一 : 2014年12月统考计算机题库-计算机安全

单选题

1、下面最难防范的网络攻击是______。

A.计算机病毒

B.假冒

C.修改数据

D.窃听

答案:D

2、要提高计算机的运行速度,应在360安全卫士中运行_____。

A.木马查杀

B.清理插件

C.修复漏洞

D.系统修复

答案:B

3、在以下人为的恶意攻击行为中,属于主动攻击的是________。

A.身份假冒

B.数据窃听

C.数据流分析

D.截获数据包

答案:A

4、以下关于防火墙的说法,不正确的是______。

A.防火墙采用的是一种隔离技术

B.防火墙的主要工作原理是对数据包及来源进行检查,阻断被拒绝的数据传输

C.防火墙的主要功能是查杀病毒

D.防火墙虽然能够提高网络的安全性,但不能保证网络绝对安全 答案:C

5、下面,关于系统还原说法正确的是______。

A.系统还原等价于重新安装系统

B.系统还原后可以清除计算机中的病毒

C.还原点可以由系统自动生成也可以自行设置

D.系统还原后,硬盘上的信息会自动丢失

答案:C

6、计算机病毒平时潜伏在____。

A.内存

B.外存

C.CPU

D.I/O设备

答案:B

7、计算机安全属性不包括______。

A.信息不能暴露给未经授权的人

B.信息传输中不能被篡改

C.信息能被授权的人按要求所使用

D.信息的语义必须正确

答案:D

8、下面说法正确的是____。

A.计算机病毒是计算机硬件设计的失误产生的

B.计算机病毒是人为制造的

C.计算机病毒必须清除掉后,计算机才能使用,否则会造成灾难性的后果

D.计算机病毒是在编程时由于疏忽而造成的软件错误

答案:B

9、计算机安全中的实体安全主要是指_______。

A.计算机物理硬件实体的安全

B.操作员人身实体的安全

C.数据库文件的安全

D.应用程序的安全

答案:A

10、计算机病毒最主要的特征是______。

A.传染性和破坏性

B.破坏性和潜伏性

C.隐蔽性和潜伏性

D.欺骗性和潜伏性

答案:A

11、使用大量垃圾信息,占用带宽(拒绝服务)的攻击破坏的是______。

A.保密性

B.完整性

C.可用性

D.可靠性

答案[牛宝宝日记本]:C

12、下面关于计算机病毒说法不正确的是_____。

A.正版的软件也会受计算机病毒的攻击

B.防病毒软件不会检查出压缩文件内部的病毒

C.任何防病毒软件都不会查出和杀掉所有的病毒

D.任何病毒都有清除的办法

答案:B

13、下面关于防火墙说法正确的是______。

A.防火墙只能防止把网外未经授权的信息发送到内网

B.防火墙可以不要专门的硬件支持来实现

C.所有的防火墙都能准确地检测出攻击来自那台计算机

D.防火墙的主要技术支撑是加密技术

答案:B

14、下面,关于Windows 7的系统还原说法错误的是______。

A.“系统还原”是Windows 7中的一个组件

B.Windows 7中的系统还原有优化系统的功能

C.Windows 7中的系统还原每周都会自动创建还原点

D.Windows 7中的系统还原后,硬盘上的信息原则上不会丢失

答案:B

15、计算机病毒是指在计算机磁盘上进行自我复制的______。

A.一段程序

B.一条命令

C.一个标记

D.一个文件

答案:A

16、说法不正确的是_______。

A.计算机病毒程序可以通过链接到Word的宏命令上去执行

B.计算机病毒程序可以链接到数据库文件上去执行

C.木马程序可以通过打开一个图片文件去传播

D.计算机病毒程序可以链接到可执行文件上去执行

答案:B

17、下面关于计算机病毒说法正确的是____。

A.都具有破坏性

B.有些病毒无破坏性

C.都破坏EXE文件

D.不破坏数据,只破坏文件

答案:A

18、计算机染上病毒后不可能出现的现象是______。

A.系统出现异常启动或经常“死机”

B.程序或数据突然丢失

C.磁盘空间变小

D.电源风扇的声音突然变大

答案:D

19、针对计算机病毒的传染性,正确的说法是______。

A.计算机病毒能传染给未感染此类病毒的计算机

B.计算机病毒能传染给使用该计算机的操作员

C.计算机病毒也能传染给已感染此类病毒的计算机

D.计算机病毒不能传染给安装了杀毒软件的计算机

答案:A

20、下面,说法正确的是______。

A.TCSEC系统评价准则是一个评估计算机系统安全的标准

B.TCSEC系统评价准则是一个评估计算机系统性能高低的一个标准

C.TCSEC系统评价准则是一个评估计算机系统稳定性高低的一个标准

D.TCSEC系统评价准则是一个评估计算机系统性价比的一个标准

答案:A

21、关于360安全卫士,说法错误的是______。

A.360安全卫士可以使系统的配置优化

B.360安全卫士可以提高系统的运行速度

C.360安全卫士可以检查和去除系统中的木马

D.360安全卫士可以进行简单的图像处理

答案:D

22、下面,关于计算机安全属性说法不正确的是______。

A.计算机的安全属性包括:保密性、完整性、不可抵赖性、可靠性等

B.计算机的安全属性包括:保密性、完整性、不可抵赖性、可用性等

C.计算机的安全属性包括:可靠性、完整性、保密性、[http://www.61k.com]正确性等

D.计算机的安全属性包括:保密性、完整性、可用性、可靠性等

答案:C

23、以下符合网络道德规范的是_________。

A.破解别人密码,但未破坏其数据

B.通过网络向别人的计算机传播病毒

C.利用互联网进行“人肉搜索”

D.在自己的计算机上演示病毒,以观察其执行过程

答案:D

24、计算机安全属性中的保密性是指_______。

A.用户的身份要保密

B.用户使用信息的时间要保密

C.用户使用的主机号要保密

D.确保信息不暴露给未经授权的实体

答案:D

25、访问控制中的“授权”是用来______。

A.限制用户对资源的使用权限

B.控制用户可否上网

C.控制操作系统是否可以启动

D.控制是否有收发邮件的权限

答案:A

26、以下说法正确的是__________。

A.所谓良性病毒是指:虽叫做计算机病毒,但实际对计算机的运行无任何影响

B.源码型病毒可以成为合法程序的一部分

C.网络病毒只能使得浏览网页的速度减慢

D.计算机病毒的特征码是不会变化的

答案:B

27、下面不属于网络安全服务的是_____。

A.访问控制技术

B.数据加密技术

C.身份认证技术

D.语义完整性技术

答案:D

28、下面最可能是病毒引起的现象是______。

A.无故读写磁盘

B.电源打开后指示灯不亮

C.风扇声音无故变大

D.打印机电源无法打开

答案:A

29、下面,不能有效预防计算机病毒攻击的做法是______。

A.定时开关计算机

B.定期用防病毒软件杀毒

C.定期升级防病毒软件

D.定期备份重要数据

答案:A

30、计算机安全的属性不包括________。

A.要保证信息传送时,别人无法理解所发送信息的语义

B.要保证信息传送时,信息不被篡改和破坏

C.要保证合法的用户能得到相应的服务

D.要保证信息使用的合理性

答案:D

31、下面无法预防计算机病毒的做法是_____。

A.给计算机安装卡巴斯基软件

B.经常升级防病毒软件

C.给计算机加上口令

D.不要轻易打开陌生人的邮件

答案:C

32、下面关于“木马”的说法错误的是_______。

A.“木马”不会主动传播

B.“木马”的传染速度没有病毒传播的快

C.“木马”更多的目的是“偷窃”

D.“木马”有特定的图标

答案:D

33、下面关于计算机病毒说法正确的是_____。

A.正版的操作系统也会受计算机病毒的攻击

B.防火墙主要的任务就是防止病毒感染自己的计算机系统

C.防病毒软件无法查出压缩文件中的病毒

D.一台计算机只要杀死了某种病毒,则该计算机不会再感染这种病毒 答案:A

34、关于防火墙的说法,下列错误的是__________。

A.防火墙既可以预防外部的非法访问,也-网络日记-可以预防内网对外网的非法访问

B.防火墙对大多数病毒无预防能力

C.防火墙可以抵抗最新的未设置策略的攻击漏洞

D.防火墙可以阻断攻击,但不能消灭攻击源

答案:C

35、系统安全主要是指_______。

A.应用系统安全

B.硬件系统安全

C.数据库系统安全

D.操作系统安全

答案:D

36、计算机安全属性中的可用性是指_______。

A.得到授权的实体在需要时能访问资源和得到服务

B.网络速度要达到一定的要求

C.软件必须功能完整

D.数据库的数据必须可靠

答案:A

37、以下关于计算机病毒说法正确的是______。

A.计算机病毒只有在发作的时候才能检查出来

B.只要计算感染了病毒,该病毒会马上发作

C.DOS系统的病毒也可以攻击UNIX

D.计算机病毒没有文件名

答案:D

38、计算机病毒不可能潜伏在____。

A.外存

B.内存

C.光盘

D.U盘

答案:B

39、下面关于系统更新的说法,正确的是_____。

A.系统更新之后,系统就不会再出现漏洞

B.系统更新包的下载需要付费

C.系统更新的存在,是因为系统存在漏洞

D.所有更新应及时下载,否则会立即被病毒感染

答案:C

40、下面最难防范的网络攻击是______。

A.修改数据

B.计算机病毒

C.假冒

D.窃听

答案:D

41、下面,关于信息泄露,说法正确的是____文章窝。

A.信息的泄露只在信息的传输过程中发生

B.信息的泄露只在信息的存储过程中发生

C.信息的泄露在信息的传输和存储过程中都会发生

D.当信息加密后,在信息的传输和存储过程中就不再会发生信息泄露 答案:C

42、下面,不是360安全卫士的重要功能的是______。

A.系统修复

B.木马防火墙

C.软件管家

D.系统升级

答案:D

43、计算机安全属性中的可用性是指_______。

A.得到授权的实体在需要时能访问资源和得到服务

B.网络速度要达到一定的要求

C.软件必须功能完整

D.数据库的数据必须可靠

答案:A

44、下面说法正确的是____。

A.信息的泄露在信息的传输和存储过程中都会发生

B.信息的泄露在信息的传输和存储过程中都不会发生

C.信息的泄露只在信息的传输过程中发生

D.信息的泄露只在信息的存储过程中发生

答案:A

45、一个未经授权的用户访问了某种信息,则破坏了信息的_____。

A.不可抵赖性

B.完整性

C.可控性

D.可用性

答案:C

46、下面,不能有效预防计算机病毒攻击的做法是______。

A.定时开关计算机

B.定期备份重要数据

C.定期用防病毒软件杀毒

D.定期升级防病毒软件

答案:A

47、下面,不是信息安全所包含的内容是______。

A.要保障信息不会被非法阅读

B.要保障信息不会被非法修改

C.要保障信息不会被非法泄露

D.要保障信息不会被非法使用

答案:D

48、下面能有效预防计算机病毒的方法是______。

A.尽可能地多做磁盘碎片整理

B.及时升级防病毒软件

C.尽可能地多做磁盘清理

D.把重要文件压缩存放

答案:B

49、下列不属于可用性服务的技术是 _____。

A.备份

B.身份鉴别

C.在线恢复

D.灾难恢复

答案:B

50、下面并不能有效预防病毒的方法是_______。

A.尽量不使用来路不明的U盘

B.使用别人的U盘时,先将该U盘设置为只读属性

C.使用别人的U盘时,先将该U盘用防病毒软件杀毒

D.别人要拷贝自己的U盘上的东西时,先将自己的U盘设置为只读属性 答案:B

51、下面关于系统更新说法正确的是______。

A.其所以系统需要更新是因为操作系统存在着漏洞

B.系统更新后,可以不再受病毒的攻击

C.即使计算机无法上网,系统更新也会自动进行

D.所有的更新应及时下载安装,否则系统会很快崩溃

答案:A

52、计算机安全属性中的保密性是指_______。

A.用户的身份要保密

B.用户使用信息的时间要保密

C.用户使用的主机号要保密

D.确保信息不暴露给未经授权的实体

答案:D

53、 在以下人为的恶意攻击行为中,属于主动攻击的是________。

A.截获数据包

B.数据窃听

C.数据流分析

D.身份假冒

答案:D

54、下面,说法正确的是_______。

A.计算机安全既包括硬件资源的安全、软件资源的安全以及系统安全

B.计算机安全包括除上述所说的内容外,还包括计算机工作人员的人身安全

C.计算机安全技术对安装了盗版软件的计算机无能为力

D.对未联网的计算机而言,计算机安全技术就是做好防病毒工作 答案:A

55、关于防火墙的功能,说法错误的是_____。

A.所有进出网络的通信流必须经过防火墙

B.所有进出网络的通信流必须有安全策略的确认和授权

C.防火墙能保护站点不被任意连接

D.防火墙的安全策略一旦设置,再也无法修改

答案:D

56、下列不属于计算机病毒特性的是____。

A.传染性

B.潜伏性

C.可预见性

D.破坏性

答案:C

57、下面关于防火墙说法正确的是_____-61阅读-_。

A.防火墙可以不要专门的硬件支持来实现

B.防火墙只能防止把网外未经授权的信息发送到内网

C.所有的防火墙都能准确的检测出攻击来自那台计算机

D.防火墙的主要技术支撑是加密技术

答案:A

58、下面关于计算机病毒说法正确的是_____。

A.计算机病毒不能破坏硬件系统

B.计算机防病毒软件可以查出和清除所有病毒

C.计算机病毒的攻击是有条件的

D.计算机病毒只感染exe或com文件

答案:C

59、下面无法预防计算机病毒的做法是_____。

A.不要轻易打开陌生人的邮件

B.经常升级防病毒软件

C.给计算机加上口令

D.给计算机安装卡巴斯基软件

答案:C

60、有些计算机病毒要破坏计算机硬盘上的数据,它主要破坏信息的____。

A.可审性

B.及时性

C.完整性

D.保密性

答案:C

61、计算机安全的属性不包括______。

A.信息的可靠性

B.信息的完整性

C.信息的可审性

D.信息语义的正确性

答案:D

62、系统更新是指______。

A.用Windows Update 网站提供的更新软件更新原有的相应软件

B.按最新的版本重装系统

C.把系统更新为指定版本的系统

D.把应用软件升级

答案:A

63、从狭义上讲,计算机安全本质上是指______。

A.计算机操作员人身安全

B.计算机信息系统资源和信息资源不受自然和人为有害因素的威胁和危害

C.计算机环境安全

D.计算机操作安全

答案:B

64、下面说法正确的是____。

A.计算机病毒是由于计算机机房卫生条件太差而产生的

B.计算机病毒是人为制造的

C.计算机病毒必须清除掉后,计算机才能使用,否则会造成灾难性的后果

D.计算机病毒是计算机操作人员不讲卫生而产生的

答案:B

65、计算机安全的属性不包括________。

A.信息的保密性

B.信息的完整性

C.信息的可靠性

D.信息的客观性

答案:D

66、系统还原是指______。

A.按最新的版本重装系统

B.把系统格式化后重装系统

C.按还原点指定时间的系统版本重装系统

D.把计算机恢复到某个指定的还原点以前的状态

答案:D

67、被动攻击其所以难以预防的原因是______。

A.被动攻击的手段更高明

B.被动攻击有保密措施

C.被动攻击由于它并不修改数据

D.被动攻击攻击的时间选择在深夜

答案:C

68、消息认证的主要目的是_____。

A.消息是否属实

B.消息内容是否曾受到偶然或有意的篡改以及消息的序号和时间

C.消息来源是否可靠

D.消息发送者是否是合法用户

答案:B

69、访问控制中的“授权”是用来______。

A.限制用户对资源的使用权限

B.控制是否有收发邮件的权限

C.控制操作系统是否可以启动

D.控制用户可否上网

答案:A

70、计算机安全的属性不包括________。

A.信息的保密性

B.信息的完整性

C.信息的可用性

D. 信息合理性

答案:D

71、计算机病毒最主要的特征是______。

A.传染性和破坏性

B.欺骗性和潜伏性

C.破坏性和潜伏性

D.隐蔽性和潜伏性

答案:A

72、系统中用户账号和口令设置、文件和目录存取权限设置等操作,属于______。

A.实体安全

B.信息安全

C.系统安全

D.操作安全

答案:C

73、目前,影响计算机安全的最主要因素是______。

A.计算机病毒

B.网络攻击

C.操作系统的缺陷

D.用户操作不当

答案:B

74、对信息安全的威胁主要包括______。

A.信息泄漏和信息破坏

B.信息保存和信息传递

C.信息传递延时和信息被复制

D.信息错误和信息使用不当

答案:A

75、计算机安全的属性不 包括________。

A.信息的保密性

B.信息的完整性

C.信息的可靠性

D.信息的合法性

答案:D

76、360安全卫士中的软件管家的功能是_______。

A.是对系统中出数据文件外的所有软件提供保护

B.仅对系统中的系统软件提供保护

C.为用户提供了多种应用软件以供下载

D.仅对系统中的各种应用软件提供保护

答案:C

77、下面,不符合网络道德的做法是______。

A.给不认识的人发电子邮件

B.利用博客发布广告

C.利用博客转发未经核实的攻击他人的文章

D.利用博客发表对某件事情的看法

答案:C

78、面对产生计算机病毒的原因,不正确的说法是_______。

A.为了表现自己的才能,而编写的恶意程序

B.有人输入了错误的命令,而导致系统被破坏

C.为了破坏别人的系统,有意编写的破坏程序

D.为了惩罚盗版,有意在自己的软件中添加了恶意的破坏程序 答案:B

79、下面,不属于360安全卫士的功能是______。

A.提高计算机运行速度

B.检测和清除木马

C.修复系统漏洞

D.收发电子邮件

答案:D

80、下列不属于计算机安全的技术是______。

A.入侵检测技术

B.防火墙技术

C.认证技术

D.数据真实性技术

答案:D

二 : 计算方法试题库

计算方法

一、填空题

1.假定x≤1,用泰勒多项式e?1?x?截断误差不超过0.005,则n=_5___

2.解方程3x?4x?3?0x- 32x?????,计算e的值,若要求2!n!x2n的牛顿迭代公式xk?xk?1?(xk3?1?3xk2?1?4xk?1?3)/(3xk2?1?6xk?1?4)

3.一阶常微分方程初值问题

h??y??f(x,y),其改进的欧拉方法格式为?y()?y0?x0

i?1yi?1?y?2[f(x,y)?f(x,yiiii?1)]

4.解三对角线方程组的计算方法称为追赶法或回代法

5. 数值求解初值问题的四阶龙格——库塔公式的局部截断误差为o(h)

6.在ALGOL中,简单算术表达式x?5y3的写法为7.循环语句分为离散型循环,步长型循环,当型循环.

8.函数f(x)在[a,b]上的一次(线性)插值函数l(x)?x?bx?af(a)?f(b) a?bb?a

9.在实际进行插值时插值时,将插值范围分为若干段,然后在每个分段上使用低阶插值————如线性插值和抛物插值,这就是所谓分段插值法

10、数值计算中,误差主要来源于模型误差、观测误差、截断误差和舍入误差。[www.61k.com]

11、电子计算机的结构大体上可分为输入设备 、 存储器、运算器、控制器、 输出设备 五个主要部分。

2x

12、算式在ALGOL中写为2?。 2x)?cos(x?2))sinx?cosx

13、ALGOL算法语言的基本符号分为 字母 、 数字 、 逻辑值、 定义符四大 1

计算方法试卷 计算方法试题库

类。[www.61k.com)

14、语句大体上分为无条件语句、条件语句、循环语句三类。

15、在过程体中形式参数分为赋值形参和换名形参。

16、若线性方程组具有主对角优势,则高斯一塞德尔格式对任意给定的初值均收敛。

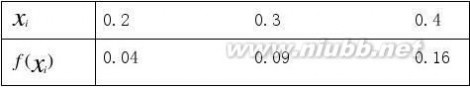

17.已知函数表,

则一次差商f[0.2,0.4]?0.6

18、算法是指 解题方案的准确而完整的描述 。

19、步长型循环语句的一般形式为for V: =E1 stepE2 until E3 do S。

20、过程说明的一般形式为procedure(过程导引)(过程体)。

21、求解f(x)=0的二分法的理论依据是连续函数的零值存在定理。

22、方程f(x)?0的解x*称作它的 根 (或称函数f(x)的 零点 )

23、源程序由开始部分、说明部分、语句部分、结束部分组成。

24、ALGOL的基本符号有4大类即字母、数字、逻辑值和定义符。

25、用代数多项式作为工具研究插值问题,这就是所谓的 代数插值 。

26、四阶龙格一库塔格式的截断误差为O(h5)。

27、求解x=g(x)的牛顿迭代公式为xk?1?xk?xk?f(xk)。 1?f?(xk)

28、离散型循环语句的一般形式为for V:=E1, E2, ? En do S。

129、导数f'(a)有三种差商,其中[?f(a)?f(a?h)]称为h

11[?f(a?h)?f(a)]称为而[?f(a?h)?f(a?h)]则称为h2h

心差商 。

30、欧拉格式yi?1?yi?hf(xi,yi)的截断误差为O(h2)。

31、算法是指 解题方案的准确而完整的描述 。

2

计算方法试卷 计算方法试题库

32、由辛卜性公式?f(x)dx?abb?aa?b[f(a)?4f()?f(b)]。[www.61k.com) 62

33、ALGOL算法语言的基本符号分为 字母 、 数字 、 逻辑值、 定义符四大类。

34、电子计算机的结构大体上可分为输入设备 、 存储器、运算器、控制器、 输出设备 五个主要部分。

35、函数过程说明的一般形式为(类型)procedure(过程导引)(过程体)。

36、具有n+1个结点的拉格朗日插值多项式为??(

k?0j?knx?xjxk?xj)yk。

37、求解f(x)=0的牛顿法,误差具有平方收敛性。

38、方程f(x)?0的解x*称作它的(或称函数f(x)的。

39、用代数多项式作为工具研究插值问题,这就是所谓的 代数插值 。

140、导数f'(a)有三种差商,其中[?f(a)?f(a?h)]称为h

11[?f(a?h)?f(a)]称为而[?f(a?h)?f(a?h)]则称为h2h

心差商 。

41、ALGOL中的变量主要有整数型、实数型两种类型。

二、简答题

42、利用电子计算机解题的一般步骤是什么。

答:1、构造数学模型;2、选择计算方法;3、计算过程的程序设计;4、将计算程序和原始数据输入,上机计算,最后计算机输出计算结果。

43、 什么是算法语言?

答:算法语言是算法的一种描述工具,在电子计算机产生初期,人们用电子计算机解题,需将解题步骤用机器语言编成程序。算法语言是介于机器语言和数学语 3

计算方法试卷 计算方法试题库

言之间的一种通用语言。[www.61k.com)

44、 什么叫做标识符?

答:以字母开头的由字母和数字组成的符号序列叫做标识符。

45、 叙述秦九韶方法的概念及特点。

答:多项式计算的这种有效算法称作秦九韶方法,他是我国宋代的一位数学家秦九韶最先提出的。

秦九韶方法的特点在于,它通过一次式的反复计算,逐步得到高次多项式的值,也就是说,将一个n次多项式p(x)?anxn?an?1xn?1??a1x?a0的求值问题,

归结为重复计算n个一次式vk?vk?1x?an?k,k?1,2,...,n来实现。

46、什么是算法语言?

答:算法语言是算法的一种描述工具,在电子计算机产生初期,人们用电子计算机解题,需将解题步骤用机器语言编成程序。算法语言是介于机器语言和数学语言之间的一种通用语言。

47、利用电子计算机解题的一般步骤是什么。

答:1、构造数学模型;2、选择计算方法;3、计算过程的程序设计;4、将计算程序和原始数据输入,上机计算,最后计算机输出计算结果。

48、 什么叫做标识符?

答:以字母开头的由字母和数字组成的符号序列叫做标识符。

49、叙述截断误差与舍人误差。

答、许多数学运算是通过极限过程来定义的,然而计算机只能完成有限次的算术 4

计算方法试卷 计算方法试题库

运算及逻辑运算,因此需将解题方案加工成算术运算与逻辑运算的有限序列。[www.61k.com)这种加工常常表现为某种无穷过程的“截断”,由此产生的误差通常称作截断误差。 计算当中遇到的数据可能位数很多,甚至会是无穷小数,然而受机器字长的限制,用机器代码表示的数据必须舍入成一定的位数,这又会引进舍入误差。

三、解答题。

50、编写计算x?4时,y?x4?1的值的程序。

答:用算法语言来写就是下列形式:

Begin

Integer x;

Real y;

X:=4;

Y:=x↑4-1;

Write1(y)

End

?335??

51、用LPLT分解法解方程组??359??x1??10

???x????

?5917???2???16?

?x3????30??

?335??0??

解:??359????10

?l0??d100??

?211??0d0??1l21

?5917????l31l321???2??01

?00d3????00

解得d1?3,d2?2,d3?2

3,ll5

21?1,31?3,l32?2

5 l31?l?32? 1??

计算方法试卷 计算方法试题库

得x3?2,x2??1,x1?1

52、已知a,b,c,x的值,计算y?ax2?bx?c的值,写出源程序(ALGOL程序)。[www.61k.com) 解:begin

real a,b,c,x,y;

read4(a,b,c,x);

y:?(a?x?b)?x?c;

write1(y)

end

53、 用迭代法求方程x3?x?1?0在x?1.5附近的一个根。

解:设将方程改写为下列形式x? 用所给的初始近似x0?

1.5代人上式的右端,得到x1??1.35721 计算结果说明,x

0并不满足方程x?。如果改用x1作为近似值代

人x?

x2??1.33086 由于x2与x1仍有偏差,我们再取作为近似值,并重复这个步骤。如此继续下去,

这种逐步校正的过程称作迭代过程,这里迭代公式xk?1?k?0,1,2,?。

6

计算方法试卷 计算方法试题库

54

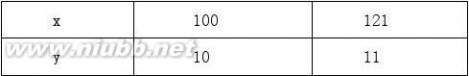

??11,用线性插值求x?115的平方根y。(www.61k.com) 解:适合所给函数表

的一次插值多项式是

y?10?11?10(x?100) 121?100

用x?115

y?10.71429。

55、利用?10,?11,?12,求x的二次插值,并求。 解:由拉格朗日插值公式

P2(x)?(x?121)(x?144)(x?100)(x?144)(x?100)(x?121)?10??11??12(100?121)(100?144)(121?100)(121?144)(144?100)(144?121)P2(115)?10.7228

56、将下列程序用普通语言表示,并指出它们是描述什么样的计算公式。

Begin

Integer x;

Real y;

X:=4;

Y:=x↑4-1;

Write1(y)

7

计算方法试卷 计算方法试题库

End

解:开始

整型数x;

实型数y;

将4赋给变量x; 计算x4?1的值并把结果送到y中; 打印计算结果y

结束

它们描述的计算公式是:计算当x?4时,y?x4?1的值的程序。[www.61k.com)

57、已知a,b,c,x的值,计算y?ax2?bx?c的值,写出源程序(ALGOL程序)。 解:begin

real a,b,c,x,y; read4(a,b,c,x); y:?(a?x?b)?x?c; write1(y)

end

58、编写计算?n2的源程序。

i?1100

解: begin

8

计算方法试卷 计算方法试题库

Integer S, n, m;

S:=0;

n:=1;

L: if n≤100 then

begin

m:=n↑2; n:=n+1; S:=S+m;

goto L

end;

write 1 (S)

end

59、 用迭代法求方程x3?x?1?0在x?1.5附近的一个根。[www.61k.com)

解:设将方程改写为下列形式x?

用所给的初始近似x0?

1.5代人上式的右端,得到x1??1.35721 计算结果说明,x

0并不满足方程x?。如果改用x1作为近似值代

人x?

x2??1.33086

由于x2与x1仍有偏差,我们再取作为近似值,并重复这个步骤。如此继续下去,

这种逐步校正的过程称作迭代过程,这里迭代公式xk?1?k?0,1,2,?。

60、 利用100,121和144的平方根和抛物插值公式方法来求x?115的平方根 9

计算方法试卷 计算方法试题库

y。(www.61k.com) 解:用抛物插值公式,p2(x)?(x?x0)(x?x2)(x?x0)(x?x1)(x?x1)(x?x2)y0?y1?y2 (x0?x1)(x0?x2)(x1?x0)(x1?x2)(x2?x0)(x2?x1)这里x0?100,y0?10;x1?121,y1?11;x2?144,y2?12;又x?115,代入求得

(115?121)(115?144)(115?100)(115?144)y??10??11(100?121)(100?144)(121?100)(121?144) (115?100)(115?121)??12?10.7228(144?100(144?121)

再同所求平方根的实际值10.7238比较,这里得到了具有4位有效数字的结果。

61、编写计算分段函数

x?0?sinx?f(x)??x0?x?1的源程序

?cosxx?1?

解: begin

real x, y;

read1 (x);

if x<0 then y:=sin(x) alse if n≥1 then y:=cos(x) alse y:=x;

write 1 (y)

end

10

计算方法试卷 计算方法试题库

62、编导计算S?v0t?

解: begin 12gt的源程序。[www.61k.com) 2

real s, Vo, t;

read2 (Vo, t);

S: =Vo×t+0.5×9.8×t↑2; Write 1 (S)

end

63、编写程序求y?x3?2x2?2在[-1,1]上的最大值,步长为0.1。 解: begin

real max, x, y;

max : =2;

for x:=-1 step 0.1 until 1 do begin

y: = x↑3-2×x↑2+2;

if y > max then max: =y end;

Write 1 (max)

end

64、用当循环语句求?

解: begin

ingeger n;

11 1,要求误差小于10-5。 3n?1n?

计算方法试卷 计算方法试题库

real S, S1;

S: =0; S1:=-1; n:=0;

for n:=n+1 while (S-S1)≥10↑(-5) do

begin

S1=S; S:=S+x↑(-3)

end;

Write 1 (S)

end

65、利用牛顿法求的近似值。(www.61k.com)

解:设f(x)=x2-115,则f(x)=0的正根就是

∵f(10)=-15<0, F(11)=6>0 ∴(10,11)内有根

?)?2?0 ∴取x0=11 又∵f(?x)?2x?0,f(?x

2xk?115 由xk?1?xk?得 2xk

x1=10.727272, x2=10.72380586, x3=10.72380530

∴x≈10.723805

66、利用n=5的复化辛卜生公式计算?

111111111?2?(???)?4?(?解:S??[ 651?01?0.21?0.41?0.61?0.81?0.11?0.31111???)?]?0.69315. 1?0.51?0.71?0.91?11dx。 01?x1

12

计算方法试卷 计算方法试题库

?a11?67、A??a21?a?31a12a22a32a13??a23?,写出求AT的源程序 a33??

解: begin

Integer i, j; real T; array A[1:3, 1:3]; read 1 (A); for i:=1 step 1 until 3 do

for j:=1 step until 3 do

begin

T:=A[i,j]; A[i,j]:=A[j:i]; A[j:i] =T

end;

write 1 (A)

end

68、设一元二次方程为ax?bx?c?0,以知三个系数a,b,c(a≠0),试写出求根的源程序。(www.61k.com)

解

begin x1:?(-b?sqrt(d))/(2?a);

real a,b,c,d,x1,x2,re,im; x2:?(-b-sqrt(d))/(2?a);

read3 (a,b,c); write3(d,x1,x2)

d:=b↑2-4×a× end;

if d<0 then write3 (a,b,c)

begin end

13 2

计算方法试卷 计算方法试题库

re:= (2?a);

im:?sqrt(-d)/(2?a);

write3 (d,re,im)

end

else

begin

69.给出100个数a1,a2,?a100,试写出平方和S??ai的源程序。[www.61k.com](10分) i?11002解:

begin

array A[100];

integer k;

real s;

read1 (A);

s:=0;

for k:=1 step 1 until 100 do s:=A[K]↑2+s; write1 (s)

end

70.设f(x)?x3?3x2?4x?3,请用秦九韶算法计算f(2)。

解: 按秦九韶算法列表计算如下:

1 -3 4 -3

14

计算方法试卷 计算方法试题库

x?2 2 -2 4

1 -1 2 1=f(2)(7分)

所以f(2)=1.

71.用二分法计算方程f(x)?x3?3x2?4x?3?0的近似根,并进行到第3步为止。(www.61k.com]

解: 由于f(0)=-3<0, f(2)=1>0,f(x)?x3?3x2?4x?3在[0,2]上连续, 故由闭区间上连续函数的零点存在定理, [0,2]为方程的隔离区间;

取[0,2]的中点c=1, 此时有f(c)=-1<0, 而f(2)=1>0, 故此时方程的隔离区间缩小为[1,2];

再取[1,2]的中点c=1.5, 此时有f(c)= -0.375<0, 而f(2)=1>0, 故此时方程的隔离区间缩小为[1.5,2];

再取[1.5,2]的中点c=1.525, 此时有f(c)= -0.330 <0, 而f(2)=1>0, 故此时方程的隔离区间缩小为[1.525,2];

所以计算进行到第3步为止时,方程的近似根为x=c=1.525.

72.取节点x0?0,x1?0.5,x2?1,求函

多项式y?e在区间[0,1]上的建立二次插值?xp2(x)

解:题中给出的插值条件为:p(0)?1,p(0.5)?e02-0.5,p(1)?e故满足次值条-12

件的二次Lagrange插值多项式为:

15

计算方法试卷 计算方法试题库

p(x)?p(0)(0-0.5)(0-1)?p(0.5)(0.5?0)(0.5?1)?p(1)(1?0)(1?0.5)2222(x-0.5)(x-1)(x?0)(x?1)(x?0)(x?0.5)

=2(x-0.5)(x-1)-4e

?0.5x(x?1)?2ex(x?0.5) ?1

?y??8?3y73、用4阶龙格一库塔法求解?,取步长h=0.2,计算y(0.4)。(www.61k.com] ?y(0)?2

1解:yn?1?yn?(k1?2k2?2k3?k4) 6

?k1?1.6?0.6yn?k?1.12?0.42y?2n ??k3?1.264?0.474yn

??k4?0.8416?0.3156yn

16

三 : 字库:字库-起源,字库-计算机字库

字库是外文字体、中文字体以及相关字符的电子文字字体集合库,被广泛用于计算机、网络及相关电子产品上。中文字库(一般是中西混合)。外文字库又可分为:英文字库、俄文字库、日文字库等等。字库塔自宋代开始以来,普及于明清,在这千年之中能永远的存在,并被推广和流行开来的话,其一定有更深的原因的。 中国大陆于是利用了GB2312-80未有使用的编码空间,收录了所有出现于Unicode 1.1及GB13000.1-93之中的汉字,制定了GBK编码。在TT字体中的每个字符都有其各自的字宽值,TT所用的字宽描述方法比传统的PS的T的TT解释器已包含在其GDI(图形设备接口)中,所以任何Windows支持的输出设备,都能用TT字体输出。

gbk字库_字库 -起源

[www.61k.com]由来

“字库”——1个年代久远的名字,也是1个年代久远的文人图腾崇拜载体,在今天看来已经再难烟火袅袅,难有昔日的鼎盛了。但是作为1种即将消失的历史见证物,我们已经很难再看到。而今天在这里看到,虽然字库塔里没有了灰烬,也没有了燃烧后的余温,但是透过那塔身的小孔,我仿佛看到了曾经文人们焚烧字纸时的虔诚,那似乎是对文字的1种崇拜,对文字这一传承文明载体的1种尊崇。这也许就是“字库塔”存在的最初原因吧?而这在客家人中体现是十分明显的。每个客家居住地都建有字库塔。传说客家人从不乱丢乱处理有字的纸,而是将有字的纸集中起来在字库塔进行烧毁。否则就是对文字、对文化的不尊重。

认识

其实对字库塔的存在单纯的理解为是对文字和文化的尊重的话,我想那是片面的,也是不完整的。字库塔自宋代开始以来,普及于明清,在这千年之中能永远的存在,并被推广和流行开来的话,其一定有更深的原因的。只要我们纵观文字的历史也许就能找到一些原因和存在的左证。

在古时候,我国历来有自然神崇拜的渊源,先人对文字的敬畏,最早源于仓颉造字的传说。相传黄帝史官仓颉造字时出现了“天雨栗,鬼夜哭”、“龙乃潜藏”等惊天动地的奇观,这样的故事寓意着文字在人类文明发展过程中的深远意义。而在我国传统文化中有1种独特习俗———“敬天惜字”。于是,焚烧字纸就变得非常的郑重,不但有专门的礼仪,还建有专门的场所和设施,于是“字库塔”就应运而生,也就成了古人专门修建来焚烧字纸的小型建筑。由此可见,古人爱惜字纸,其实是对字纸所负载的文化顶礼膜拜。人们认为,文字是“古圣贤心迹”,因此字纸不可秽用,而应该“羽化成蝶”,而糟蹋字纸会得罪神灵,受到惩罚并祸及子孙;更有甚者,轻贱字纸会瞎眼睛,秽用字纸还会生疮害病等。其实这样的尊崇应该说是1种积极向上的,对整个中国文字和文化的发展起到了极大的推动作用。这不得不说是中国1种特有的文化现象,也正因为这样的1种尊崇,继而上升到了1种独特的礼仪文化,对文字和文化的1种礼仪,而字库塔就是这礼仪文化中的1个凝固的符号。

但是对字库塔的尊崇也有思想观念固化的一面,还掺杂着古人求取功名的功利主义思想。随着科举考试的盛行,“学而优则仕”的观念深入人心,字库塔也就逐渐演变为1种祈福的载体。人们将它设在衙门、书院,有的设在寺庙、街口、乡间地头,还有些大户人家设在自家花园中,供上仓颉、文昌帝君、孔圣人等文神之位,希望得到庇佑而金榜题名。但是在中国以儒家文化为先导的主流意识中,这样固化的思想也是很正常的。也可以这样的理解,是从另1种道德的角度来约束和引导了人们的思维,发展为应该对字纸的尊重,其实也就是对文化的1种尊崇。从而也推动了字库文化的发展,捍卫了字库的千年存在。

记得,在小之际,老一辈的人还有1种说法。认为文字极具灵性,是很神圣的,即使是废弃的字纸,也不能轻慢,必须在字库塔中焚烧“过化存神”。

“字库”景点简单介绍

字库塔通常被建造在场镇街口、书院寺庙之内、道路桥梁旁边,还有些大户人家则建在自家院里。塔龛中多供奉仓颉、文昌、孔圣等神位,并配以相应的楹联、吉祥图案等,别致精巧。

从外观看,字库塔具有不同风格与造型,大多采用六角柱体或八柱体,也有的建成简朴的四柱体。塔身通常有一小孔,或方、或圆或倒U形,字纸便从这里投入。塔顶及塔身装饰风格各异,大都雕梁画栋,特色突出;有的则非常古朴,青砖碧瓦,未加更多修饰。而这个字库塔高9.2米,六角双层,通体呈青灰色。

据介绍,该字库塔修建于光绪6年,在上个世纪60年代,由于各种原因,字库塔被拆除。而今天所看到的字库塔则是近几年修建的,但是当地政府在修建时考虑到了修旧如旧的原则,就采用了清代的砖。这些清代的砖,都不是仿制品,而是大慈寺拆迁时,从那里买过来的。

gbk字库_字库 -计算机字库

按字符集

中文字库(一般是中西混合)、外文字库(纯西文)、图形符号库;

.................外文字库又可分为:英文字库、俄文字库、日文字库等等;

按语言

简体字库、繁体字库、GBK字库等等;按编码

GB2312、GBK、GB18030等等;

按品牌

微软字库、方正字库、汉仪字库、文鼎字库、汉鼎字库、长城字库、金梅字库等等;

按风格

宋体/仿宋体、楷体、黑体、隶书、魏碑、幼儿体、哥特体(Gothic)等等;

名人字体

舒体(舒同)、姚体(姚竹天)、启体(启功)、康体(康有为)、

.................兰亭(王羲之)、祥隶(王祥之)、静蕾体(徐静蕾)叶根友(手写体)等等。编码

GB字库

全称GB2312或GB2312-80是1个简体中文字符集的中国国家标准,全称为《信息交换用汉字编码字符集--基本集》,由中国国家标准总局发布,1981年5月1日实施。GB2312编码通行于大陆;新加坡等地也采用此编码。几乎所有的中文系统和国际化的软件都支持GB2312。

GB2312标准共收录676三个汉字, GB2312中对所收汉字进行了“分区”处理,每区含有9四个汉字/符号。这种表示方式也称为区位码。01-09区为特殊符号。16-55区为一级汉字共有汉字375五个,按拼音排序;56-87区为二级汉字共有汉字300八个,按部首/笔画排序;10-15区及88-94区则未有编码。

GBK字库

GBK全名为汉字内码扩展规范,英文名Chinese Internal Code Specification。K 即是“扩展”所对应的汉语拼音(KuoZhan)中“扩”字的声母。 1993年,Unicode1.1版本推出,收录了中国大陆、台湾、日本及韩国通用字符集的汉字,总共有20,9十二个。中国大陆订定了等同于Unicode 1.1版本的“GB13000.1-93”“信息技术 通用多八位编码字符集(UCS) 第一部分:体系结构与基本多文种平面”。

由于GB2312-80只收录了676三个汉字,有不少汉字,如部分于GB2312-80推出后才简化的汉字(如“啰”),部分人名用字(如中国前总理朱镕基的“镕”字),台湾及香港使用的繁体字,日语及朝鲜语汉字等,并未有收录在内。 中国大陆于是利用了GB2312-80未有使用的编码空间,收录了所有出现于Unicode 1.1及GB13000.1-93之中的汉字,制定了GBK编码。微软在它出品的Windows 98中,即采用了GBK编码。在微软的系统内称为CP936字码表。

根据西方资料,GBK最初是由微软对GB2312的扩展,也就是CP936,最初出现于Windows 95简体中文版中,由于Windows产品的流行在大陆广泛使用,国家有关部门将其作为技术规范。注意GBK并非国家正式标准,只是国家技术监督局标准化司、电子工业部科技与质量监督司发布的“技术规范指导性文件”。虽然GBK收录了所有Unicode 1.1及GB13000.1-93之中的汉字,但是编码方式与Unicode 1.1及GB13000.1-93不同。仅仅是GB2312到GB13000.1-93之间的过渡方案。

中国国家标准总局于2000年推出了GB18030-2000标准,以取代GBK。GB18030-2000除了保留了全部GBK编码的汉字外,还增加了大约一百个汉字及四位元组编码空间。请参看GB18030-2000

748字库

748字库是方正特有的字库,是在GB字库基础上又增加了一些常用字。748编码是指方正系统在长期应用过程中实施、制定的简体字库和繁体字库编码方式。简体兼容GB2312且有所扩展,共7156字;繁体兼容GB12345并扩展全部BIG-5汉字,共计14943字,去掉繁简共用字495四个,748编码的简繁体共收字1614四个。此外,方正748编码还含有丰富的符号库。748编码仅用于方正电子出版系统。

手写体

叶根友字体均为手写体字库,从2007年开始,开发出了毛笔行书简体,行书繁,刀锋黑草,疾风草书等手写风格的字体,满足了追求个性的设计师和电脑用户的需求。对于手写体来说社会上应用是比较缺乏的。叶根友推出的这一系列手写字体正是迎合了这个社会环境的需求。

gbk字库_字库 -字库格式

TrueType字库

True Type(简称TT)是由美国Apple公司和Microsoft公司联合提出的1种新型数字化字形描述技术。TT是1种彩色数字函数描述字体轮廓外形的一套内容丰富的指令集合,这些指令中包括字型构造、颜色填充、数字描述函数、流程条件控制、栅格处理器(TT处理器)控制,附加提示信息控制等指令。

TT采用几何学中的二次B样条曲线及直线来描述字体的外形轮廓,二次B样条曲线具有一阶连续性和正切连续性。抛物线可由二次B样条曲线来精确表示,更为复杂的字体外形可用B样长曲线的数学特性以数条相接的二次B样条曲线及直线来表示。描述TT字体的文件(内含TT字体描述信息、指令集、各种标记表格等)可能通用于MAC和PC平台。在Mac平台上,它以“Sfnt”资源的形式存放,在Windows平台上以TTF文件出现。为保证TT的跨平台兼容性,字体文件的数据格式采用Motorola式数据结构(高位在前,低位在后)存放。所有Intel 平台的TT解释器在执行之前,只要进行适当的预处理就可以。Windows的TT解释器已包含在其GDI(图形设备接口)中,所以任何Windows支持的输出设备,都的TT解释器已包含在其GDI(图形设备接口)中,所以任何Windows支持的输出设备,都能用TT字体输出。

TT技术具有以下优势:

①真正的所见即所得效果。由于TT支持几乎所有的输出设备,因而对于目标输出设备而言,无论系统的屏幕、激光打印机或激光照排机,所有在操作系统中安装了TT字体均能在输出设备上以指定的分辨率输出,所以多数排版类应用程序可以根据当前目标输出设备的分辨率等参数,来对页面进行精确的布局。

②支持字体嵌入技术,保证文件的跨系统传递性。TT技术嵌入技术解决了跨系统间的文件和字体的一致性问题。在应用程序中,存盘的文件可将文件中使用的所有TT字体采用嵌入方式一并存入文件。使整个文件及其所使用的字体可方便地传递到其他计算机的同一系统中使用。字体嵌入技术保证了接收该文件的计算机即使未安装所传送文件使用的字体,也可通过装载随文件一同嵌入的TT字体来对文件进行保持原格式,使用原字体的打印和修改。

③操作系统平台的兼容性。目前MAC和Windows平台均提供系统级的TT支持。所以在不同操作系统平台间的同名应用程序文件有跨平台兼容性。如在Mac机上的PageMaker可以使用在如果已安装了文件中所用的所有TT字体,则该文件在mac上产生的最终输出效果将与在Windows下的输出保持高度一致。

④ABC字宽值。在TT字体中的每个字符都有其各自的字宽值,TT所用的字宽描述方法比传统的PS的T的TT解释器已包含在其GDI(图形设备接口)中,所以任何Windows支持的输出设备,都能用TT字体输出。

在Windows 98中,系统使用得最多的就是*.TTF(True Type)轮廓字库文件,它既能显示也能打印,并且支持无极变倍,在任何情况下都不会出现锯齿问题。而*.FOT则是与*.TTF文件对应的字体资源文件,它是TTF字体文件的资源指针,指明了系统所使用的TTF文件的具体位置,而不用必须指定到FONTS文件夹中。*.FNT(矢量字库)和*.FON(显示字库)的应用范围都比较广泛。另外,那些使用过老版本的WPS的用户可能对*.PS文件还有一定的印象,*.PS实际上是DOS下轮廓字库的1种形式,其性能与*.TTF基本类似,采用某些特殊方法之后,我们甚至还可以实现在Windows中直接使用这些*.PS字库(*.PS1、*.PS2都是PS字库)。

PostScript字库

也叫做PostScript语言(简称PS),PostScript是由Adobe公司在从前的1种面向三维图形的语言基础上重新整理制作,而于1985年开发的页面描述语言,它是桌面系统向照排设备输出的界面语言,专门为描述图象及文字而设计。作用是将页面上的图象文字,用数字公式的方法记录及在电脑上运行,最后通过PostScript解码器,翻译成所需的输出,比如显示在屏幕上,或在打印运行,最后通过PostScript解码器,翻译成所需的输出,比如显示在屏幕上,或在打印机、激光照排机上输出。

PostScript语言是国际上最流行的页面描述语言形式,它拥有大量,可以任意组合使用的图形算符,可以对文字,几何图形和外部输入的图形进行描述和处理,从理论上来说可以描述任意复杂的版面。其设计之成功使用这种页面描述语言成为许多厂家的选择。

其丰富的图形功能、高效率地描述复杂的版面,吸引了众多出版系统的排版软件和图形软件对它的支持,几乎所有的印前输出设备都支持PS语言,而PS语言的成功,也使开放式的电子出版系统在国际上广泛流行。80年代末也成为事实的行业标准。经过多年经验的积累和许多PS产品的反馈,1990年推出PS2,在1990年进而推出PS3。

新增康熙字典体

《康熙字典》是一部清代学者奉旨编纂的辞书,工程始于康熙四十九年*,成书于康熙五十五年,为后世文字领域的重要参考书。字典刻本所用字体为标准的明朝体(或称老宋体),包含字头 4,9188 个,是中国古代收字数量最多的一部字书。「TypeLand 康熙字典体」基于道光七年* 奉旨重刊版(王引之校改版)制作,按音译筛除重复字头后,共计收录汉字 4,7037 个,详情请参阅文档「康熙字典收字及 Unicode 对应情况统计」。

* 公元 1710 年。

* 公元 1827 年。

工具书体 「工具书体」均源自古代辞书,是将原书中的文字分别提取出来,进行一些修缮后转成矢量轮廓 (Auto-traced),并非如一般字体手动绘制矢量曲线。不同年代的字体,其文字写法、风格均不同。它们都是古代人智慧的结晶,我只是通过重复劳动将其搬到了计算机上并让人可以方便的使用而已。

因为上述的制作方法,这类字体文字边缘较为不平滑,可能不适于在较大字号下使用,并且会有每个字大小及方向不一等问题。但「工具书体」忠实的保留了原书风貌,可以比一般字体更广阔的用于文字学及字体设计研究参考等领域。

我认为「工具书体」是1种基础工程。

四 : 2014年12月统考计算机题库-计算机安全

单选题

1、下面最难防范的网络攻击是______。[www.61k.com]

A.计算机病毒

B.假冒

C.修改数据

D.窃听

答案:D

2、要提高计算机的运行速度,应在360安全卫士中运行_____。

A.木马查杀

B.清理插件

C.修复漏洞

D.系统修复

答案:B

3、在以下人为的恶意攻击行为中,属于主动攻击的是________。

A.身份假冒

B.数据窃听

C.数据流分析

D.截获数据包

答案:A

4、以下关于防火墙的说法,不正确的是______。

A.防火墙采用的是一种隔离技术

B.防火墙的主要工作原理是对数据包及来源进行检查,阻断被拒绝的数据传输

C.防火墙的主要功能是查杀病毒

D.防火墙虽然能够提高网络的安全性,但不能保证网络绝对安全 答案:C

5、下面,关于系统还原说法正确的是______。

A.系统还原等价于重新安装系统

B.系统还原后可以清除计算机中的病毒

C.还原点可以由系统自动生成也可以自行设置

D.系统还原后,硬盘上的信息会自动丢失

答案:C

6、计算机病毒平时潜伏在____。

A.内存

B.外存

C.CPU

D.I/O设备

答案:B

7、计算机安全属性不包括______。

A.信息不能暴露给未经授权的人

B.信息传输中不能被篡改

C.信息能被授权的人按要求所使用

D.信息的语义必须正确

答案:D

8、下面说法正确的是____。

A.计算机病毒是计算机硬件设计的失误产生的

B.计算机病毒是人为制造的

C.计算机病毒必须清除掉后,计算机才能使用,否则会造成灾难性的后果

D.计算机病毒是在编程时由于疏忽而造成的软件错误

答案:B

9、计算机安全中的实体安全主要是指_______。

A.计算机物理硬件实体的安全

B.操作员人身实体的安全

C.数据库文件的安全

D.应用程序的安全

安全计算器 2014年12月统考计算机题库-计算机安全

答案:A

10、计算机病毒最主要的特征是______。[www.61k.com]

A.传染性和破坏性

B.破坏性和潜伏性

C.隐蔽性和潜伏性

D.欺骗性和潜伏性

答案:A

11、使用大量垃圾信息,占用带宽(拒绝服务)的攻击破坏的是______。

A.保密性

B.完整性

C.可用性

D.可靠性

答案:C

12、下面关于计算机病毒说法不正确的是_____。

A.正版的软件也会受计算机病毒的攻击

B.防病毒软件不会检查出压缩文件内部的病毒

C.任何防病毒软件都不会查出和杀掉所有的病毒

D.任何病毒都有清除的办法

答案:B

13、下面关于防火墙说法正确的是______。

A.防火墙只能防止把网外未经授权的信息发送到内网

B.防火墙可以不要专门的硬件支持来实现

C.所有的防火墙都能准确地检测出攻击来自那台计算机

D.防火墙的主要技术支撑是加密技术

答案:B

14、下面,关于Windows 7的系统还原说法错误的是______。

A.“系统还原”是Windows 7中的一个组件

B.Windows 7中的系统还原有优化系统的功能

C.Windows 7中的系统还原每周都会自动创建还原点

D.Windows 7中的系统还原后,硬盘上的信息原则上不会丢失

答案:B

15、计算机病毒是指在计算机磁盘上进行自我复制的______。

A.一段程序

B.一条命令

C.一个标记

D.一个文件

答案:A

16、说法不正确的是_______。

A.计算机病毒程序可以通过链接到Word的宏命令上去执行

B.计算机病毒程序可以链接到数据库文件上去执行

C.木马程序可以通过打开一个图片文件去传播

D.计算机病毒程序可以链接到可执行文件上去执行

答案:B

17、下面关于计算机病毒说法正确的是____。

A.都具有破坏性

B.有些病毒无破坏性

C.都破坏EXE文件

D.不破坏数据,只破坏文件

答案:A

18、计算机染上病毒后不可能出现的现象是______。

A.系统出现异常启动或经常“死机”

B.程序或数据突然丢失

C.磁盘空间变小

D.电源风扇的声音突然变大

答案:D

安全计算器 2014年12月统考计算机题库-计算机安全

19、针对计算机病毒的传染性,正确的说法是______。(www.61k.com]

A.计算机病毒能传染给未感染此类病毒的计算机

B.计算机病毒能传染给使用该计算机的操作员

C.计算机病毒也能传染给已感染此类病毒的计算机

D.计算机病毒不能传染给安装了杀毒软件的计算机

答案:A

20、下面,说法正确的是______。

A.TCSEC系统评价准则是一个评估计算机系统安全的标准

B.TCSEC系统评价准则是一个评估计算机系统性能高低的一个标准

C.TCSEC系统评价准则是一个评估计算机系统稳定性高低的一个标准

D.TCSEC系统评价准则是一个评估计算机系统性价比的一个标准

答案:A

21、关于360安全卫士,说法错误的是______。

A.360安全卫士可以使系统的配置优化

B.360安全卫士可以提高系统的运行速度

C.360安全卫士可以检查和去除系统中的木马

D.360安全卫士可以进行简单的图像处理

答案:D

22、下面,关于计算机安全属性说法不正确的是______。

A.计算机的安全属性包括:保密性、完整性、不可抵赖性、可靠性等

B.计算机的安全属性包括:保密性、完整性、不可抵赖性、可用性等

C.计算机的安全属性包括:可靠性、完整性、保密性、正确性等

D.计算机的安全属性包括:保密性、完整性、可用性、可靠性等

答案:C

23、以下符合网络道德规范的是_________。

A.破解别人密码,但未破坏其数据

B.通过网络向别人的计算机传播病毒

C.利用互联网进行“人肉搜索”

D.在自己的计算机上演示病毒,以观察其执行过程

答案:D

24、计算机安全属性中的保密性是指_______。

61阅读提醒您本文地址:

A.用户的身份要保密

B.用户使用信息的时间要保密

C.用户使用的主机号要保密

D.确保信息不暴露给未经授权的实体

答案:D

25、访问控制中的“授权”是用来______。

A.限制用户对资源的使用权限

B.控制用户可否上网

C.控制操作系统是否可以启动

D.控制是否有收发邮件的权限

答案:A

26、以下说法正确的是__________。

A.所谓良性病毒是指:虽叫做计算机病毒,但实际对计算机的运行无任何影响

B.源码型病毒可以成为合法程序的一部分

C.网络病毒只能使得浏览网页的速度减慢

D.计算机病毒的特征码是不会变化的

答案:B

27、下面不属于网络安全服务的是_____。

A.访问控制技术

B.数据加密技术

C.身份认证技术

D.语义完整性技术

答案:D

28、下面最可能是病毒引起的现象是______。

安全计算器 2014年12月统考计算机题库-计算机安全

A.无故读写磁盘

B.电源打开后指示灯不亮

C.风扇声音无故变大

D.打印机电源无法打开

答案:A

29、下面,不能有效预防计算机病毒攻击的做法是______。[www.61k.com]

A.定时开关计算机

B.定期用防病毒软件杀毒

C.定期升级防病毒软件

D.定期备份重要数据

答案:A

30、计算机安全的属性不包括________。

A.要保证信息传送时,别人无法理解所发送信息的语义

B.要保证信息传送时,信息不被篡改和破坏

C.要保证合法的用户能得到相应的服务

D.要保证信息使用的合理性

答案:D

31、下面无法预防计算机病毒的做法是_____。

A.给计算机安装卡巴斯基软件

B.经常升级防病毒软件

C.给计算机加上口令

D.不要轻易打开陌生人的邮件

答案:C

32、下面关于“木马”的说法错误的是_______。

A.“木马”不会主动传播

B.“木马”的传染速度没有病毒传播的快

C.“木马”更多的目的是“偷窃”

D.“木马”有特定的图标

答案:D

33、下面关于计算机病毒说法正确的是_____。

A.正版的操作系统也会受计算机病毒的攻击

B.防火墙主要的任务就是防止病毒感染自己的计算机系统

C.防病毒软件无法查出压缩文件中的病毒

D.一台计算机只要杀死了某种病毒,则该计算机不会再感染这种病毒 答案:A

34、关于防火墙的说法,下列错误的是__________。

A.防火墙既可以预防外部的非法访问,也可以预防内网对外网的非法访问

B.防火墙对大多数病毒无预防能力

C.防火墙可以抵抗最新的未设置策略的攻击漏洞

D.防火墙可以阻断攻击,但不能消灭攻击源

答案:C

35、系统安全主要是指_______。

A.应用系统安全

B.硬件系统安全

C.数据库系统安全

D.操作系统安全

答案:D

36、计算机安全属性中的可用性是指_______。

A.得到授权的实体在需要时能访问资源和得到服务

B.网络速度要达到一定的要求

C.软件必须功能完整

D.数据库的数据必须可靠

答案:A

37、以下关于计算机病毒说法正确的是______。

A.计算机病毒只有在发作的时候才能检查出来

安全计算器 2014年12月统考计算机题库-计算机安全

B.只要计算感染了病毒,该病毒会马上发作

C.DOS系统的病毒也可以攻击UNIX

D.计算机病毒没有文件名

答案:D

38、计算机病毒不可能潜伏在____。[www.61k.com]

A.外存

B.内存

C.光盘

D.U盘

答案:B

39、下面关于系统更新的说法,正确的是_____。

A.系统更新之后,系统就不会再出现漏洞

B.系统更新包的下载需要付费

C.系统更新的存在,是因为系统存在漏洞

D.所有更新应及时下载,否则会立即被病毒感染

答案:C

40、下面最难防范的网络攻击是______。

A.修改数据

B.计算机病毒

C.假冒

D.窃听

答案:D

41、下面,关于信息泄露,说法正确的是____。

A.信息的泄露只在信息的传输过程中发生

B.信息的泄露只在信息的存储过程中发生

C.信息的泄露在信息的传输和存储过程中都会发生

D.当信息加密后,在信息的传输和存储过程中就不再会发生信息泄露 答案:C

42、下面,不是360安全卫士的重要功能的是______。

A.系统修复

B.木马防火墙

C.软件管家

D.系统升级

答案:D

43、计算机安全属性中的可用性是指_______。

A.得到授权的实体在需要时能访问资源和得到服务

B.网络速度要达到一定的要求

C.软件必须功能完整

D.数据库的数据必须可靠

答案:A

44、下面说法正确的是____。

A.信息的泄露在信息的传输和存储过程中都会发生

B.信息的泄露在信息的传输和存储过程中都不会发生

C.信息的泄露只在信息的传输过程中发生

D.信息的泄露只在信息的存储过程中发生

答案:A

45、一个未经授权的用户访问了某种信息,则破坏了信息的_____。

A.不可抵赖性

B.完整性

C.可控性

D.可用性

答案:C

46、下面,不能有效预防计算机病毒攻击的做法是______。

A.定时开关计算机

B.定期备份重要数据

安全计算器 2014年12月统考计算机题库-计算机安全

C.定期用防病毒软件杀毒

D.定期升级防病毒软件

答案:A

47、下面,不是信息安全所包含的内容是______。(www.61k.com)

A.要保障信息不会被非法阅读

B.要保障信息不会被非法修改

C.要保障信息不会被非法泄露

D.要保障信息不会被非法使用

答案:D

48、下面能有效预防计算机病毒的方法是______。

A.尽可能地多做磁盘碎片整理

B.及时升级防病毒软件

C.尽可能地多做磁盘清理

D.把重要文件压缩存放

答案:B

61阅读提醒您本文地址:

49、下列不属于可用性服务的技术是 _____。

A.备份

B.身份鉴别

C.在线恢复

D.灾难恢复

答案:B

50、下面并不能有效预防病毒的方法是_______。

A.尽量不使用来路不明的U盘

B.使用别人的U盘时,先将该U盘设置为只读属性

C.使用别人的U盘时,先将该U盘用防病毒软件杀毒

D.别人要拷贝自己的U盘上的东西时,先将自己的U盘设置为只读属性 答案:B

51、下面关于系统更新说法正确的是______。

A.其所以系统需要更新是因为操作系统存在着漏洞

B.系统更新后,可以不再受病毒的攻击

C.即使计算机无法上网,系统更新也会自动进行

D.所有的更新应及时下载安装,否则系统会很快崩溃

答案:A

52、计算机安全属性中的保密性是指_______。

A.用户的身份要保密

B.用户使用信息的时间要保密

C.用户使用的主机号要保密

D.确保信息不暴露给未经授权的实体

答案:D

53、在以下人为的恶意攻击行为中,属于主动攻击的是________。

A.截获数据包

B.数据窃听

C.数据流分析

D.身份假冒

答案:D

54、下面,说法正确的是_______。

A.计算机安全既包括硬件资源的安全、软件资源的安全以及系统安全

B.计算机安全包括除上述所说的内容外,还包括计算机工作人员的人身安全

C.计算机安全技术对安装了盗版软件的计算机无能为力

D.对未联网的计算机而言,计算机安全技术就是做好防病毒工作 答案:A

55、关于防火墙的功能,说法错误的是_____。

A.所有进出网络的通信流必须经过防火墙

B.所有进出网络的通信流必须有安全策略的确认和授权

C.防火墙能保护站点不被任意连接

安全计算器 2014年12月统考计算机题库-计算机安全

D.防火墙的安全策略一旦设置,再也无法修改

答案:D

56、下列不属于计算机病毒特性的是____。[www.61k.com)

A.传染性

B.潜伏性

C.可预见性

D.破坏性

答案:C

57、下面关于防火墙说法正确的是______。

A.防火墙可以不要专门的硬件支持来实现

B.防火墙只能防止把网外未经授权的信息发送到内网

C.所有的防火墙都能准确的检测出攻击来自那台计算机

D.防火墙的主要技术支撑是加密技术

答案:A

58、下面关于计算机病毒说法正确的是_____。

A.计算机病毒不能破坏硬件系统

B.计算机防病毒软件可以查出和清除所有病毒

C.计算机病毒的攻击是有条件的

D.计算机病毒只感染exe或com文件

答案:C

59、下面无法预防计算机病毒的做法是_____。

A.不要轻易打开陌生人的邮件

B.经常升级防病毒软件

C.给计算机加上口令

D.给计算机安装卡巴斯基软件

答案:C

60、有些计算机病毒要破坏计算机硬盘上的数据,它主要破坏信息的____。

A.可审性

B.及时性

C.完整性

D.保密性

答案:C

61、计算机安全的属性不包括______。

A.信息的可靠性

B.信息的完整性

C.信息的可审性

D.信息语义的正确性

答案:D

62、系统更新是指______。

A.用Windows Update 网站提供的更新软件更新原有的相应软件

B.按最新的版本重装系统

C.把系统更新为指定版本的系统

D.把应用软件升级

答案:A

63、从狭义上讲,计算机安全本质上是指______。

A.计算机操作员人身安全

B.计算机信息系统资源和信息资源不受自然和人为有害因素的威胁和危害

C.计算机环境安全

D.计算机操作安全

答案:B

64、下面说法正确的是____。

A.计算机病毒是由于计算机机房卫生条件太差而产生的

B.计算机病毒是人为制造的

C.计算机病毒必须清除掉后,计算机才能使用,否则会造成灾难性的后果

D.计算机病毒是计算机操作人员不讲卫生而产生的

安全计算器 2014年12月统考计算机题库-计算机安全

答案:B

65、计算机安全的属性不包括________。(www.61k.com]

A.信息的保密性

B.信息的完整性

C.信息的可靠性

D.信息的客观性

答案:D

66、系统还原是指______。

A.按最新的版本重装系统

B.把系统格式化后重装系统

C.按还原点指定时间的系统版本重装系统

D.把计算机恢复到某个指定的还原点以前的状态

答案:D

67、被动攻击其所以难以预防的原因是______。

A.被动攻击的手段更高明

B.被动攻击有保密措施

C.被动攻击由于它并不修改数据

D.被动攻击攻击的时间选择在深夜

答案:C

68、消息认证的主要目的是_____。

A.消息是否属实

B.消息内容是否曾受到偶然或有意的篡改以及消息的序号和时间

C.消息来源是否可靠

D.消息发送者是否是合法用户

答案:B

69、访问控制中的“授权”是用来______。

A.限制用户对资源的使用权限

B.控制是否有收发邮件的权限

C.控制操作系统是否可以启动

D.控制用户可否上网

答案:A

70、计算机安全的属性不包括________。

A.信息的保密性

B.信息的完整性

C.信息的可用性

D.信息合理性

答案:D

71、计算机病毒最主要的特征是______。

A.传染性和破坏性

B.欺骗性和潜伏性

C.破坏性和潜伏性

D.隐蔽性和潜伏性

答案:A

72、系统中用户账号和口令设置、文件和目录存取权限设置等操作,属于______。

A.实体安全

B.信息安全

C.系统安全

D.操作安全

答案:C

73、目前,影响计算机安全的最主要因素是______。

A.计算机病毒

B.网络攻击

C.操作系统的缺陷

D.用户操作不当

答案:B

安全计算器 2014年12月统考计算机题库-计算机安全

74、对信息安全的威胁主要包括______。(www.61k.com]

61阅读提醒您本文地址:

A.信息泄漏和信息破坏

B.信息保存和信息传递

C.信息传递延时和信息被复制

D.信息错误和信息使用不当

答案:A

75、计算机安全的属性不包括________。

A.信息的保密性

B.信息的完整性

C.信息的可靠性

D.信息的合法性

答案:D

76、360安全卫士中的软件管家的功能是_______。

A.是对系统中出数据文件外的所有软件提供保护

B.仅对系统中的系统软件提供保护

C.为用户提供了多种应用软件以供下载

D.仅对系统中的各种应用软件提供保护

答案:C

77、下面,不符合网络道德的做法是______。

A.给不认识的人发电子邮件

B.利用博客发布广告

C.利用博客转发未经核实的攻击他人的文章

D.利用博客发表对某件事情的看法

答案:C

78、面对产生计算机病毒的原因,不正确的说法是_______。

A.为了表现自己的才能,而编写的恶意程序

B.有人输入了错误的命令,而导致系统被破坏

C.为了破坏别人的系统,有意编写的破坏程序

D.为了惩罚盗版,有意在自己的软件中添加了恶意的破坏程序 答案:B

79、下面,不属于360安全卫士的功能是______。

A.提高计算机运行速度

B.检测和清除木马

C.修复系统漏洞

D.收发电子邮件

答案:D

80、下列不属于计算机安全的技术是______。

A.入侵检测技术

B.防火墙技术

C.认证技术

D.数据真实性技术

答案:D

61阅读提醒您本文地址:

本文标题:计算机考试题库-2014年12月统考计算机题库-计算机安全61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1