一 : 云计算已成创新基础设施 三大暗流左右未来“云市场”

摘要: 站在这样一个后智能手机的时代,在享受移动红利的苹果、Google 增长乏力以及传统 PC 上下游苦苦支撑的时候,云计算成为撬动全球「互联网下半场」的重要变量,其未来还有三大看点。

当亚马逊工程师决定将亚马逊为季节性购物而准备的软硬件资源打包出租的时候,或许连贝佐斯也不会意识到这个产品居然会成为亚马逊的未来,而当 2009 年阿里云工程师写下「飞天系统」第一行代码时,或许也不会想到,彼时的那一颗种子竟然会长成现在的参天大树。

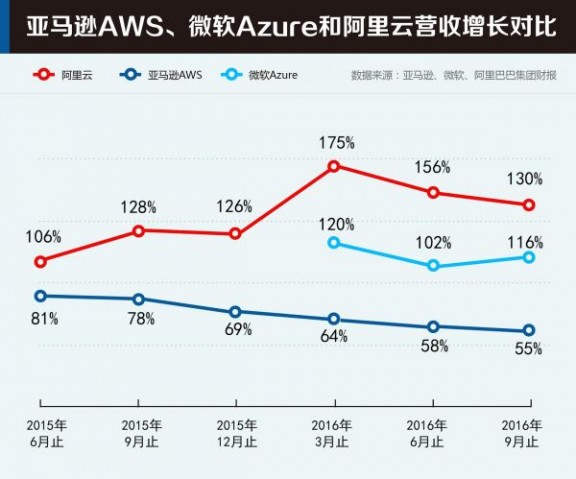

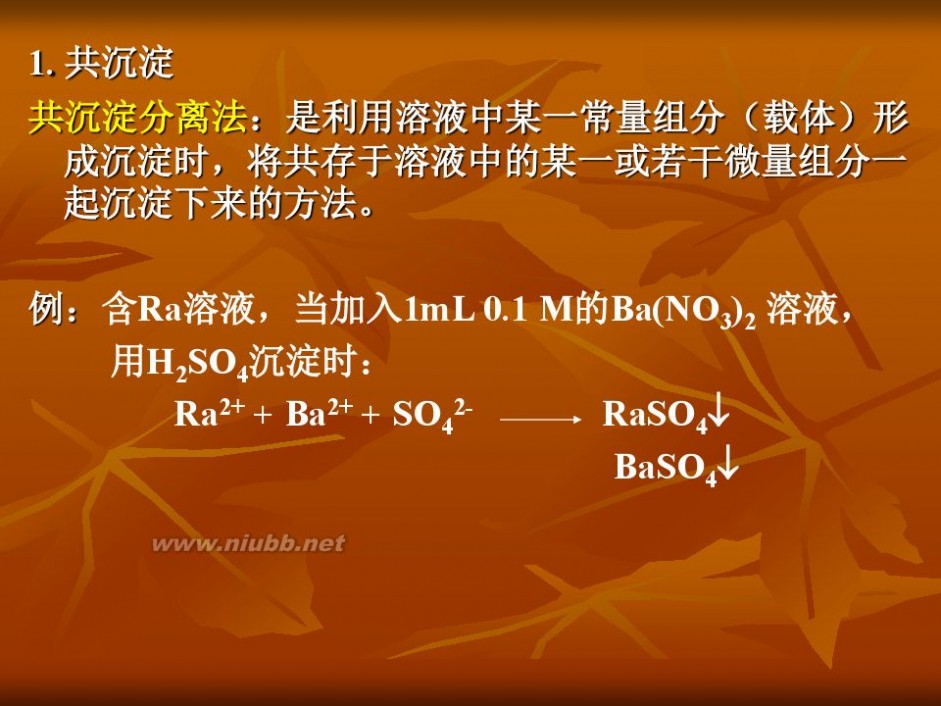

在昨晚公布的阿里巴巴 2017 财年第二季度财报中,阿里云的业绩非常耀眼。营收同比增长130%,达到 14.93 亿元,连续第六个季度增幅领跑全球,付费用户数量也同比增108%至65.1万。下图展示了阿里云营收快速增长的趋势图:

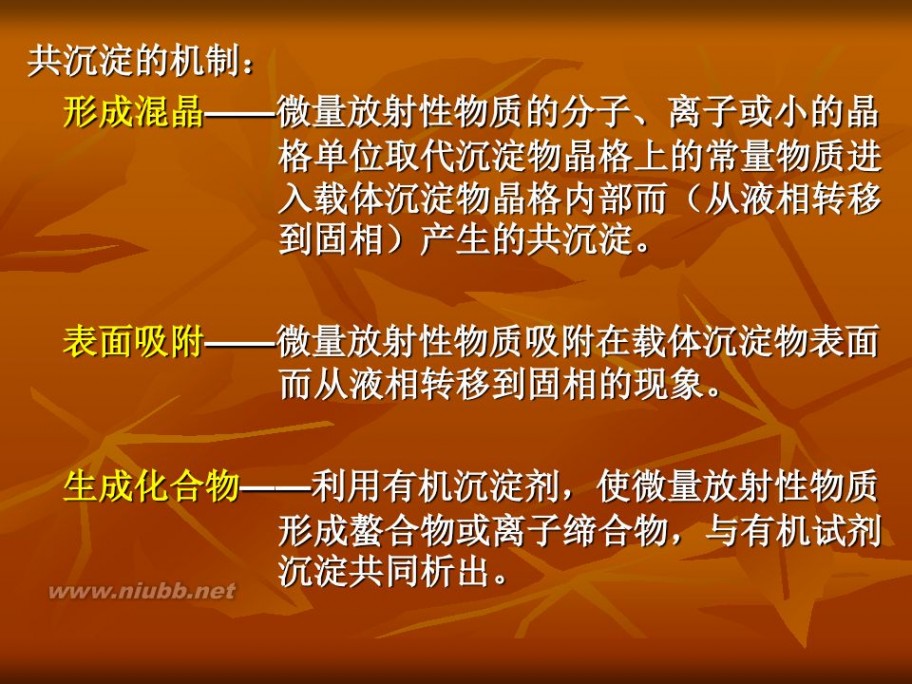

事实上,阿里云的增长并不「孤单」,自 2015 年下半年开始,全球云计算市场所爆发出的增长势头令人惊艳。而仅以当前三大玩家阿里云、亚马逊 AWS、微软 Azure 在过去一年半的表现为例,下面的这个增长曲线非常惊人:

「罗马城并非一天建成」,上述三大云计算公司的发展历程并不平坦。云计算产业从无到有,从看似无底洞投入的烂生意到现在各家争破头皮卡位的好买卖,云计算的快速发展离不开互联网的普及,互联网改变了用户对于使用权和所有权的认知,从而直接推动了云的落地,企业甚至不用购买硬件设备,直接基于互联网访问,按使用量购买。

这并非简单的服务器硬件「资源池化」的技术变革,更带动了一场商业模式的变革——当互联网已经成为社会的基础设施之后,云计算将是下一个基础设施。由此带来的颠覆性效应则是大公司 IT 管理成本直线下降,中小创业公司的创业门槛大幅降低,由此也造就了 instagram 以 13 人团队打造 10 亿美金产品的神话。

今年下半年以来,所谓「互联网下半场」的概念甚嚣尘上,而站在这样一个后智能手机的时代,在享受移动红利的苹果、Google 增长乏力以及传统 PC 上下游苦苦支撑的时候,云计算成为撬动全球「互联网下半场」的重要变量,其未来还有三大看点。

1. 人工智能

早在今年 3 月李世石大战 AlphaGo的时候,Google Brain 团队负责人Jeff Dean 就在一场发布会上透露,未来将包括 AlphaGo 在内的人工智能技术融入到云计算平台,成为一种「更高级的云计算」。

Google 的上述思考得到云计算诸多小伙伴的「认同」。亚马逊、微软或是相继推出基于各自云平台的机器学习产品,或是将大量涉及机器学习、深度神经网络的算法融入到云产品中。早在 2016 年年初,阿里云发布的「数加」平台,就将大数据分析融入到云端。8月,阿里推出一款名叫 ET 的人工智能产品。到了上月的杭州云栖大会上,阿里云进一步展示了云和人工智能结合的新产品,与杭州政府共同研发杭州城市数据大脑。

机器学习、深度学习等人工智能算法的云端化已成行业发展的必然趋势。如果说云计算的 1.0 主打分布式的计算资源,那么 2.0 就是出租人工智能驱动的计算资源。更重要的一点在于,对于当下机器学习、深度学习实践来说,数据、算法、计算资源缺一不可,未来一段时间,云计算厂商也将在上述三大层面展开激烈争夺,而数据争夺战将成为其中重要的战役。

马云曾在多个场合指出,数据会成为未来的新资源。而且也将是人类历史上唯一一个不会因为利用而衰减的资源。互联网公司天然具有数据的优势,亚马逊、Google、阿里巴巴各自在不同领域耕耘十几年,早已拥有了海量的数据,这种天然的优势也将形成云计算领域天然的护城河,随着时间的推移,由缺乏数据引发的云产业格局变迁或将不断出现。

2. 产业洗牌

一项技术是否能够大规模发展的重要参考指标就是价格门槛的高低,云计算也不例外。过往,受制于技术发展水平,云计算的价格并未达到亲民的地步,而这几年,云计算的各大玩家,从亚马逊、Google、Azure 到阿里云,都开始频繁降低云产品的价格门槛,不断释放技术进步带来的新「摩尔定律」红利。

降低云产品价格一方面能够加快技术普及和落地,另一方面则将不同程度地加快产业洗牌的速度。德意志银行早先就针对阿里云宣布中国区云产品全线下调价格的举动指出,降价将引发云计算行业内主要厂商将采取跟随策略。

事实上,过去十年,美国市场的云计算价格下降加速了市场整合,多次降价之后,原来的十几家服务公司如今只活下了几家。而在中国的云计算市场,公开资料显示,阿里云在过去一年中进行了17次产品价格下调,由此带来的中国云计算产业震荡或将成为未来一段时间值得关注的现象。

另一方面,从技术的角度出发,云计算实现了计算资源和能力的第二次高度集中,这种高度集中的计算能力分配机制带来了巨大的效率,同时还降低了企业 IT 管理成本。因此,无论从商业还是技术的层面,计算的集中是必然的,距离产业洗牌的时间也不会太长。

3. 中国市场与全球市场

在 Uber 宣布将中国业务卖给滴滴之后,《纽约时报》的一篇评论指出:世界上有两种生意,中国生意和其他国家生意。共享经济如此,云计算这个涉及到国计民生的重要行业更是如此。就目前来看,阿里云在国内占据了绝对的领先定位,根据 infoQ 的一份国内云计算领域报告,除阿里云进入产业阶段外,国内包括 UCloud、青云在内的厂商还处在成长期。

此次财报中几个数字也基本印证了这一点。比如其财报中称,中国超过 35 %的网站由阿里云提供服务;其次,付费用户数量增长至65.1万,覆盖的产业和行业包括金融、医疗、公共交通、能源、制造、政府机构、游戏、多媒体等等;第三,则是每年都刷新纪录的云栖大会参会人数,今年的大会就有 4 万人到场参加。

对中国云计算厂商来说,全球市场依然有不小的挑战。公有云领域,亚马逊依然在 IaaS 和 PaaS 占据绝对领先地位,私有云市场,IBM 拥有无可撼动的优势。不过,正如一手缔造了阿里云的王坚博士的所言:「全球只有一个半的企业是阿里云的榜样,一个是亚马逊,它真正实践了云计算所蕴含的服务本质;另外半个则是谷歌,它解决了规模化的问题,但没有将服务做彻底。」阿里云的国际化野心也不能小觑。

比如阿里云的全球化数据中心建设正紧锣密鼓进行中,目前已完成美国东部、美国西部、香港、新加坡节点建设,并计划在欧洲、中东、日本和澳大利亚搭建数据中心,未来会形成全球性的数据中心网络。另外,也在加快与业界巨头的合作,与英特尔、英伟达在数据中心 CPU、GPU 的深度合作也将增加其在未来芯片研发过程中的话语权,从而增加国际影响力。

云计算已经走过了其第一个十年,过去这个十年又是科技行业巨变的十年,如今移动互联网的红利已过,人工智能、虚拟现实正在成为改变世界的中坚力量,与此同时,云计算正在成为整个社会创新的基础设施,吸纳各种新技术、新商业模式,用计算不断驱动技术与商业的变革,我们也有理由期待云计算接下来的十年征程。

二 : 倾城大小姐 第三章 李思思的计划(1)

“叮铃铃……”

老师踏着上课的铃声走进教室的时候,注意到李思思不见了,疑惑地问道:“李思思同学去哪里了?”

全班鸦雀无声,正低头玩手机的某人抬起头来,用很无辜的表情说道:“老师,李思思同学她去找我借她的书了!”

全班想起刚才的事情,除了叶家三兄妹外都打了个寒颤,他们可不想招惹叶倾城,像李思思一样惨。于是,全班都不约而同地说道:“是啊!”

“老师,刚才我亲眼看到她跑出去的!”

“老师,她真的是出去找书了!”

“像她这种借了书不还的人,管她去哪里,老师我们还是上课吧!”

“……”

老师见到全班都这样说,也不再管李思思了:“那好,我们现在开始上课!”

————————偶是无聊的分割线————————————————————————

下午4:30

放学了,皇家学院的人都迎着夕阳的霞光走出大门,他们的身上都洋溢着青春的气息,朝气蓬勃。

可是在这其中,有一个人不同,她站在一个阴暗的角落,仇恨的眸光紧盯着叶倾城的背影,咬牙切齿地说:“叶倾城,再过一个小时你就会任我宰割了!现在先给你最后的时间,一会我要让你死得很惨!”这个面色狰狞的女子就是李思思,她原本美丽的脸上满是狰狞,她的心已经被嫉妒蒙蔽。

而叶倾城感到了后面的那道嫉妒、仇恨的视线,黑色的眸里飞快地掠过一抹寒芒,勾起一个魅惑人心的笑容,带着几分不为人知的高深莫测。

李思思,真以为我是软柿子,随随便便让你搓圆捏扁么?我早就警告过你,是你自己不听,那就别怪我无情了!不管你出什么花招,我都会让你败得一败涂地!叶家能让你们富,也能让你们穷!

叶倾城走到一家雅致的餐厅,找了一个位置坐下,很快就有侍者走到她面前有礼地问:“这位小姐,请问你需要点些什么?”叶倾城拿起菜单打量了一下,把菜名报给侍者,侍者很有风度地鞠躬离开了。

这家餐厅名叫【流水】,是叶家名下的产业,她经常来这里用餐,所以在这里工作的人都认识她。大哥他们被老师留在学校做事情了,所以她才来这里吃饭。

叶倾城拿出手机,打了一个电话:“喂?是小雅么?你怎么还没有到啊,我对你那辆N年以前的车怨念很大诶,比蜗牛还慢的速度,真不知道你家这么远你是怎么做到不迟到的,我觉得你开它出来肯定会出事……”

电话里一个清脆悦耳的声音说道:“倾城,别诅咒我。我跟你讲,你要知道念旧,我这辆车啊这么多年来都是亮堂堂的、华丽的、耀眼的、赏心悦目的……”

叶倾城满头黑线,直接打断了还在滔滔不绝的安雅:“别的来的去,你不烦我都烦!1分钟马上到!”说完叶倾城马上按掉电话,无语了。

不知道为神马,安雅就是对她家那辆旧的要死的车情有独钟,每次见面或者打电话都要把自己的车说得独一无二、绝无仅有,她们这么多年好朋友了,可是叶倾城还是承受不了她源源不断的赞美词。

叶倾城郁闷了十多分钟之后,门口忽然冲进来一个大约十六岁的女孩子,穿着T恤和短裤,水汪汪的眼睛睁得大大的,正在寻找某个人。挺立的俏鼻和娇艳欲滴的红唇呼着气,额头都被汗水打湿了。长发利落地扎成一个马尾,小脸上有淡淡的红晕。很明显她是跑步过来的。

安雅扫了一圈,看到正无聊望天花板的叶倾城时马上跑过去,大口地喘气:“叶、叶倾城,你个乌鸦嘴,我那辆珍贵的小车车居然半路熄火了,害我一路跑过来。”

叶倾城淡定地说:“那敢情好,你的车终于能换一部了。”

安雅终于喘过了气,杏眸一瞪,说:“叶倾城!反正你今天要好好让我吃一顿。”

叶倾城招手叫来了侍者,说:“上菜吧,”转头望向安雅,“不就是现在咯?”

安雅眼睛放光,立马对叶倾城献了个飞吻:“小城城太好了!爱你呦~”叶倾城嘴角一勾,说道:“别献了,献给你的逸哥哥去吧。”安雅喜欢的这个帅哥,昨天才跟她讲过呢。

安雅撇嘴,说:“人家移情别恋了,现在喜欢奕哥哥了。”说着,安雅眼冒红心,开始花痴了:“奕哥哥那么温柔,那么俊逸,我要追求他!让他嫁给我!呵呵呵呵呵……”某女开始阴笑。叶倾城似乎注意到了不对的地方,咦,什么叫做嫁给她?

这人还真是个名副其实的花痴,谁帅喜欢谁……叶倾城心里想着,眸子的余光却注意到了某个角落的人。叶倾城的嘴角出现了冷笑,李思思,想用安雅威胁我么?

叶倾城收回目光,修长的手指弯曲,敲了敲桌子,一个侍女立刻走了过来,低声问道:“小姐,你需要什么?”叶倾城也低声说:“晓晓,让一个【倾世】的人跟踪李思思,五个保护安雅。”用极快的语速说完这句话,为了不让某个人怀疑,抬高音量说道:“我要一杯果汁。”

那个侍女轻轻“是”了一声,转身离开了。

看着安雅狼吞虎咽地模样,叶倾城也吃了起来。万事俱备,李思思,你尽管来吧!

吃完饭,安雅和叶倾城告了别,走过一个僻静无人的转角,一个高大的男人突然出现,用一张毛巾捂住了安雅的鼻子。安雅挣扎了几下,就渐渐沉入了黑暗之中。那个男人拿出手机拨了个号码:“小姐,已经迷晕了,直接送去您那里吗?”

“是,快点。”

男人答应之后挂了电话,把昏迷的安雅扛上一辆面包车,扬长而去。

叶倾城看着面包车离开,心里还是后悔了,担忧地想:我就不应该让安雅被带走,怎么这么傻,万一李思思那个丧心病狂的人做出什么事情可怎么办?

想着,叶倾城飞快地坐上跑车,尾随面包车而去。

此时的李思思,早就拿好了一把闪着寒光的小刀:“呵呵呵呵,先毁了安雅的脸,再毁了叶倾城的脸,我就是最漂亮的了!!”

五年级:Jacinthe

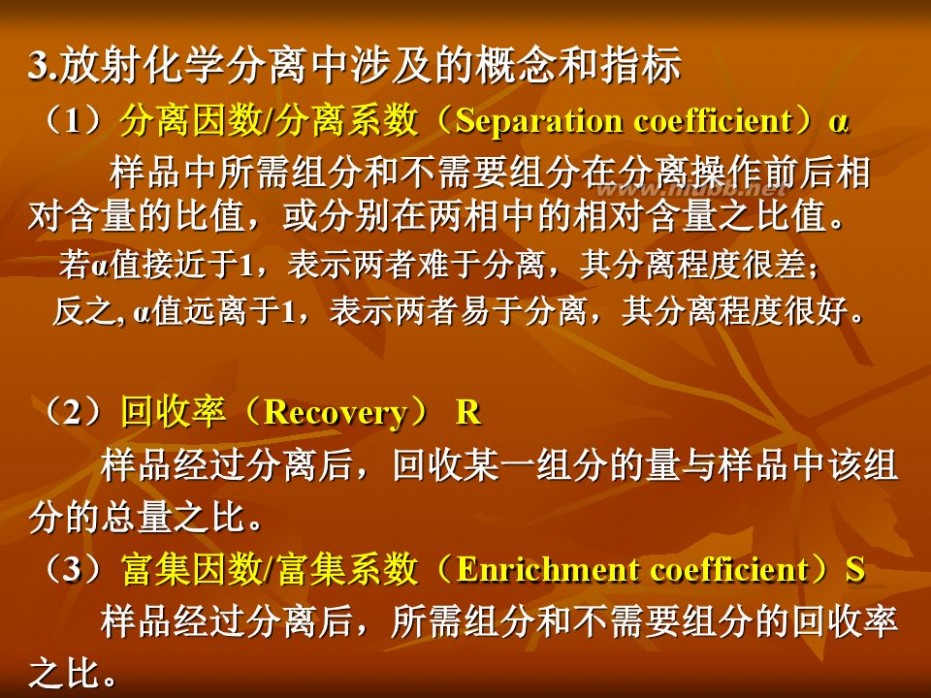

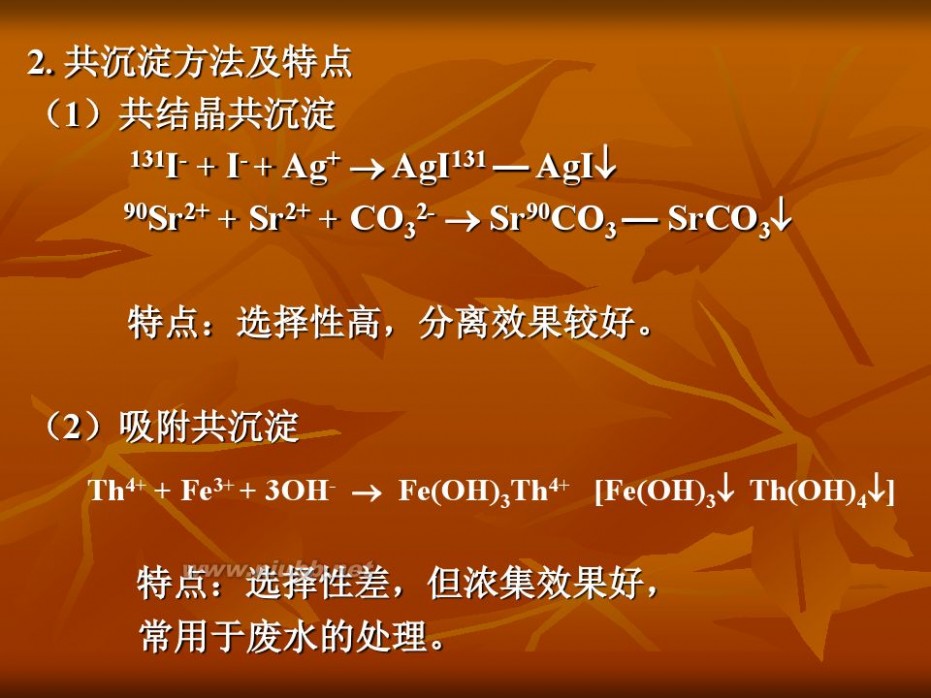

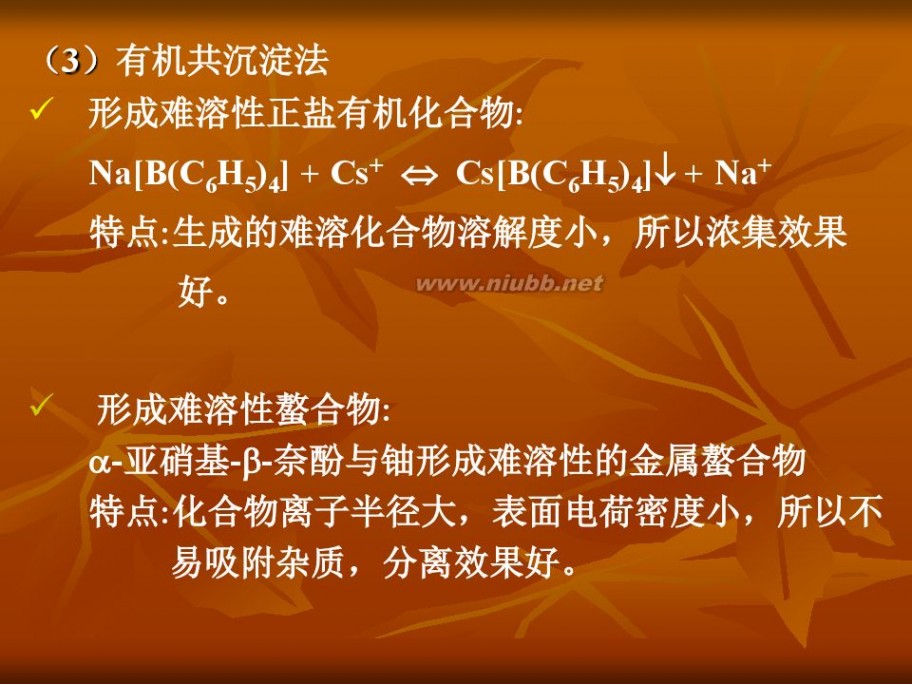

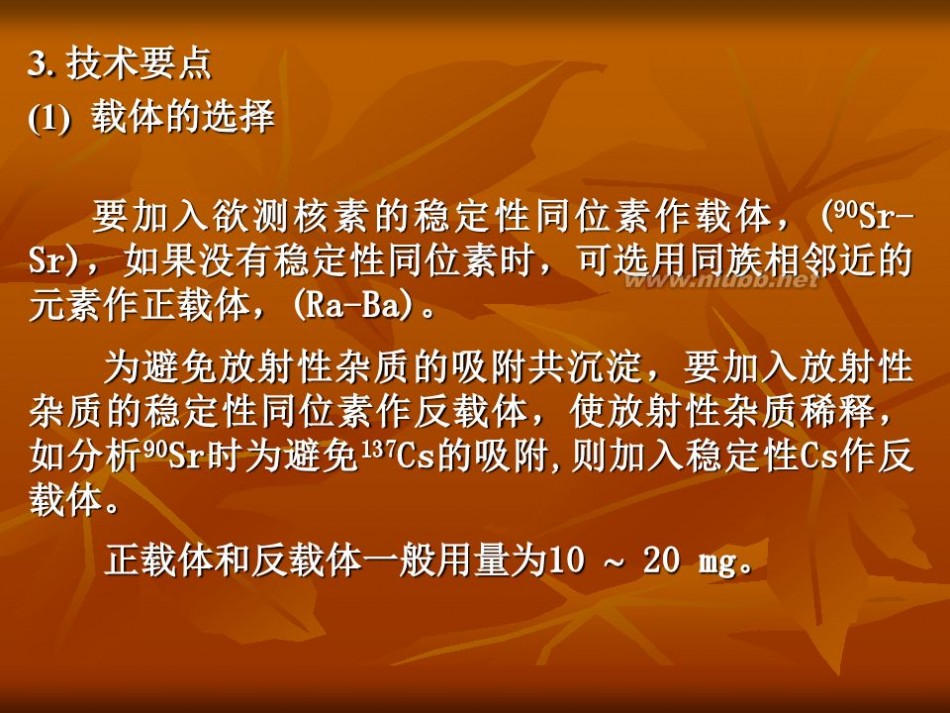

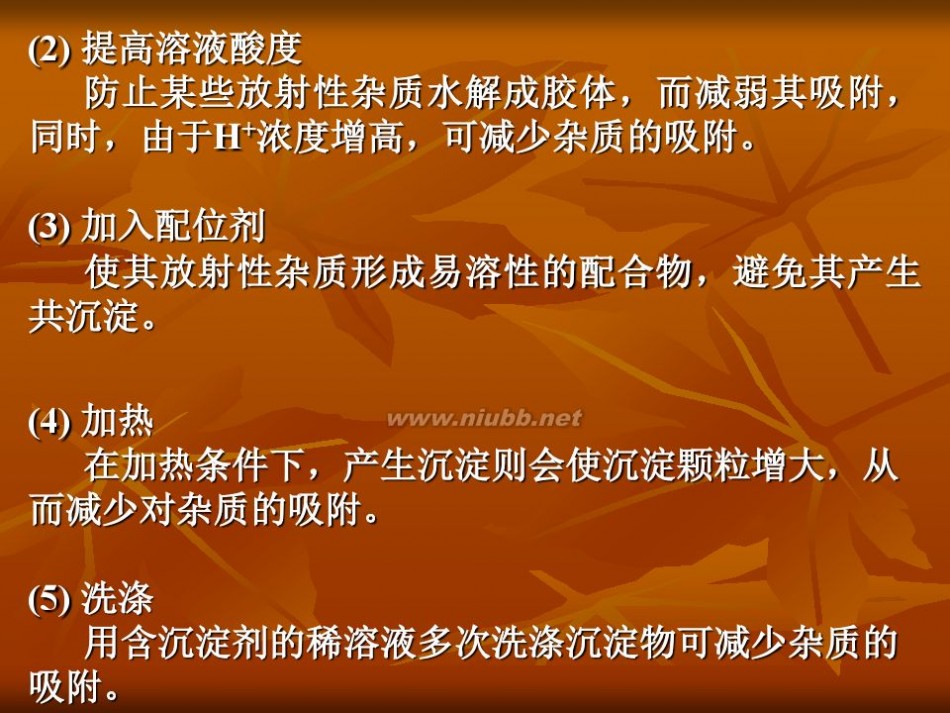

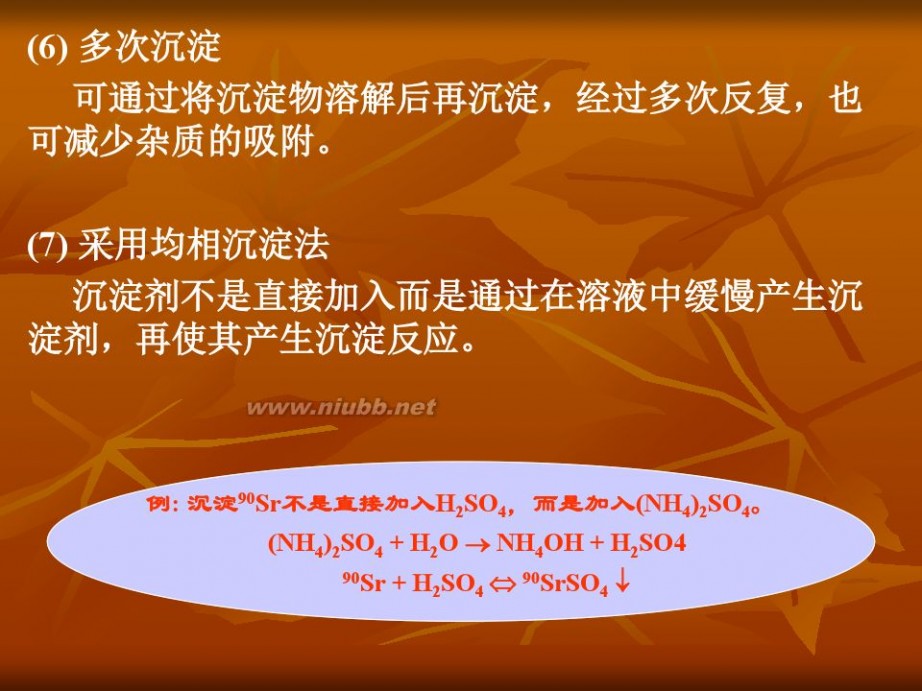

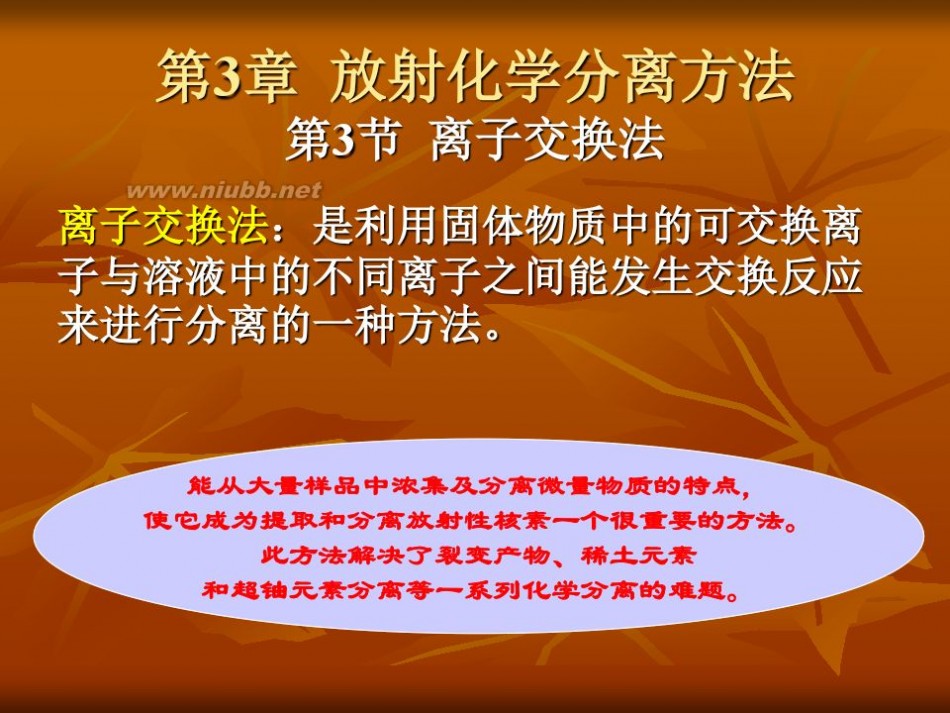

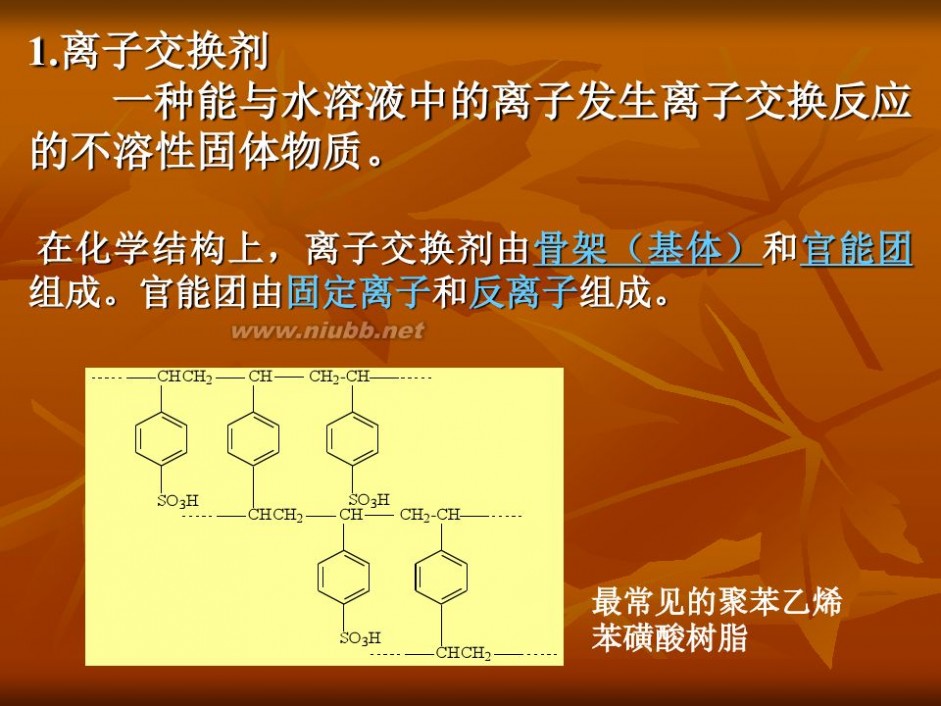

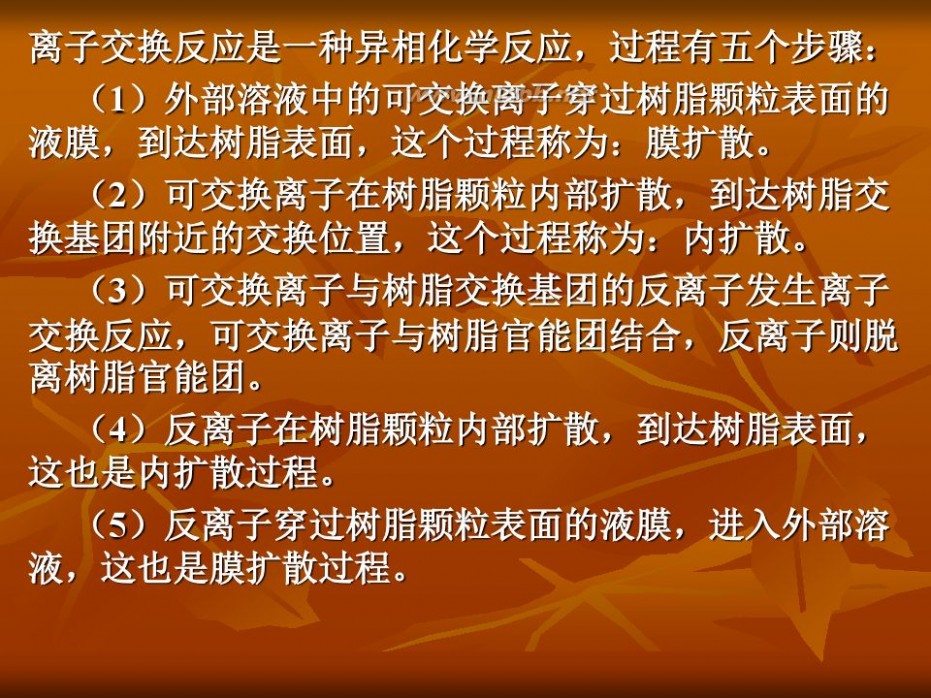

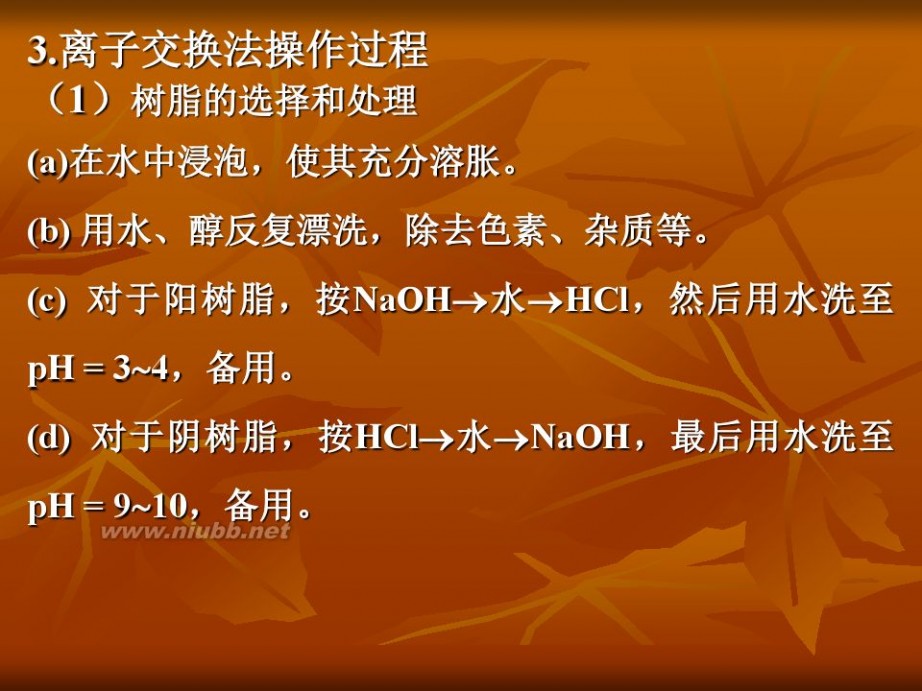

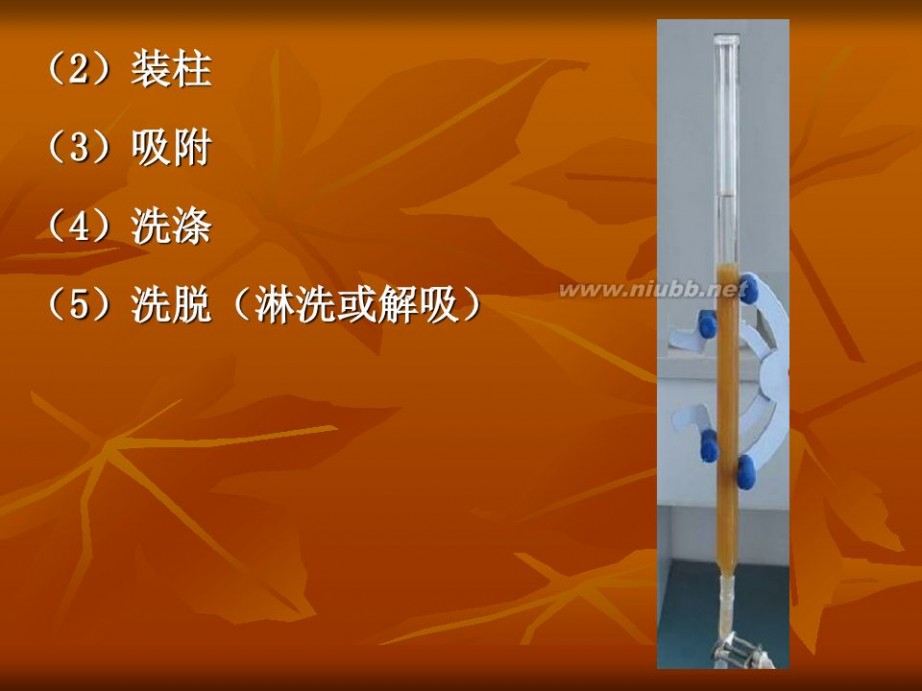

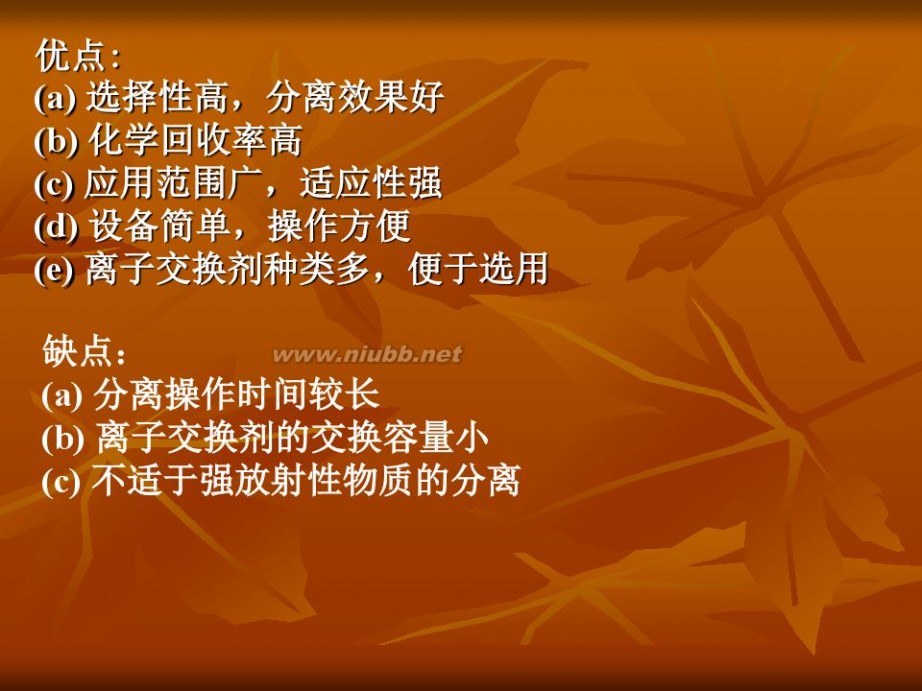

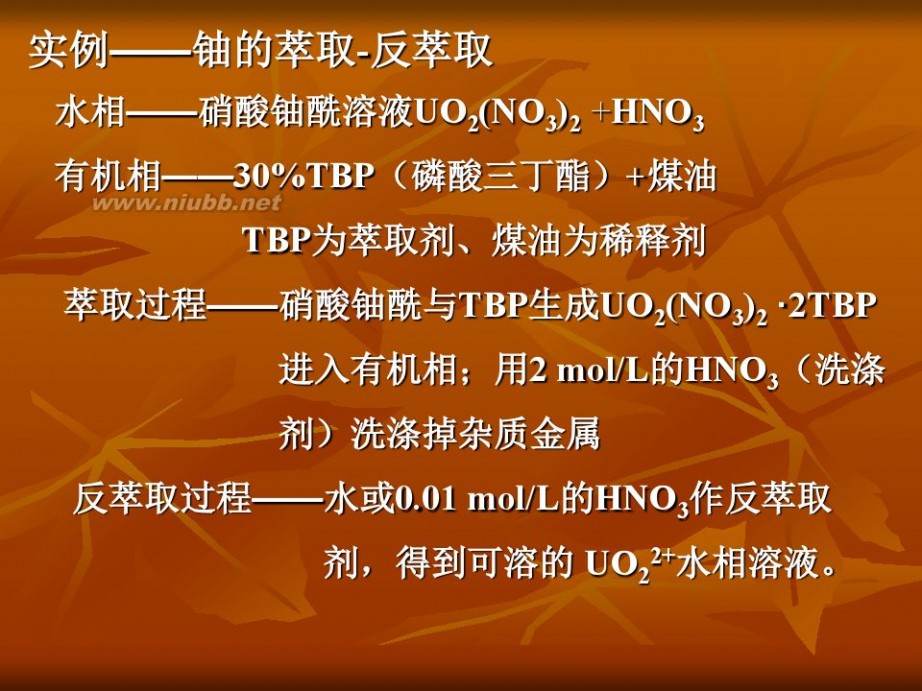

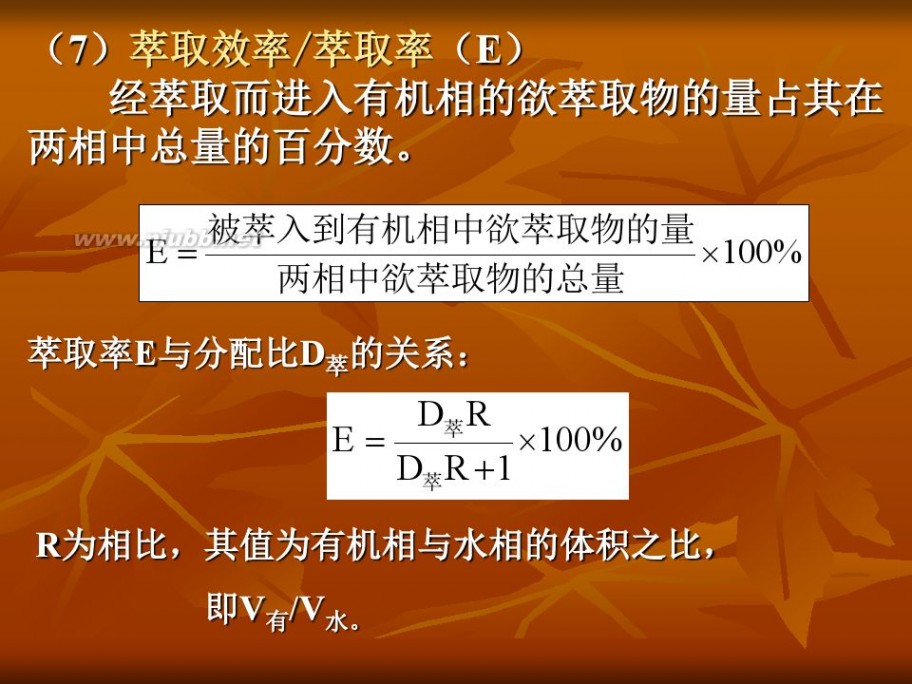

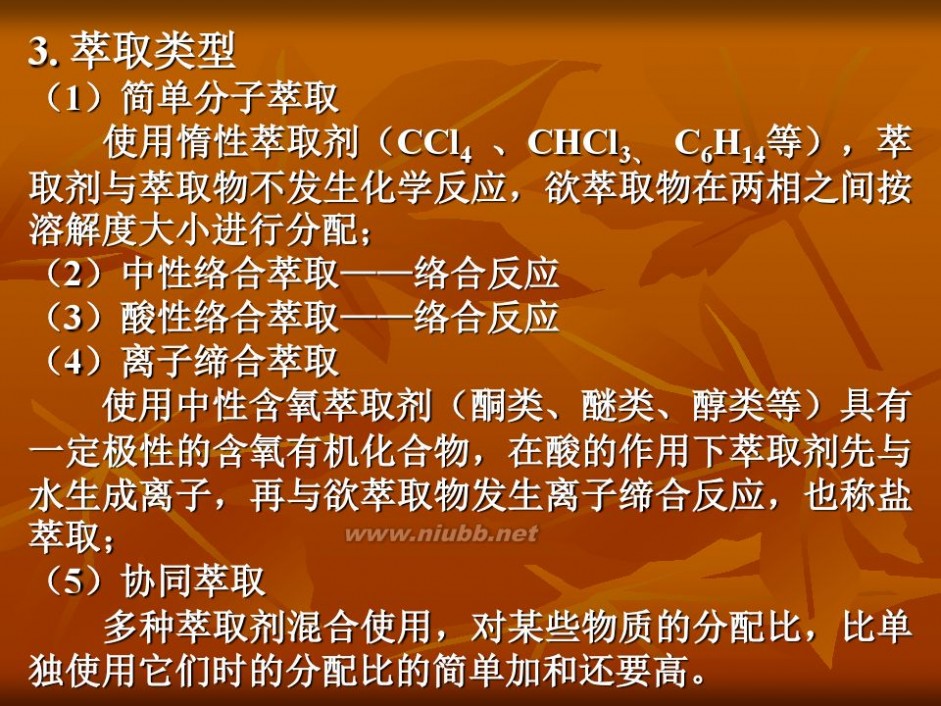

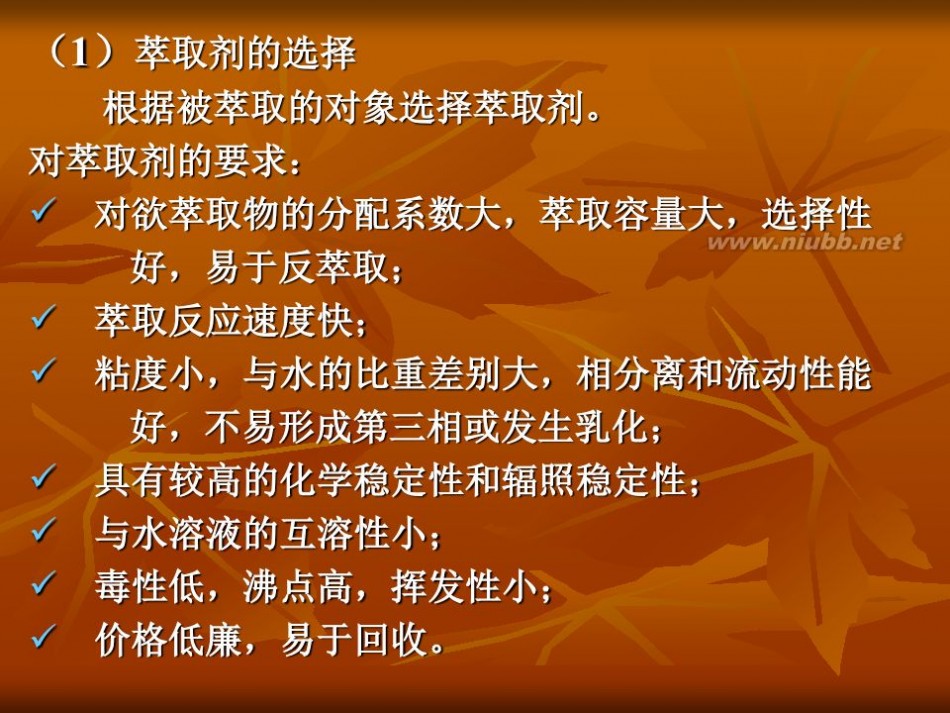

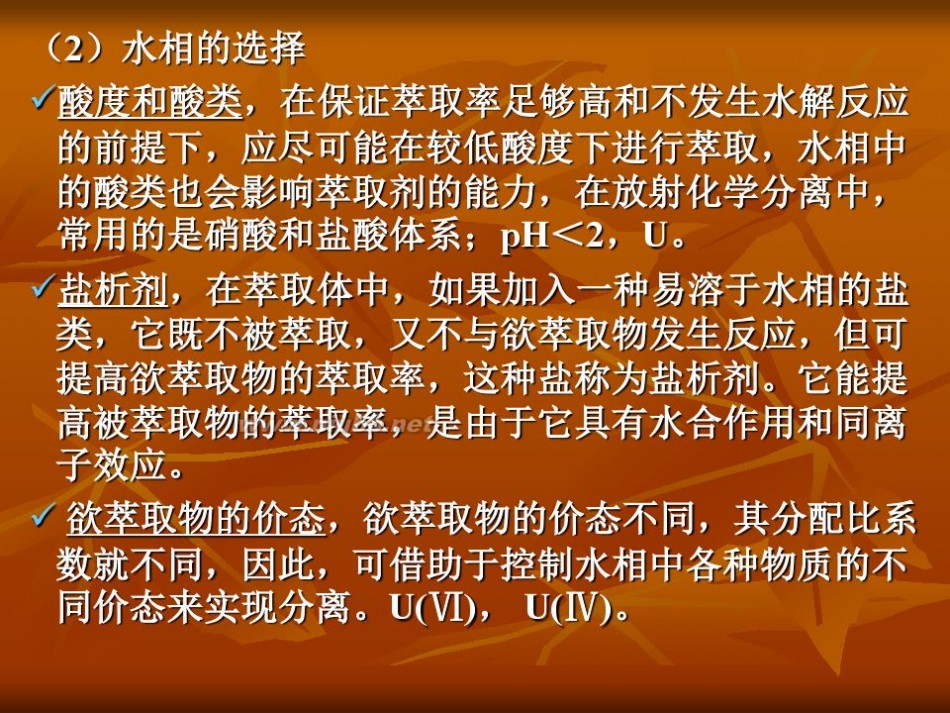

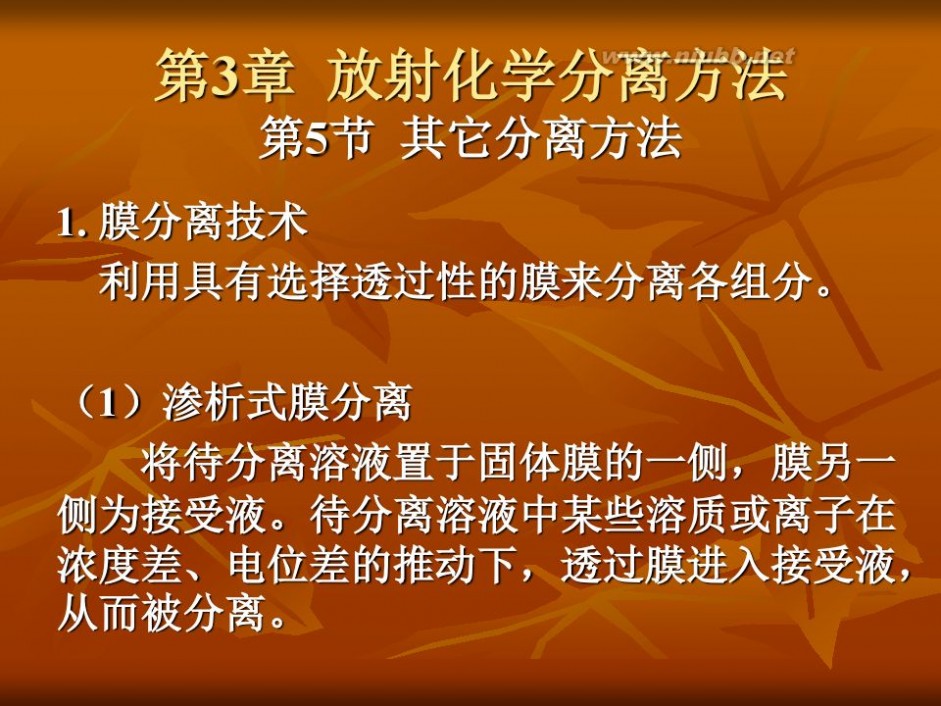

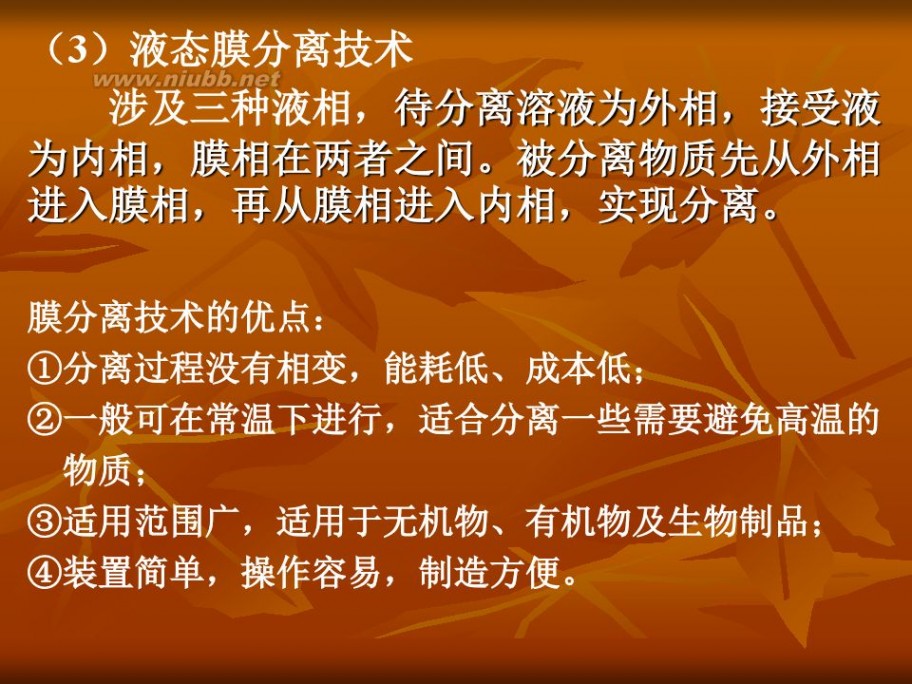

三 : 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

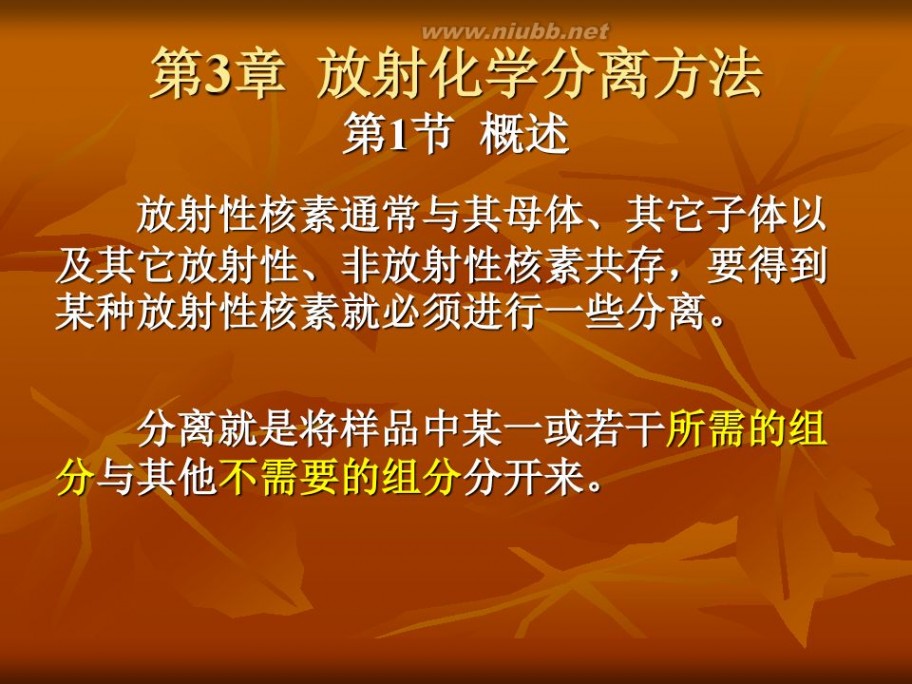

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

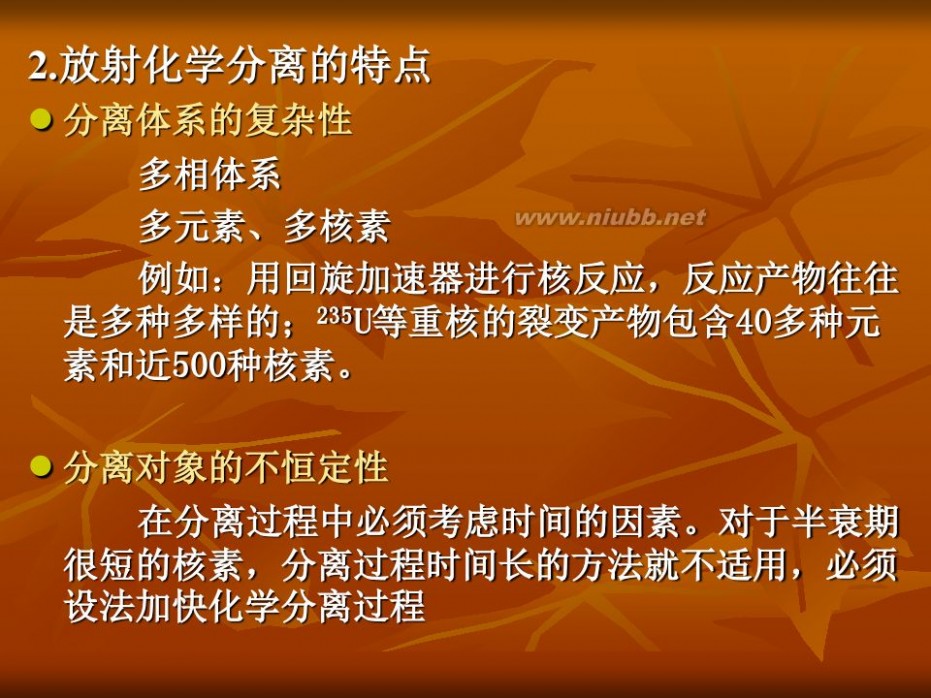

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

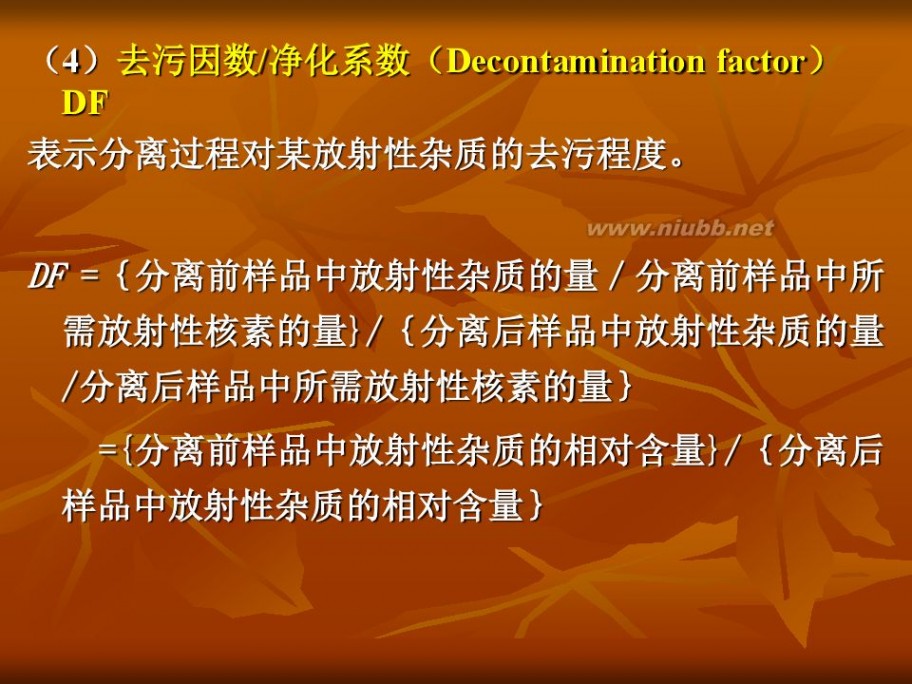

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

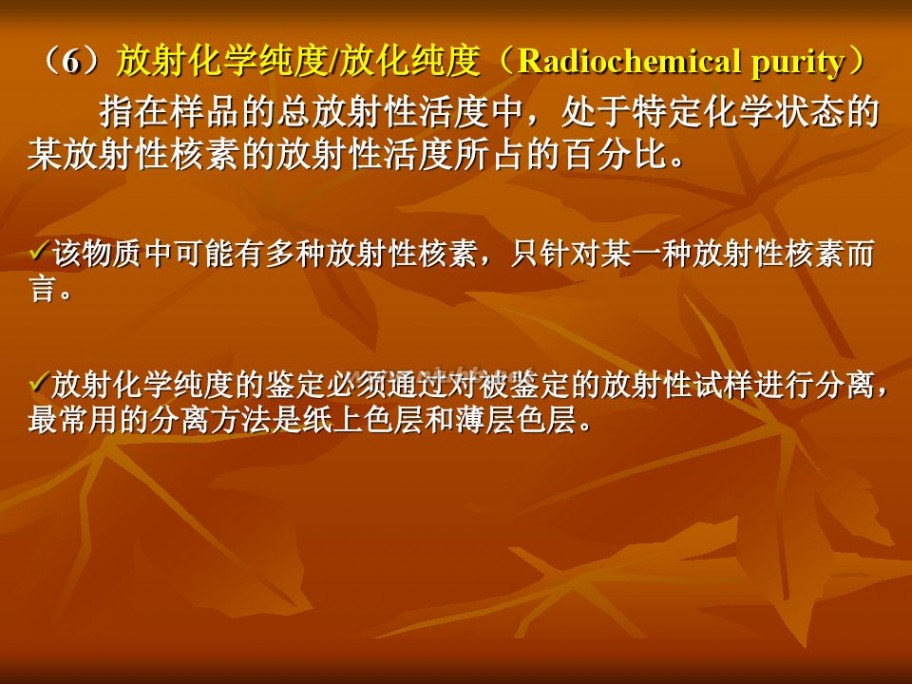

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

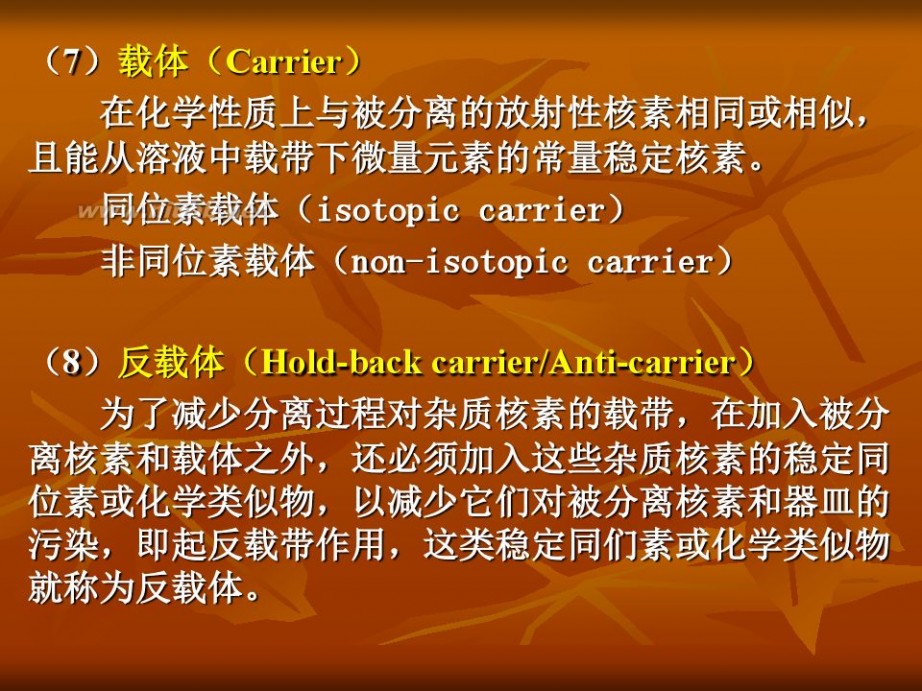

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

刘晓辉 成都理工大学刘晓辉老师放射化学基础-第3章

四 : 2012年12月计算机基础第一阶段大纲

计算机文化

计算机基础第一阶段考试复习资料

一、 填空题

1、修改现有的文档称为 编辑 文档。[www.61k.com]

2、 间距 决定段落的每一行距边缘有多近。

3、Java applet被编译为 java小应用程序 。

4、 测试版软件 是处于开发阶段的软件,他们还没有为公开发布做好准备。

5、在Word的编辑状态,设置了标尺,可以同时显示 水平标尺 和 竖直标尺 的视图方式是页面方式。

6、当按键盘上的一个键时, 键盘控制器 告诉计算机按的是哪个键。

7、计算机的 硬盘 中有较多的存储空间。

8、 终端 显示器用于用户不需要观看彩色图形的纯文本显示。

9

1011

12、CPU的两个基本组件是 控制器 和 运算器 。

13、磁盘驱动器或磁带驱动器的读/写磁头包括 四相双拍步进电机、磁头 。

14、在上面存储数据的物理材料称为 介质 。 15、基数2是 二进制 的另一个名称。

16、如果某产品是人体工程学设计,那么它能够与人体一起适当地工作,从而减少疲劳或伤害。

17、 服务器 是提供用户可以共享存储和其他资源的中央计算机。

18、Hz(赫兹)是每秒周期的度量。MHz(兆赫)指 1秒内有1百万个周期 ,GHz(千兆赫)指 1秒内有10亿个周期 。

19、调制解调器这个术语是 调制器和解调器 的简称。

20、映射磁盘的过程称为 搜索 或 查找 。

21、FlashPlayer是 跨平台基于浏览器/媒体播放 应用程序的一个例子。

22、超文本链接又叫做 超链接。

23、 excel 是一种输入、计算、处理和分析数字的软件工具。 24、 计算机 是处理数据的电子设备。

25、 PPT 是包含文字和图像的单屏图像,通常具有彩色的背景。

26、病毒可以存储在称为 引导扇区 的特殊磁盘区域内。

27、Internet有时称作网络的 互联 。 28、包含单个数据表的数据库文件称为 平面数据库 。 29、 级别将基于计算机的多媒体程序和其他类型的多媒体过程区别开来。

30、 信息 系统为不同类型的管理人员提供不同类型的信息。

31、通过使用 编程 工具,工作者减少了花费在某些任务上的时间和劳动。

32、在信息系统中,处理信息的过程帮助确保它的 完整性 。

33、 小键盘区 键即可以作为字母数字键使用,也可以作为修改键使用。

34、当为新建或者要修改的信息系统确定某个需求时, 设计 阶段开始。

35、 数据结构 与算法类似,但是他们不能确保找到问题的最佳解答。 36、所有的编程语言要求用户遵守确定的 编译 规则。

37、 压缩 是缩小文件大小的技术。

38、局域网 是一种不必使用服务器的小型网络。

39、演示 ppt 是一种预先设计好字体、布局和背景的文档。

40、最终成为Internet的网络最初称为 ARPANET。

41、(710)8=( 456 )10

42、在点矩阵打印机中, 打印头 包含有一簇(或矩阵)针。

43、并行处理又称作 MP(多处理) 或 SMP(对称多处理) 。

44、地址总线只连接 cpu 和 内存 ,只能传输存储地址。

45、超文本链接也称为 超链接 或 锚文本链接 。

46、通用的网络介质有 双绞线 、同轴电缆、光纤电缆、 无线介质 。

47、数据库是 相关数据 或事实的集合。

48、在Excel工作表的某一单元格中输入“=2008-10-20”,则单元格内显示的是 1978 。

49、____计算机程序______是具有名称的一组数据或程序指令。

50、人类使用的是_十进制__数制,而计算机使用的是_二进制__数制。

51、Web页面是利用___HTML___语言编写的文档。

52、在计算机应用中,打字技巧通常被称为______指法____。

53、_______Internet___cookie是一种临时性cookie,在浏览器关闭时将自动清除。

54、为进行通信和交换信息把计算机连接起来以后,得到的结果被称为计算机网络_。

55、XML技术_查询_________可以格式化在Web上显示的XML文档。

56、利用字处理程序,可以执行3中基本的格式化操作:字体,段落,和项目符号

57、缩写SDLC表示_系统开发生命周期_。

58、在提到Windows 95,Windows 98和Windows Me时,可以使用术语windows9x___。

59、套接字API在Windows中的应用被称为__Windows应用程序接口________。

60、在应用规模发生巨大变化时,程序能够调整的能力被称为__________。

61、最初计算机使用的是_DOS ___,它需要用户输入熟记的命令来运行程序和完成任务。

62、公钥加密使用两种密钥。公钥用来__加密__消息,而私钥则用来_解密_消息。

1 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

二、 选择题

1.___D_数字系统使用一系列的0和1来表示数字数据。(www.61k.com]

A.十进制 B.十六进制 C.八进制 D.二进制

2.___A___是指计算机网络中大量出现的对象和实体。

A.网际空间 B.数字化场景 C.数据资源 D. 信息池

3.一些芯片制造商使用___B___数字(如560)区分微处理器的型号。

A.硬件 B.处理器 C.物理地址 D.CPU

4.计算机微处理器中ALU可执行___C__和逻辑运算。

A.控制运算 B.指令运算 C.算术运算 D.代码运算

5.便捷式计算机分为笔记本电脑、___B____和超便捷个人电脑

A.台式电脑 B.平板电脑 C.小型机 D.超级计算机

6.要评价两台计算机是否__A_____,就需要考虑这两台计算机是否使用相同的软件和外围设备。

A.兼容 B.共享 C.互补 D.相通

7.计算机使用_A__码来表示社会保障号码和街道地址中的数字,而使用_________数字来表示数字数据(如人的年龄)。

A.ASCII B.EBCDIC C.Unicode D.扩展ASCII

8.__C__是指电能的急剧增加或突然出现电力峰值,它会影响到电源插座中的电流。

61阅读提醒您本文地址:

A.电流 B.高峰 C.电涌 D.UPS

9.编译器能转换程序组中单一程序的所有语句,并生成叫做____目标_代码的指令集合。

A.原 B.伪 C.机器 D.高级

10.微处理器的____D__单元可获取每条指令。

A.地址 B.指令 C.源代码 D.控制

11.___A___协议是指任何通过使用个人所知道、拥有或隶属的事物确定个人身份的方法。

A.认证 B.验证 C.个人识别 D.ID

12.__B_是将文本、数字、声音、动画、照片和视频转换成数字设备可以处理的数据的过程。

A.数字成像技术 B.数字化 C.数字音乐 D. 数字视频

13.在线社交___D_,如MySpace和Friendster,为人们的相互交流提供了一条虚拟的渠道。

A.平台 B.系统 C.网站 D.网络

14.很多种____D__制作软件能够提供用来创建和排版打印的材料和急于Web材料的工具。

A.表格 B.数据 C.文字 D.文档

15.多数计算机是__A___设备,用来处理离散的数字,如1和0的序列。

A.数字 B.信息 C.电子 D.图像

16.RAM是_____C__,即在计算机掉电后它就不能存放数据了。

A.只读 B.永久 C.易失存 D.固化

17.计算机通过一系列指令接收数据、处理数据、存储数据并产生___A。

A.输出 B.数据 C.代码 D. 二进制数

18.无线__C__网络使用集中广播设备,例如,无线接入点或路由器。

A.集中控制 B.分布控制 C.点对点 D.面对面

19.磁存储设备使用读写__A___来磁化表示数据的微粒。

A.头 B.笔 C.刷 D.针

20._____C_是很受需要加密电子邮件和数据文件的个人计算机用户欢迎的公钥加密软件。(提示:使用首字母缩写词)

A.PEK B.AES C.PGP D.PEP

21.存储在光存储介质(如DVD)上的数据是作为凹点和___A____存储的。

A.平面 B.凸点 C.矩形 D.磁条

22.___A_密钥加密使用一个密钥加密消息,但使用另一个密钥解密消息。

A.公钥 B.私钥 C.强加密 D.对称式

23.计算机____C__设备包括鼠标、触摸板、跟踪球和操纵杆。

A.定点 B.外接 C.输入 D.输出

24、_C__端口可提供一种最快、最简单的外设连接方式。

A.ISA B.PCI C.USB D.AGP

25.在显示器或打印机上形成图像的点的数目叫做__A__。

A.像素 B.点距 C.刷新率 D.分辨率

26.__D___电路包含各种精密元件,例如,电线、晶体管和电容器,这些元件都被封装在面积很小的半导体材料里。

A.集成 B.半导体 C.计算机 D.微芯片

27._____D___模式是用来进行故障检查功能受限制的Windows版本。

A.受限 B.静止 C.勘查 D.安全

28.___B_是暗中记录用户按键行为,并将相关信息发送给黑客的软件。

A.鼠标记录器 B.键盘记录器 C.密码记录器 D. 按键记录器

29.___D__软件是指各种能够帮助人们提高工作效率的应用软件。

A.电子表格 B.文档制作 C.数据处理 D.办公

30.____C______是内置在其所控制机器中的特制的微处理器。

A.个人计算机 B.便携式终端 C.微控制器 D.超级计算机

31.___B___软件能将数据存储为一系列的记录,并允许用户在不同类型的记录之间建立联系。

A.字处理 B.数据库 C.画板 D.以上都不是

2 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

32.___B__域软件不受版权保护,因此,它的使用是不受限制的(除了不能为其申请版权的限制)。(www.61k.com]

A.私有 B.公有 C.共享 D.以上都不是

33.__B____制作软件可以给数字视频添加好莱坞式的菜单。

A.CD B.DVD C.VCD D.MV

34.___D___软件是随其源代码一起发布的,所以用户可以合法地修改并重新发布它。

A.共享 B.私有 C.商业 D.开源

35.操作系统可以管理计算机的__B__,例如,RAM、存储器和外围设备。

A.资源 B.硬件 C.程序 D.控制器

36.___D__应用程序是指安装在计算机硬盘上的软件。

A.私有 B.公用 C.共享 D.本地

37.软件___A______是一小段程序代码,用来替代当前已经安装的软件中的部分代码。

A.补丁 B.包 C.代码 D.定义

38.在杀毒软件发现病毒特征代码时,它通常会通过加密文件并将其移动到指定文件夹来 隔离__D文件。

A.剪切 B.运行 C.删除 D.隔离

39.___A__的一个关键特性是可以在计算机里潜伏数天甚至数月,悄无声息地进行自我复制。

A.病毒 B.木马 C.补丁 D.包

40.用户___D____是用来帮助用户与计算机相互通信的软件与硬件的结合。

A.端口 B.接口 C.串口 D.界面

41.系统____A___指定了支持软件正确运行的操作系统的最低硬件配置。

A.需求 B.分析 C.设计 D.实现

42.软件包中至少包含一个能让用户打开的__A___文件。

A.可执行 B.可运行 C.可视 D.隐藏

43.操作系统的核心部分称为操作系统的___A____。

A.内核 B.程序 C.功能 D.以上全不对

44、在需要将文件通过网络传输到别的计算机时,文件的__A__是很重要的信息。

A.大小 B.类型 C.属性 D.路径

45.___A____是一种可以运行在桌面计算机上,却是倾向于服务器应用的开源操作系统。

A.Linux B.Windows C.Unix D.DOS

46.硬盘能将数据存储在同心的__D________中,它们又能被分为楔形的__________。

A.扇道、磁区 B.磁区、扇道 C.扇区、磁道 D.磁道、扇区

47.在使用Windows的计算机中,硬盘驱动器名通常被指定为____B_。

A.A盘 B.C盘 C.D盘 D.E盘

48.___A____备份只能复制上次备份后更改过的文件。

A.增量 B.完全 C.差异 D.部分

49.应用程序“文件”菜单中的___A__选项,允许用户在当前位置使用当前文件名保存文件的最新版本。

A.保存 B.另存为 C.打开 D.新建

50.网络_C__是能连接两个或多个有线网络节点,并向所有网络节点广播数据的设备。

61阅读提醒您本文地址:

A.适配器 B.路由器 C.集线器 D.网络交换机

51.Windows_____B____是操作系统提供的应用程序软件,用来帮助用户组织和操作文件。

A.控制面板 B.资源管理器 C.内核 D.服务

52.____B___是用于个人区域网的小范围无线网络技术。

A.WiFi B.蓝牙 C.Zigbee D.WIMAX

53.如果将所有重要数据文件存储在一个_A____中,备份过程就会很简单。

A.文件夹 B.硬盘 C.DVD D.磁盘

54.在设置无线网络时,更改用户名和密码、创建独立的____A____和启用加密是很重要的。(提示:使用首字母缩写词)

A.SSID B.SAID C.WiFi D.Zigbee

55.快速以太网的速率是____B___Mb/s。

A.1000 B.100 C.10 D.1

56.___B__服务器可以连接到局域网中,用来运行工作站所需的软件,或协调局域网聚会的游戏。

A.文件 B.应用 C.办公 D.操作

57.在无线____A___网络中,网络设备可不通过集中的广播设备而直接互相广播。

A.点对点 B.点对面 C.面对面 D.面对点

58.磁盘驱动器是____B____存取设备,而磁带驱动器是__________存取设备。

A.直接、顺序 B.间接、顺序 C.直接、随机 D.间接、随机

59.处于安全原因,不建议用户共享驱动器C的___C__目录。

A.目标 B.子 C.根 D.节点

60.因特网地址(如msu.edu)称为完全限定___D___。

A.后缀名 B.属性名 C.地址 D.域名

61.无线网络使用的早期加密方法是____A___,但最安全的无线加密是__________。

A.WEP、WPA2 B.WEP、WPA C.WPA、WPA2 D.WPA、WEP

62._A____调制解调器能将来自计算机的信号转换成能在电话线上传输的信号。

A.语音频带 B.数字频带 C.数据频带 D.视频频带

63.因特网__A___是为因特网上的数据传输提供主路由所需的高性能通信链路的网络。

A.主干网 B.局域网 C.内联网 D.外联网

3 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

64._____A _是为带有有限尺寸的屏幕和蜂窝电话式键盘的手持设备提供因特网接入的协议。[www.61k.com]

A.EDGE B.EV-DO C.HSUPA D.WAP

65.在因特网上,_A_____可以将消息分成包,__________负责为每个包添加地址使它们能被路由到其目的地。

A.TCP、IP B.IP、TCP C.UDP、IP D.HTTP、UDP

66.一对一发送消息称为即时消息(IM),而组群通信称为___A____。

A.聊天 B.消息 C.发布 D.提交

67._A___也是IEEE 802.16标准,是最有前途的固定无线因特网技术之一。

A.WiMAX B.WiFi C.Zigbee D.蓝牙

68.对付入侵的最好的防护措施之一就是在独立计算机(或局域网)与因特网连接设备间使用___B_。

A.服务器 B.路由器 C.集线器 D.网络交换机

69.Wi-Fi___A____是指公众可以访问提供因特网服务的Wi-Fi网络的区域。

A.热点 B.名称 C.功能 D.网络

70.在使用浏览器时可以通过点击超文本___A____或输入URL来访问网页。

A.链接 B.关联 C.路径 D.名称

71.____B_在不直接接触远程计算机的操作系统或文件管理系统的前提下,使上传或下载远程计算机上的文件变得容易。

A.TCP B.FTP C.UDP D.HTTP

72.__A____软件会解释并执行嵌入HTML文档的指定指令以显示网页。

A.浏览器 B.应用 C.操作系统 D. 办公

73.黑客可以使用自动化软件检查计算机所打开的易受未授权访问影响的___A___。

A.端口 B.串口 C.接口 D.桌面

74.____B___是一种用来系统地访问网站、抓取网页并将其提交到索引程序进行处理的计算机程序。

A.索引程序 B.爬网程序 C.数据库 D. 查询处理器

75.__D____软件可以分析流入和流出的包,以找出可能属于入侵的一部分的异常活动。

A.杀毒 B.数据库 C.办公 D.防火墙

76.多数在线购物车能起作用是因为它们使用__A_____存储与顾客在网站上的活动有关的信息。

A.Cookie B.URL C.HTTP D.FTP

77.因为ActiveX控件是能够更改、添加或删除计算机硬盘上数据的完整的程序,所以出于安全目的,通常它们会包含数字__A________。

A.证书 B.密钥 C.水印 D. 签名

78.在许多基于客户端的电子邮件系统中,____A__服务器处理发送出去的邮件,而_____ POP _____或IMAP服务器处理新收到的邮件(提示:使用字首缩写词)。

A.STMP/POP B.POP/STMP C.IMAP/POP D. IMAP/STMP

79.表明引用语、相片、视频、音乐或作品摘录来源的信息叫做___D____。

A.文献 B.摘要 C.关键字 D. 引文

80.可以在未经请求的邮件到达收件箱前拦截它们的实用程序软件叫做垃圾邮件

__A___。

A.过滤器 B.堆砌 C.搜索 D. 验证

81.在电子邮件地址中,___A_符号可以把用户ID与电子邮件服务器的名称分隔开来。

A.@ B.# C.$ D. %

82.语音____A___软件可以把口语用词翻译成文字,然后就可以显示在计算机屏幕上或存储到文件中。

A.识别 B.转换 C.处理 D.翻译

83.如果希望电子邮件中包含各种字体、字体颜色和图片,可以使用__A__格式的电子邮件(提示:使用字首缩写词)。

A.HTML B.FTP C.HTTP D. XML

85.营销人员把____A_____cookie作为传统cookie的备选方案。

A.FLASH B.FLEX C.WEB D. Shared

86.位图图形是___A____分辨率的,所以减少分辨率 也就降低了图片的质量。

A.依赖 B.不依赖 C.以上都不对 D. 以上都对

87.___A__音频可以处理声乐作品、音乐和语音,而__________音乐主要用于乐器声音。(提示:使用字首缩写词)。

A.MP3、MIDI B.MIDI、MP4 C.MIDI、MP3 D. MP3、MP4

88.用来处理位图图形的软件经常被称为绘图软件,然而矢量图形软件通常被称为____B_软件。

A.设计 B.画图 C.绘图 D. 描图

89.用于音乐下载的最流行的数字音频格式是MP3、WMA以及____B__。(提示:使用字首缩写词)。

61阅读提醒您本文地址:

A.WIDI B.AAC C.MP4 D. MP3

90.___A _是在组织中的决定揭发可能与组织使命相悖或威胁公共利益的在职行为的人。

A.检举人 B.保护人 C.领导 D.系统分析员

91.最流行的256色的用于网页图片的格式是_C____和PNG。(提示:使用字首缩写词)。

A.PCX B.TIFF C.GIF D. JPEG

92.___A____是用来保护DVD的主要技术,但在它出现不久后就被黑客破解了。(提示:使用字首缩写词)。

A.CSS B.ASF C.VOB D. MPEG

93.可以把光线和阴影效果加到三维图像上的技术称为光线___D___。

A.线框 B.线条 C.渲染 D. 光线跟踪

94.微软的DRM允许___A__销售,这是一种允许消费者与朋友共享保护的文件,但强制需要访问内容的人获得许可证的过程。

A.过分 B.局部 C.广告 D.打包

95.当今,SVG和___C__是Web上最流行的矢量图形格式。

A.SIF B.JPEG C.SWF D. PCX

4 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

96.第三代计算机基于__A_____电路技术,第四代计算机的特征是使用__________技术。[www.61k.com]

A.集成电路、微处理器 B.晶体管、小型机 C.小型机、晶体管 D. 集成电路、小型机

97.把模拟视频信号转换成数字格式的过程被称为视频___B__。

A.编码 B.采集 C.转换 D. 解码

98.___A_被认为是集成电路、微处理器和个人计算机的诞生地。

A.硅谷 B.中关村 C.北京 D.上海

99.__A_转换是为了在更方便的时间播放视频而录制广播节目(如电视节目)的过程。

A.时间 B.空间 C.数据 D. 设备

100.急于因特网的公司被称为_____ B___公司,它们曾经刺激了股市繁荣但最终走向破灭。

A..cn B..com C..org D. .cn.com

101.在第一次访问拷贝__A__的音频CD时,会在计算机上安装一种能把插入到音轨中的故意损坏数据恢复成原状的软件。

A.保护 B.压缩 C.损坏 D.以上都正确

102.Web____A__是个人简历的超文本版本,其中可以包含到相关网站和工作样本的链接。

A.文件夹 B.电子邮件 C.简历 D. 数据库

103.Charles_B__设计了一种通用的计算装置,叫做分析机,它包含了许多当代计算机的概念。

A.Babage B.Babbage C.Lisa D. Linda

104.___A__是一种不私下主动泄露任何所获得的信息的义务。

A.保密 B.泄密 C.宣传 D.发布

105.新计算机型号的生命周期通常包括5个阶段:产品开发、产品发布、推广、维持以及____B__。

A.测试 B.退役 C.再构造 D. 衍化

106.一些网页具有____A__视频的特性,它们先发送视频的一个小片断到用户的计算机并开始播放,在播放第一个片断的同时,Web服务器会发送文件的下一个部分到用户的计算机,然后重复这个过程直到视频结束。

A.流 B.电影 C.电视 D.数据

107.计算机公司使用了许多种销售____A____(如零售商店和增值分销商等)将产品销售给消费者。

A.渠道 B.方法 C.数据 D.人员

108.计算机专业人员有时很难评估项目是否是对社会_A_____的,因为项目小组的成员可能得不到有关产品应用的细节信息。

A.负责 B.危害 C.有用 D.以上全对

109.__A_的优点在于减少了上下班的往返时间,但其缺点包括了易分心和安全隐患等。

A.远程办公 B. C. D.

110.__A_模型是现实情况的一种数字表示,它能被合并到DSS中。

A.决策 B.神经网络 C.专家 D. 以上都不是

111.术语“职业__A____”指的是能反映工作者价值观的在职选择和行为。

A.道德 B.技能 C.水平 D. 情操

112.项目____A___软件可以帮助项目负责人规划并记录项目的里程碑和任务。

A.管理 B.经理 C.进度 D.监督

113.《___A____千年版权法案》规定绕过版权保护技术是违法的。

A.数字 B.数据 C.信息 D.系统

114.IC3和ICDL是计算机_____B___考试的例子。

A.学位 B.认证 C.职称 D. 以上都不是

115.如果非常担心手机发出的射频辐射量,可以在FCC的网站是检查手机的____A___程度。(提示:使用字首缩写词)。

A.SAR B.SRA C.RAS D. RSA

116.应用程序___A___描述了应用程序和用户的交互、存储数据、处理数据以及格式化报表的方法。

A.规范 B.政策 C.表格 D.错误

117.有效的信息系统是为支持帮助组织实现其__A_____的目标而设计。

A.使命 B.管理 C.基础 D.爱好

118._A____转换比其他类型的转换风险更高,因为新系统的所有部分都同时开始启用。

A.直接 B.间接 C.分阶段 D.引导

119.信息系统能有效地解决日常的一般性___C___问题。

A.非结构化 B.半结构化 C.结构化 D. 以上都不是

120.在维护阶段三个关键的因素能够确保好的服务质量:__A__、可用性和可维护性。

A.可靠性 B.牢固性 C.耐用性 D. 实用性

121.在____A___SDLC中,一个阶段的工作必须在下一个阶段开始前完成。

A.瀑布模型 B.迭代 C.改进的 D. 敏捷式

122.数据_____D__是指通过分析数据库中存在的信息,发现之前未知而且有潜在价值的信息的过程。

A.查找 B.分析 C.输出 D. 挖掘

123.结构化方法使用DFD,而面向对象方法则使用___A__图、类图和顺序图。

A.用例 B.数据流图 C.IPO D. 实体关系图

124.数据库由一个或多个包含有数据的记录__A_____构成。

A.具体值 B.字段 C.属性 D.

125.项目团队应该考虑___A__处理方法,例如,客户端/服务器端和端对端。

A.分布式 B.面向对象 C.面向服务 D. 面向过程

126.主__A_____包含了唯一标识一个记录的数据,如社会保障号码或者ISBN。

A.键 B.要 C.流 D.任

127.设计阶段之后是_____A___阶段。

5 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲 61阅读提醒您本文地址:

计算机文化

A.实现 B.测试 C.配置 D. 需求分析

128.在大小写___A____数据库中,数据输入为MI和Mi是不一样的。(www.61k.com]

A.敏感 B.分析 C.输出 D. 挖掘

129._____A__测试保证了软件模块能够可靠且正常地运行,而__________测试则检查以保证所有模块之间能够协调工作。

A.单元、集成 B.集成、单元 C.黑盒、白盒 D. 白盒、黑盒

130.AND、OR和NOT是___B___操作符的例子,它们用来指定查询标准之间的关系。

A.布尔 B.逻辑 C.算数 D. 数据

131.__A______等级为125000个小时的意思是设备平均可以运行125000小时而不发生故障。(提示:使用字首缩写词)。

A.MTBF B.MTF C.MTB D. TBF

132.__A_密码管理器存储了很强的加密密码,在希望访问受密码保护的数据库和网站时可以把它们插在计算机上,而在不需要使用它们时又可以将其从计算机上移走以阻止入侵尝试。

A.便携式 B.快速 C.安全 D. 以上都不对

133.___B__文件是只包含一个记录类型的结构化文件。

A.表格 B.平面 C.线性 D. 字段

134.在为新的信息系统立项时,项目团队应该考虑影响组织的威胁和____A___。

A.机遇 B.成本 C.人员 D.时间

135.___C___数据库能够根据需求通过共享字段连接记录类型。

A.网状 B.层次 C.关系 D. 以上都不对

136.决策控制能根据条件的真假命令计算机该做什么;而___A____控制能够改变程序指令的执行顺序。

A.顺序 B.流程 C.代码 D. 版本

137.定制数据库可以存储为普通的__A____文件并且可由标准编程语言编写的实用程序访问。(提示:使用字首缩写词)。

A.ASCII B.EBCDIC C.Unicode D. 扩展ASCII

138.____A____范例是基于这样的想法:计算机程序可以被看成一些彼此交互的对象。

A.面向对象 B.面向服务 C.面向过程 D. 以上都不对

139.为了过滤输入到特定字段中的数据,数据库设计者可以设置一个字段____A____规则。

A.验证 B.取消 C.共享 D.改变

140.Prolog属性可以是_____A___,如“pizza” (p是小写的),或者还可以是__________,如“Pizza”(P是大写的)。

A.常量、变量 B. C. D.

141.报表____A__包含了报表的框架或一般规范,但是不包含数据库中的数据信息。

A.模板 B.模型 C.数据 D.样式

142.在Prolog规则中,连接符“:-”的意思是_A____。

A.如果 B.那么 C.当 D. 循环

143.SQL___C__命令能够改变一个或多个记录中指定字段的数据。

A.select B.any C.update D. delete

144.程序员可以提供___A_____来修复已经出售给消费者的软件产品中所存在的缺陷。

A.补丁 B.包 C.代码 D. 蠕虫

145.最低级别的权限允许用户对数据库进行___A____访问。

A.读 B.写 C.读写 D. 以上都不对

146.缓冲区_____B___是指在内存中的数据超出了预期的边界,并流动到为其他数据预留的内存区域中的情况。

A.冗余 B.溢出 C.错误 D. 以上都不是

147.____A____开发环境为程序员提供了可以通过点击鼠标来构件程序重要部分的工具。

A.可视化 B.可读化 C.可写化 D. 自动化

148.___A___方法的基本目标就是生成程序代码可满足要求的证明。

A.形式化 B.结构化 C.面向对象 D. 以上都不是

149.___B___是程序员在自己编写的程序中可以访问的一组应用程序或操作系统的功能。(提示:使用字首缩写词)。

A.IDE B.API C.SDK D. 以上都不是

150.说明性编程规范专注于描述__A____,而过程化范例则强调描述__________的算法。

A.问题、解决方案 B.解决方案、问题 C. D.

151.程序员运用结构化英语、伪代码和____A____来表示算法。

A.流程图 B.自然语言 C.表格 D. 数据库

152.将某些特定特性从超类传递给子类的过程称为____A__。

A.继承 B.传递 C.递归 D. 类推

153.利用__________序可以按照从A到Z的字母顺序排列记录。

A.上升 B.下降 C.升 D.降

154.用户可以打开和使用的文件称为__B_____。

A.应用程序 B.文档 C.程序 D.数据

155.通过制定___A_____,许多公司可以限制某些工作人员使用的信息。

A.规则 B.帮助系统 C.信息系统 D.卡式文件

156.第一个点击式Web浏览器称为__A_。

A.Mosaic B.Moselle C.Moseying D.Mostly

157.利用____A_,开发人员可以使用字句描述信息系统内发生的事件和动作。

A.数据流程图 B.结构化英语 C.原型 D.决策树

158.分辨率由计算机的___B____决定。

A.显示器 B.视频控制器 C.CPU D.主机

6 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

159.CPU可以理解的1和0被称为____D__。(www.61k.com)

A.句法 B.中断消息 C.解释程序 D.机器语言

160.下列哪种击打式打印机一次可以打印一整行文本?D

A.锤式打印机 B.喷墨打印机 C.带式打印机 D.行式打印机

161.使用有关用户Web冲浪习惯的数据被称为__C____。

A.在线剖析 B.IP剖析 C.用户剖析 D.冲浪者剖析

162.总线的速度与计算机____C__的速度有直接关系。

A.RAM B.CPU C.ROM D.DIMM

163.最早的计算机是__________系统

A.数字 B.纸 C.模拟 D.计算尺

164.利用____B___端口可以连接老式打印机。

A.COM B.并行 C.调制解调器 D.网络

165.电子邮件是通过_C____交换消息的系统。

A.客户程序 B.程序 C.网络 D.主干

166.Itanium 2处理器使用______C_个晶体管。

A.4500万 B.一亿零509万 C.4亿1000万 D.10亿

61阅读提醒您本文地址:

167.下面哪个键不是修改键?D

A.SHIFT B.CTRL C.ALT D.空格键

168.磁盘表面出现坏点被称为___B___。

A.磁盘损毁 B.磁盘错误 C.磁盘扫描 D.磁盘扇区

169.基于笔的计算机通常用于_____C___。

A.书写大量文本 B.拍摄照片 C.数据收集 D.记录声音

170.在Windows的各个版本,Windows95第一个支持连接新硬件的___B___标准。

A.GUI B.即插即用 C.企业目录 D.OS

三、 判断题

1.能够提供安全连接的网站会显示一个挂锁形图标并以“sttp:”代替“http:”开头。对或错?_错_

2.因为Google、AOL、MSN和Yahoo!的访问者进行了大量的搜索,所以这些搜索引擎网站不能维护访问者的查询记录。对或错?_____错___

3.改善硬盘性能的一个方法是删除不再需要的临时文件。对或错?____对____

4.Windows Mobile、Palm和Symbian是手持设备使用的操作系统。对或错?__对____

5.若上行速度和下行速度不同,那么用户使用的是非对称因特网连接。对或错?_对_______

6.计算机可以明白的唯一事情是对和错。对或错?___错____

7.可以使用VoIP呼叫其他计算机,因为它是一种因特网服务,但不能使用VoIP呼叫固定电话。对或错?____错_

8.CD-RW技术允许用户向光盘写入数据,或更改已写入的数据。对或错?___对___

9.Windows操作系统是为摩托罗拉和IBM处理器设计的。对或错?__错______

10.弹窗广告是一种在用户连接到网页时出现在单独窗口中的广告。对或错?__对_

11.与位图不同,矢量图形可以被放大而不会变得像素化。对或错?___对______

12.IS部门通常与公司的其它部分相分离,而且它们专门集中在技术问题上。对或错?_____对___

13.PDA视频被存储在MP3文件中,类似于便捷式音频播放器中使用的那些。对或错?___错____

14.在SQL中,JOIN命令允许向数据库中添加字段。对或错?__错_____

15.数据中心是专门用来抵御来自内部审计员的攻击的存储设施。对或错?__________

16.术语“微处理器”是术语“微型处理器”的同义词。对或错?__错______

17.1微米等于百万分之一英寸。对或错?____对____

17.因为连接到Internet的计算机使用不同的规则和过程,所以Internet才能运行。对或错?___错__

19.大多数搜索引擎是区分大小写的,所以必须要大写专有名词或地名的首字母。对或错?______错____

20.你可以直接在单元格中或者在公式栏上编辑工作表数据。对或错?_对_____

21.子程序是程序代码的一部分,但是不包括在主执行路径中。对或错?__________

22.在系统设计阶段,设计者要决定该系统必须做什么。对或错?___错_______

23.键盘和鼠标是输出设备的例子。对或错?__错_____

24.Internet由一个称为Internet协会的组织管理。对或错?__错___

25.游戏控制器事实上不是输入设备。对或错?____错__

26.打印机的两个类别是击打式和非击打式。对或错?_对______

27.静态RAM比动态RAM的速度快得多。对或错?_____对____

28.并行处理使用多个处理器分担工作量。对或错?__错_______

29.写数据意味着在磁盘的表面上记录数据。对或错?___对_____

30.所有窗口都是独特的,因为它们不共享相同的功能。对或错?____错____

31.因为Google、AOL、MSN和Yahoo!的访问者进行了大量的搜索,所以这些搜索引擎网

站不能维护访问者的查询记录。对或错?____错___

32.能够提供安全连接的网站会显示一个挂锁形图标并以“sttp:”代替“http:”开头。对或错?____错____

33.Windows Mobile、Palm和Symbian是手持设备使用的操作系统。对或错?____对_____

34.改善硬盘性能的一个方法是删除不再需要的临时文件。对或错?________对__

35.计算机可以明白的唯一事情是对和错。对或错?________错__

36.若上行速度和下行速度不同,那么用户使用的是非对称因特网连接。对或错?__对________

37.CD-RW技术允许用户向光盘写入数据,或更改已写入的数据。对或错?____对__

7 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

38.可以使用VoIP呼叫其他计算机,因为它是一种因特网服务,但不能使用VoIP呼叫固定电话。[www.61k.com]对或错?___错______

39.弹窗广告是一种在用户连接到网页时出现在单独窗口中的广告。对或错?____对___

40.Windows操作系统是为摩托罗拉和IBM处理器设计的。对或错?_________错_

计算机基础第一阶段考试大纲

第一章 计算机和数字基础知识

1.1 A部分

1.1.1数字革命

1、哪些技术推动着数字革命?

多如繁星的技术(如数字电子技术、计算机、通信网络、WEB和数字化)正在推动数字革命。

2、计算机保有量为什么会突然增长? P4

电子邮件这种电子通信方式为很多人所用,并最终成为很多人购买计算机并加入数字革命的理由。

1.1.3数字社会

1、数字技术如何影响自由和民主?

言论自由是民主的基础。言论自由并不是没有任何限制。数字技术和通信网络使人们很容易跨越文化和地理的界限。来源于世界各地的新闻、电视节目、音乐和美术作品都能通过因特网访问到。因特网为全世界的人们提供了一个场所,人们可以在个人网站、博客、聊天组和众人合作完成维基上发表自己看法,这使得因特网具有扩大言论自由的潜力。匿名的因特网站点和隐藏个人身份的匿名访问工具使得因报复行为而受到限制的情形下的言论自由得以实现。尽管政府试图审查和过滤因特网上的言论,但看起来数字技术显然是用史无前例的方法打开表达自由之门。因特网言论限制也似乎在改变,因为技术在发展,而且社会也在努力控制自由与责任之间的平衡。

2、数字技术是否改变了人们对隐私的看法?

数字技术并没有地改变人们对隐私的看法,多数公民还是希望他们的私人生活能保持现状。而技术也许会帮助人们加强隐私,并理解区分私人空间和公共空间的细微区别。

61阅读提醒您本文地址:

1.2 B部分

1、什么是计算机?什么是输入?什么是输出?什么是数据处理?P10

计算机指一种在存储指令集的控制下,接受输入、处理数据、存储数据并产生输出的多用途设备。输入:指送入计算机系统的一切数据。输出:指计算机产生的结果。数据处理:指那些能够表示某些事实、对象和思想的符号。计算机可以用很多方式操作数据,这种操作称为处理。

1.3 C部分

1.3.1计算机基础知识

1、计算机使用二进制的原因?

(1)技术上容易实现。用双稳态电路表示二进制数字0和1是很容易的事情。

(2)可靠性高。二进制中只使用0和1两个数字,传输和处理时不易出错,因而可以保障计算机具有很高的可靠性。

(3)运算规则简单。与十进制数相比,二进制数的运算规则要简单得多,这不仅可以使运算器的结构得到简化,而且有利于提高运算速度。

(4)与逻辑量相吻合。

(5)二进制数与十进制数之间的转换相当容易。

第二章 计算机硬件

2.1 A部分

1、计算机键盘上的键盘组?

计算机键盘中的全部键按基本功能可分成四组,即键盘的四个分区:主键盘区、功能键区、编辑键区和数字键盘区

2.2 B部分

1、存储器和内存之间的区别?

理论上讲不是,存储器又分为主存储器(内存)和辅存储器。

存储器(Memory)是计算机系统中的记忆设备,用来存放程序和数据。计算机中全部信息,包括输入的原始数据、计算机程序、中间运行结果和最终运行结果都保存在存储器中。它根据控制器指定的位置存入和取出信息。有了存储器,计算机才有记忆功能,才能保证正常工作。按用途存储器可分为主存储器(内存)和辅助存储器(外存),也有分为外部存储器和内部存储器的分类方法。外存通常是磁性介质或光盘等,能长期保存信息。内存指主板上的存储部件,用来存放当前正在执行的数据和程序,但仅用于暂时存放程序和数据,关闭电源或断电,数据会丢失。

2.3 C部分

1、ROM、R、RW表示什么?什么是只读技术?什么是可记录技术?什么是可擦写技术?有哪些CD和DVD介质可供选择?P52

只读,可记录与可擦写。

只读技术:能将数据永久地存储在光盘上,这种光盘不再能进行添加或更改。

可记录技术:用激光改变夹在明亮塑料盘面下染色层的颜色来记录数据。

可擦写技术:使用“相位改变”技术来改变光盘表面的晶体状结构,从而记录数据。

2.5 E部分

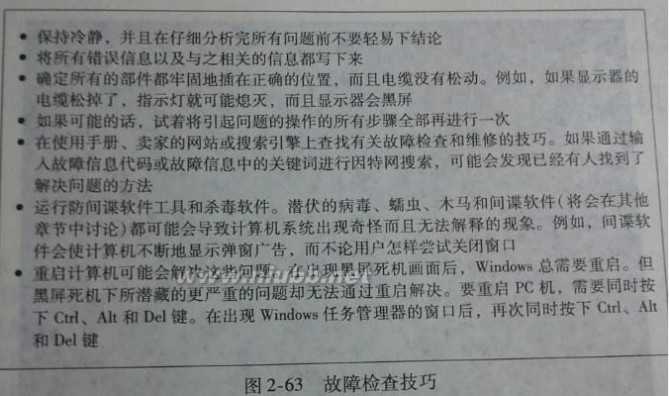

1、怎样确定计算机出了何种问题?怎样检查硬件故障?P68

PC机故障之一就是无法启动计算机。在开机时长鸣也表示计算机出了问题。如果开机时保持黑屏或出错误信息,计算机就可能已经出现硬件问题了。

故障检查和诊断工具可以帮助用户找到问题的源头并且解决问题

8 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

第三章 计算机软件

3.1 A部分

1、软件分类?

系统软件、应用软件

3.3 C部分

1、什么是免费软件?什么是开源软件?

免费软件是指可免费使用的具有版权的软件。[www.61k.com]开源软件是向那些想要修改和改进软件的程序员提供了未编译的程序指令,即软件的源代码。

3.4 D部分

1、什么是Windows注册表?P99

Windows 注册表是指用来记录计算机外设、软件、优先权以及设置的数据库

2、怎样激活软件?P100

产品激活时指保护软件不受非法复制的一种措施,它通常会在用户使用软件前要求用户输入产品密匙或激活码。可以通过电话或因特网来激活软件。通常屏幕上出现提示用户输入序列号或验证码的信息,而序列号或验证码通常会在发行介质、包装材料、下载网站或电子邮件中提供。

3、什么是更新、补丁和服务包?P103

软件发行商会定期对其软件进行更新,以添加新的特性、修复漏洞以及完善安全功能。软件升级(也称软件更新)包括多种类型,如新版本、补丁和服务包。软件发行商会定期推出其软件的心版本以替换旧版本。软件补丁是只一小段程序代码,用来替代当前已经安装的软件中的部分代码。服务包是只一组修正错误或处理安全漏洞的补丁,通常应用于操作系统的更新。

3.5 E部分

1、什么是恶意软件?它有哪些行为?P105

恶意软件是指任何用来暗中进入计算机、未经授权访问数据或扰乱正常操作的计算机程序。恶意软件包括病毒、蠕虫、木马、机器人程序和间谍软件。

第四章 操作系统和文件管理

4.1 A部分

1、为什么说任务切换是多任务操作系统的必要功能?

在普通的计算会话中,计算机平均会运行50个进程。理想的情况是,操作系统应该能帮助微处理器无缝地切换多个进程。而根据操作系统和计算机性能的差异,管理进程的方式有多任务,多线程以及多重处理。

多任务提供了进程和内存管理服务,这允许两个或多个任务、作业和程序同时运行。

现在,许多新的计算机都装有多核处理器和多个处理器。操作系统的多重处理能力会将任务平均分配给所有的处理单元。

2、操作系统怎样管理内存?P115

内存是计算机最重要的资源之一,微处理器处理数据和执行的指令都存储在内存中,当用户想要同时运行不止一个程序时,操作系统就不得不在内存中为不同的程序分配出特定的空间。

当多个程序运行时,操作系统需要避免内存泄露,即操作系统血药确保指令和数据不能从内存中的一个区域“溢出“到已经分配给其他程序的另一个区域。

4.3 C部分

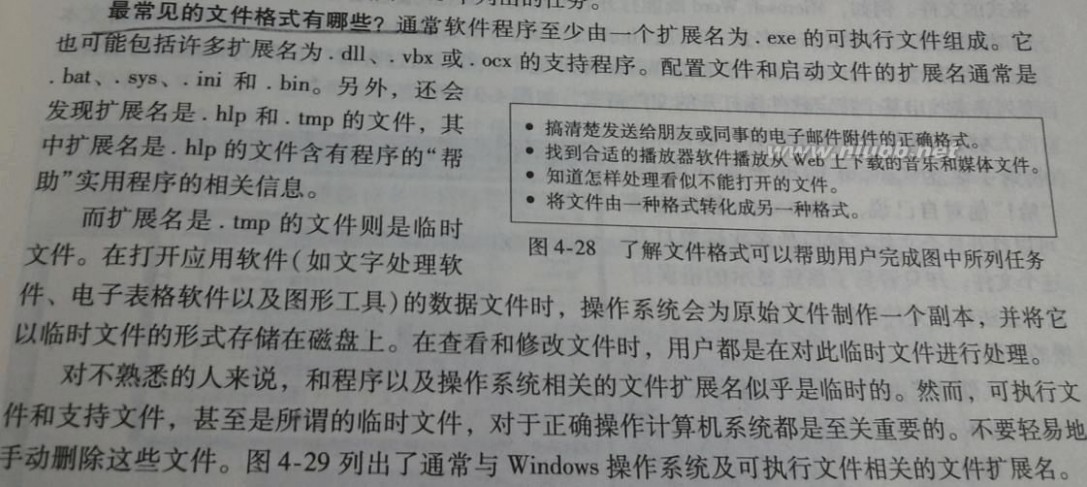

1、最常见的文件格式有哪些?P133

9 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

2、为什么有些文件无法打开?P134

三种情况:

1、 文件可能由于传输货磁盘错误已被损坏

2、 可能有人无意中改变了文件的扩展名

3、 有些文件格式有若干变体,而用户软件可能无法某一变体的格式。(www.61k.com]

4.4 D部分

1、操作系统怎样帮助用户管理文件?

61阅读提醒您本文地址:

虽然多数应用软件能够提供对单个文件进行保存、打开、重命名和删除操作的命令,但用户也许会想要对厅局级的文件进行操作或对文件进行一些在打开和保存对话框中不便进行的操作。操作系统提供了文件管理实用程序。

4.5 E部分

1、备份重要数据的最简单方法有哪些?

备份重要数据简单方法便是直接将选取的文件复制到U盘,或是可刻录CD、DVD或BD。要想手动复制这些重要文件,用户可以直接使用计算机文件管理软件提供的“复制”和“粘贴”使命。

2、什么是完全备份?什么是差异备份?什么是增量备份?

在安装备份软件时,或许能在完全备份、差异备份和增量备份间进行选择。完全备份会为备份所指定的文件夹中的所有文件创建一份最新的拷贝。与完全系统备份不同的是,完全备份不必包括计算机上的所有文件;差异备份会备份在上次完全备份一添加的或修改过的文件;增量备份会备份自上次备份以来添加的或修改过的文件。

第五章 局域网和无线局域网

5.2 B部分

1、以太网为何如此流行?

尽管面临其他技术的挑战,以太网还是成为了最主要的局域网技术,广泛使用于现今世界范围内大多数局域网中,因为:

以太网网络很容易理解、实现、管理和维护。

作为非专有技术,以太网设备可以从各种供应商处获得,而且市场竞争使得设备价格变得很低。

现有的以太网标准允许网络拓扑结构有很大的灵活性,以满足小型设备和大型设备的需求。

以太网能兼容流行的WI-FI无线网络,所以可以很大容易地在一个网络中混合使用有线和无线设备。

2、什么是以太网?安装以太网的基本步骤有哪些?怎样布设网线?怎样配置工作站?怎样配置路由器?怎样知道网络何时可用? IEEE802.3定义的以太网能同时将数据包向所有的网络设备进行广播。

10 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

5.5 E部分

1、加密?P182

加密时用来保护消息机密的。[www.61k.com)

第六章 因特网

6.1 A部分

1、ARPANET是如何创建的,其目的是什么?

ARPA(Advanced Research Projects Agency)美国高级研究计划署积极参与了一个项目,这个项目可以用来帮助科学家们交流和共享有价值的计算机资源,1969年架设的ARPANET连接了加州大学洛杉矶分校、斯坦福研究所、犹他州立大学和加州大学圣巴巴分校四个地方计算机,1985年,美国国家科学基金会使用ARPANET架设了一个类似的但更大的网络,它不再仅仅是连接几台大型机,而是连接了多个地方的所在局域网。

2、什么是域名?域名怎样和IP地址相联系?P190

人们发现要记住IP地址的数字串很困难,为此,许多因特网服务器也有了简单易记的名字。它的正式术语称为“完全限定域名”,但是大部分简称为域名。

每个域名都对应一个唯一的IP地址。

6.3 C部分

1、Wi-Fi如何符合“因特网无处不在”的理念?

Wi-Fi是一种无线局域网技术,除了作为常用的家庭网络之外,Wi-Fi也学用在商店、酒店、学校和市政当局所运行的公共网络中。如果用户的计算机像现在大多数笔记本电脑那样装备了Wi-Fi,那么就可以将计算机带到任何Wi-Fi热点以使用便携式因特网接入。

6.5 E部分

1、防火墙在内部网或外部网中的作用是什么?

防火墙是指用来过滤试图流入或流出计算机的可疑数据包的软件或硬件。防火墙可以保证输入信息都是真实的请求,而不是未经授权的入侵,还可以阻止来自于可疑IP地址的活动,而最好的一点就是,它可以报告所有的入侵尝试,这样一来,用户就可以知道是否有黑窝正在尝试入侵其计算机。

第七章 Web和电子邮件

7.1 A部分

1、浏览器、网站、网页之间的相互区别?

浏览器是一种能够显示网页元素并处理页面之间链接的客户端软件,它用来显示在万维网或局部局域网络等内的文字、影像及其他资讯。

11 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

网站是有独立域名、独立存放空间的内容集合,这些内容可能是网页,也可能是程序或其他文件,不一定要有很多网页,主要有独立域名和空间,那怕只有一个页面也叫网站。(www.61k.com]

网页是网站的组成部分,没有独立的域名和空间,例如blog、挂在别人那里的个人主页,企业建站系统里的企业页面,多用户商城里的商户??尽管有很多页面,功能也齐全,但都不能叫网站

2、正确输入URL的规则有哪些?P225

URL不能能有空格,下划线有时用来替代单词的空格。确保使用了正确的斜线(URL全是正斜线),并正确地输入URL的大写字母。

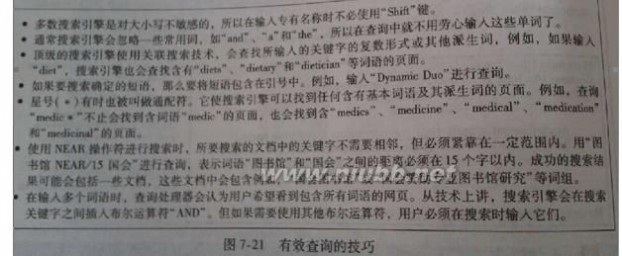

7.2 B部分 1

、有效查询的技巧?P240

2、什么是布尔运算符?P240

用来描述关键字之间关系的单词或符号,因此它可以帮助用户创建更有针对性的查询。

第八章 数字媒体

8.1 A部分

1、对于通过记录声音创建的文件,可以执行的3种操作是什么?

8.3 C部分

1、矢量图形与位图图形的区别?

1.改变大小时矢量图形比位图效果更佳。

2.矢量图形占用的存储空间通常比位图少。

3.矢量图形通常不如位图图像真实。

4.在矢量图形中编辑对象比在位图图像中容易。

第九章 计算机产业:历史、职业和道德

9.1 A部分

1、第一代计算机特征?第二代计算机特征?第三代计算机特征?第四代计算机特征?P309

第一代计算机使用真空管

第二代计算机使用晶体管

第三代计算机使用集成电路

第四代计算机使用微处理器

9.2 B部分

1、什么是信息技术产业?是否每个使用了计算机的公司都是IT产业的组成部分?IT产业中包括了哪些类别的公司?P313

61阅读提醒您本文地址:

指那些开发,生产,销售或支持计算机,软件和计算机相关产品的公司。否,例如银行使用计算机跟踪流入和流出账号的资金,但是它却被归为银行产业的一部分。包括设备生产商,软件以及电信设备和服务的那些公司。

2、软件产品在发行前经过的两个阶段的测试。P317-318

大部分的软件产品在发行前会经过广泛地测试,测试的第一个阶段称为a测试,通常由软件出版商的内部测试小组来完成。第二个测试是B测试,通常是由外部测试人员小组进行的。

9.4 D部分

1、计算机伦理协会职业准则的“十诫”。

1.不要使用计算机危害他人

2.不要妨碍他人的计算机工作

3.不要四处窥探他人的文件

4.不要利用计算机进行盗窃。

5.不要利用计算机做伪证

12 / 13

键盘鼠标记录器 2012年12月计算机基础第一阶段大纲

计算机文化

6.不要使用没有货复制没有付费的软件

7.不要在未经许可的情况下使用他人的计算机资源

8.不要侵占他人的知识成果

9.要考虑自己编写的程序对社会的影响。(www.61k.com)

10.要以能表现出体贴和尊重的方式使用计算机

2、智慧地球的基本概念?智慧地球的应用实例?

3、在你熟悉的领域,列举出物联网的若干应用。

第十章 信息系统分析与设计

10.2 B部分

1、系统开发生命周期。

信息系统的发展过程包括开发、使用和最终退役等阶段,这些阶段就是信息系统的系统开发生命周期。包括:计划阶段、分析阶段、设计阶段、实现阶段、维护阶段。

2、列举三种系统开发的方法。P359

结构化方法:致力于信息系统中产生的各种过程。

信息工程发:专注于找到处理数据的方法之前信息系统所收集的哪些数据。

面向对象方法:将信息系统视作一组为完成任务彼此交互的对象。

第十一章 数据库

11.1 A部分

1、什么事数据库模型?有哪些?P383

数据库的基础结构叫做数据库模型。包括平面文件,层次数据库,网状数据库,关系数据库,维度数据库,对象数据库,对象-关系数据库。

2、为什么数据库需要记录关系?记录类型之间的关系可以用什么图形形式来描绘?P356

在数据库的术语中,关系是指存储在不同记录类型里数据之间的关联。关系是很重要的,因为数据库数据所代表的现实事物之间往往存在着很重要的关联。

11.3 C部分

1、什么能使每一个记录保持唯一?

主键

11.4 D部分

1、最常用的SQL命令字?SQL怎样指定使用哪个表?SQL怎样指定参数?

第十二章 计算机编程

12.1 A部分

1、IPO图的3个列中包含什么内容?

输入,加工,输出

12.2 B部分

1、什么是过程化编程?P431

将问题的解决方案概念化的一系列步骤.用过程化语音编写的程序通常包含在这些程序中的指令组成,这些指令可以按照一定顺序排列,用来说明如何执行任务和解决问题。

12.3 C部分

1、一个成功的程序员需要具备的关键因素是什么?

2、类、对象的概念?类和对象之间有哪些不同?P440

对象是指一个数据单元,表示一个抽象或者现实的世界的实体。

类:定义了对象的特性

对象是单个实体的实例,而类则是指具有相似特性的一组对象的模板

4、 公共属性、私有属性?P440

公共属性可以被程序中的任何一个例程使用。私用属性只能定义这些属性的例程访问。

5、 OO程序怎样使用对象?方法能做什么?P442

通过方法来操作他们。

13 / 13

61阅读提醒您本文地址:

本文标题:大学计算机基础第三章-云计算已成创新基础设施 三大暗流左右未来“云市场”61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1