一 : 宝宝单独在家的安全措施

1~3岁宝宝特点:会走路了,好奇,走路不稳,易摔跤,喜欢到处钻,拿到东西就吃、到处探险。

可能发生的意外:爬高时的意外(坠落等)、误食有毒物品、到处探险时的意外(放碗碟的柜子、药柜等)、溺水(水池、浴缸等)、割伤、窒息、跌倒。

安全措施:

·保持室内房间通路畅通。如从门口到床边,最好是直线距离,不要让孩子绕过桌子才能到床边,孩子容易在走路的过程中碰撞。

·尽量选择椭圆边的家具,避免尖锐角外露,或是给尖角加上护套。

·地板上要干净、空荡,可以让孩子自由地爬或走。

·家里的书桌通常是1岁上下孩子会撞到的高度(约100公分)。建议摆盆栽挡住桌角,或给桌角加上护套。若家中有楼梯,在楼梯口要安装栅栏,以免孩子跌落。

·这时的孩子看到桌椅底下的空隙就钻,一定要记得检查桌子底下是否有凸出或没钉好的钉子。

·孩子看到洞就喜欢把手伸进去,因此要把插头或插座封好;电线也要提高收好。折叠椅也经常造成意外伤害,家里最好避免使用。

·热水壶放在孩子拿不到的地方。

·危险物品(如小刀等)要收到不易打开的柜子里,或是孩子拿不到的地方。窗帘的绳子最好用手转式的硬把手取代绳线。

·家里的小物品要收好,以免孩子误食。3lian.com

·不要让孩子一个人进浴室,容易发生浴缸溺毙的危险。(适用0~4岁)

·要给孩子使用儿童餐具,不要使用刀叉及筷子。

二 : 关于近期恶意镜像网站频出的解决、反制措施

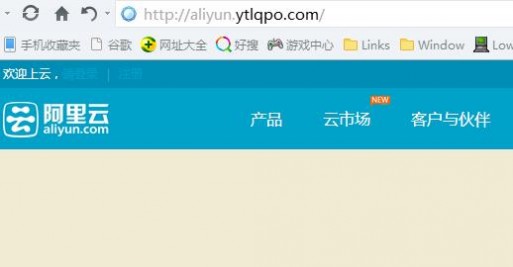

昨日在群里发现有站长朋友在进行激烈的讨论,说有一个一模一样的网站!小七也抱着试试的心态,输入自己的小站,发现也被镜像了!通过不断的发现,这次恶意镜像事件不是针对于某个人,而且群体性的,包括阿里云、360、163、qq、京东等一些大站或者专门从事安全的一样被中招,而好奇的是小七在查看一下baidu,幸免啦!

目前小七再次查看了一下360、qq、阿里云以及博客中比较著名的卢松松博客等相关网站一样还出现类似的问题!

对于大站都是如此,对于像我们这样的小站也没有被摆脱的命运啊!ytlqpo这个域名小七查了一下,注册时间并不久,而且是在国外注册的,对于恶意镜像对我们的站来说是否有什么影响?

这个还是只有借助于度娘吧!

恶意镜像的危害

恶意镜像者意图通过自己有一定权重的域名进行威压,让搜索引擎对刚刚成立的网站产生迷惑,对同时存在和解析的两个域名分不清真假,不知如何抉择。有的搜索引擎技术比较成熟,可以分清真假,但是你不能保证所有的搜索引擎都能给你正确的选择,也有可能会选择恶意者的域名,同时删去原站长的域名。同时由于遇见这个情况的很多站长可能也是新手,不知如何应对,最终让恶意者得手。

至于恶意者得手之后会做些什么?我们只能推测。但是无论如何,不会是对你有利的。你不要因为带来的一些流量而庆幸,因为带来流量的同时也会带走你的用户,在搜索引擎迷惑的同时,用户也会无所适从,不知道哪个是真,哪个是假。如果恶意者域名或者其它部分含有敏感不健康的信息,也可能会导致受害者IP被封掉。

解决与反制措施

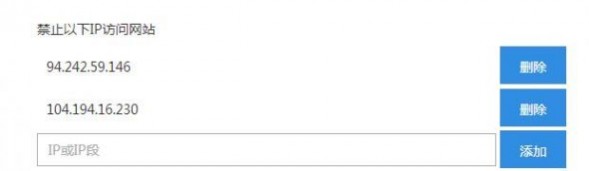

在尝试多种方法无效后,我想到了一个权宜之计:禁止恶意镜像网站的访问IP,之所以说是权宜之计,因为难保它的IP会变,还有这个IP不是镜像网址的解析IP

因为多次尝试解决问题过程中,我发现这个恶意镜像的网站的原理大概是:别人访问abc.xxxxx.com 的时候,它会访问一下(www)abc.com(cnnetccxyzwang),然后把访问的结果修改一下链接返回给你。所以,它必须有一个访问源站的过程。于是乎解决方案就是禁止这个访问IP.

在搜寻海量的网站日志没有确认这个IP后,我写了一个PHP文件来截获这个访问IP。

1.截获IP

将上述文件命名为“ip.php”放在网站根目录,然后我通过镜像网站网址访问7vps.xxxxx.com/ip.php,然后在上述PHP程序生成的ip.txt中获取了这个IP:

104.194.16.230 (美国)

2.屏蔽IP

在htaccess中添加下述代码:

1Deny from 104.194.16.230

当你再次用镜像网址访问你的网站的时候就会报403错误了,现在百度即使收录了这个网址对你的网站也不会产生任何影响.

3.反制措施

为了给这个镜像网站小小的“反击”,我决定把这个403错误页面设置为其他网站网址,实现方法是在屏蔽IP的htaccess代码中添加:

1ErrorDocument 403 http://news.baidu.com/

这样你访问你的镜像网址时,会发现它镜像的是其实百度新闻。(不知道百度蜘蛛发现一个网站在完全抄袭自己家的东西会是什么感觉)

上面的方法是基于wordpress来说明的,如果你使用的其他类型的程序,可以试一试吧!

不管怎么操作,首先屏蔽原IP,所以小七发现可以借助于某些CDN来进行屏蔽!目前vps推荐网使用的是百度云加速进行的IP屏蔽,这个还是可以值得借鉴的哦!

如果你使用的是vps或者服务器也可以通过防火墙等相关规则进行屏蔽,如果你使用的是虚拟主机,可以让主机商进行帮忙屏蔽操作!目前小七博客的演示效果就是这样的啦!

欢迎分享本文,转载请保留出处:VPS推荐网

三 : 网站挂马后的解决方法和网站安全的防御措施

随着互联网产业的飞速发展,各种各样的网站如雨后春笋般冒出来,这些网站给广大网民生活资讯和在线学习提供了很多便利,但是林子大了什么鸟儿也就有了,一些无良黑客为了一己私利到处寻找有漏洞的网站挂马,肆意盗窃用户的各种资料及账号密码非法牟利,大量用户染毒成为他们牟利的“牺牲品”。那些电脑中了木马病毒的网络用户,他们的银行帐号等信息遭到极大的威胁。

很不幸,我的一个做了三年多的网站也被挂马了。一天早上我打开网站准备更新文章的时候,网页中间弹出了一个360网盾的提示框,提示已拦截恶意网页,我再在百度输入我的网站,发现在百度搜索出来的结果后面都带有一个网站被挂马的提示(如图),

任何一个人看到挂马的网页都会马上关闭,以后谁还敢进入我的网站啊,赶快清马吧!我用FTP把网站首页的代码下载到本地来,在网站底部找到了一段网马的代码,然后把这段代码去掉,重新上传代码到空间去,传好后我用360网盾测试了一下,检测结果显示首页正常无报毒提示,我想这下应该没问题吧!谁知道到晚上的时候,我打开网页又弹出了360的报毒提示框,显示网站又被挂马了,我赶快把这个问题向空间商技术员反映了,叫他们查查服务器是不是有什么漏洞,他们检查后告诉我说服务器没问题,同一个服务器的其它网站都正常,只有我这个网站被挂马,应该是网站有漏洞被黑客利用了。我一向规规矩矩做站,老老实实做人,怎么黑客就盯上了我的网站呢?看来黑客的道德真是败坏极了。

我这个网站做了三年多了,以前没被挂马前从来也没检查网站有什么漏洞,这次如果不把网站的漏洞找到并堵上那网站以后将永无宁日了。我先把网站后台的默认地址修改了一下,并修改了管理员登录的用户名和密码,接着修改了数据库的用户名和密码,并特意在数据库的用户名里面加了几个特殊的符号。最后我登录网站空间的管理后台,找到“设置FSO权限”的选项,关闭了网站的FSO权限,再找到“设置写入权限”的选项,关闭了网站首页文件的写入权限,最好我把FTP的密码也修改成比较复杂的密码了。

做完这些后,我用FTP把网站的首页备份文件重新传到网站空间去,传好后我用360网盾和金山网盾都测试了一遍,显示网页正常,再没出现报毒的提示了,我持续观察了一个星期,这个网站再也没报过毒了,终于彻底解决了这个问题。经过这个事件,我总结出如下几个经验:

1、FTP密码尽量设置得复杂点,密码里面最好包含大写和小写的英文字母和数字以及特殊字符(如c7b64¥8f63ce687&),这样黑客用弱口令扫描工具就扫描不到你的FTP用户名和密码了。

2、网站后台不要用默认路径和管理员账号及密码,现在网络上有很多通过默认路径猜解后台帐号密码的工具,如果不修改默认路径和管理员账号和密码,一些怀有不良企图的人很容易猜解到你网站后台账号和密码进入你网站的后台进行非法操作,也就给你网站安全留下了一个隐患,所有务必及时修改网站后台默认路径及管理员账号和密码。

3、更改网站数据库名,如果是ACCESS数据库,那文件的扩展名最好不要用mdb,改成ASP的,文件名也可以多几个特殊符号。

4、网站的注入和跨站漏洞也是黑客经常利用的漏洞。检查一下网站有没有注入漏洞或跨站漏洞,如果有的话就马上打上防注入或防跨站补丁,使黑客无可乘之机。

5、防患于未然,写入一些防挂马代码,让框架代码等挂马无效。

6、最好关闭网站的FSO权限。

7、设置好网站各个文件夹的读写权限。

在此笔者提醒一下各位站长,尽量不要下载网上的那一些免费程序,那些程序中大部分都留有后门,有经济能力的尽量购买商业版的程序或自己开发专用的网站程序。专题配音http://www.ggpy.org站长愿和各位站长朋友共同探讨网站网站安全的对应之道。

四 : VPS的简单安全措施三步曲

一、开防火墙,不用的端口都禁止掉

| /etc/init.d/iptables start //简单的规则如下所示,具体的大家根据情况自己变通 /sbin/iptables -F |

最简单几条iptables,修改好之后重启iptables 。

| /etc/init.d/iptables restart |

二、改ssh端口,注意防火墙要开这个端口,别悲剧的也给禁止了,原则上改为5000以上端口为宜。

| vi /etc/ssh/sshd_config //搜索 Port 把后面的数字改为你想要的端口号,Port前面如有#号,删除掉。 |

三、禁止root登录,注意要先创建普通用户,不然也会悲剧的

| vi /etc/ssh/sshd_config //搜索PermitRootLogin把后面的yes改为no,前面如有#号,删除掉。 |

第二,三步完成之后重启ssh

| service sshd restart |

文章来源:

转载请注明出处链接

注:相关网站建设技巧阅读请移步到建站教程频道。

本文标题:解决食品安全的措施-宝宝单独在家的安全措施61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1