一 : 京东充值平台出漏洞:网友称接到警方询问电话

多项目可无限次免费充值,京东否认损失2亿,称漏洞已修复,损失尚在排查中, 昨日,京东商城确认其充值平台于10月30日晚间出现漏洞,导致用户利用该漏洞套取话费。京东表示,目前平台漏洞已经修复,具体损失还在排查当中,将保留向恶意订单用户追究法律责任的权利。

新功能突现重大漏洞

昨日,有网友在微博、论坛上爆料,称30日晚间22:30-23:40之间,京东充值平台出现了BUG(漏洞),即京东推出的积分充值活动在上述期间内,充话费、Q币等不会相应扣除积分,用户可以免费无限次充值。

据了解,积分换购是京东当日上线的新业务,可以利用积分为手机话费、游戏点卡、Q币充值,1-10分钟内可以到账。过去积分仅能换取京东的优惠券。

在充值平台出现BUG期间,不少网友发现了这一漏洞信息,还有的主动在论坛上进行传播。有很大一部分用户都充值了上千元的Q币和话费。据网友称,有人利用该漏洞充值了36万元的话费,京东损失将达到2亿。

“大概22点30分左右开始的,当时就传有人刷了36万,截图的充值页面多达80多页。有人喊我充,我第一感觉就是肯定违法,没弄。”网友贺刚强从一个购物QQ群得到了京东商城出现漏洞的消息,不过,他选择了“在众人疯狂刷钱之际,果断关了电脑睡觉”。

在该网友提到的截图中记者看到,其中一张页面截图显示给中国移动手机号充值,时间为10月30号23时18分左右,每条记录后面均显示充值成功,每次充值金额为50元,而充值的最短间隔时间仅为8秒。另一张为某用户在22时52分恶意充值的页面,页码显示为第80页。贺刚强表示,QQ群里风传,该用户成功充值36万元。

京东愿与用户协商解决

昨日,京东公关部相关人士证实,前晚京东充值平台确实出现过重大漏洞,不过该漏洞在一个小时后被修复,而损失2亿元属谣传。

“其实这个平台刚上线,流量不大,根本没有2亿之说。”京东内部人士称,具体损失情况还在排查当中。

“第一时间知道就进行了修复,目前已经正常了。”上述人士称,公司今后会注意这一方面的监管,优化流程。他还表示,公司法务、技术、业务部门都介入了排查工作,但昨日无法得到最终结果。

关于对已经充值的用户如何处理,京东方面表示,公司正在采取技术手段排查,剔除其中正常充值的用户。“后期将与相关用户协商解决,但对于一些恶意订单用户,将保留追究法律责任的权利。”京东商城称。

贺刚强透露,昨日清晨,他所在QQ群中的多名参与充值的网友证实“已接到警方电话”。警方询问了“是否在京东充值,充值金额是多少”等问题。不过充值额较少的网友“范范范輝”尚未被警方或者京东商城问询。

■ 律师说法

大额恶意充值涉嫌犯罪

针对京东商城已向警方报案,IT法律专家、中国政法大学知识产权中心特约研究员赵占领认为,虽然京东系统出现漏洞是本次事件的主因,但如果用户恶意大量充值,性质依然属于“盗窃”行为。

赵占领称,若用户对漏洞并不知情,京东只能以构成合同法上的重大误解为由要求取消交易,无权追究用户的刑事责任。

“这跟取款机出现故障是一个性质,你第一次去取钱,取款机多给你吐钞,你只能算不当得利,予以归还就可以了,但当你知道取款机出现故障继续取钱时,就构成了盗窃犯罪。”赵占领表示,在北京,恶意充值超过2000元,即可构成刑事犯罪。

他分析,具体操作层面,京东应该不会追究所有用积分充值超过2000元用户的刑事责任,而多以协商形式解决。若手机话费、Q币已经充值成功,无法要求用户直接返还,只能去找电信运营商、腾讯协商解决。新京报记者 何光

二 : 充实主页

课题

(教学内容)

第16课 充实主页

总 课时

第 课时教学目标知识目标:了解什么是网站的版权。技能目标:复习通过论坛发表自己的意见;掌握在网页中运用表格进行排版;熟练运用“frontpage”的”的“插入”菜单。情感目标:力求网站的首页内容丰富,图片色彩搭配和谐基础上,培养学生循序渐进的处事风格;通过合作学习培养学生学习中的互助精神。

重

点1.熟练运用“frontpage”打开并编辑主页。2.熟练运用“插入”菜单,插入水平线,标题横幅,加入作者版权说明等。难点1.理解并熟练运用网页编辑中编辑菜单的撤销功能。2.指导学生探索“插入”菜单中的多种选项,做到“插入”菜单的灵活运用。教法教具1、建立小组共享文件夹2、讲述合作学习方法和合作过程要注意的事项,包括在学业目标和交际技能目标。3、根据学生情况进行异质分组。板书设计

教学过程

教学环节

教师活动

学生活动

备注

情景导入,发现问题

1.演示一个 “跨海大桥过我家”的主题作品的主页。

2. 明确学习目标,说明作品的评价标准。

3.布置小组合作任务

观赏、分析别人的作品,小组内进行交流讨论作品的制作特点,并和自己上节课中学习的内容进行对比,发现自己没有掌握网页制作技巧。(插入图片,插入滚动字幕,网站的版权注释)

通过情景引入,激发学生的学习兴趣和热情,让学生树立学习的信心。

小组协作活动

1、组织学生小组内合作。

2、课堂巡视,控制好课堂气氛。

3、引导和帮助学生如何进行协作讨论。

1、利用老师给的素材或小组事先准备的素材进行加工。

2、小组内既分工又相互讨论研究出现的问题,并商量解决的办法。

1、让学生亲身经历处理信息,学会交流,相互协作解决问题的过程。

2、师生互动。生生互动贯穿整个教学过程。

小组自评

发现学生的闪光点。

完成作品后,根据评价标准进行自评。

学会自我认识和自我评价。

作品展示

组间他评

教师评价

1、对各个作品进行点评,指出各自的优缺点

2、用发展的眼光去看待学生,给学生一定的空间,允许学生一定的自由度。

1、展示小组作品,对小组分工、作品加工等情况做介绍。

2、小组间进行交流,通过论坛对作品进行公平、公正的他评。

1、通过作品展示,提高学生交流信息、表达信息的能力。

2、通过论坛评价巩固利用bbs发表自己见解的方法。

学生自主探索

1、布置任务:美好充实自己的主页。

2、课堂巡视,帮助有困难的学生。

1、通过今天学习的技能美好自己的主页。

2、小组和组员互动。

通过自主探索内化知识结构,转换成自己的技能。师生互动,生生互动贯穿,注意控制好课堂纪律。

教学小结

本课主要探索了frontpage中“插入”菜单的活用(插入图片,插入滚动字幕,网站的版权注释)多肯定、褒扬外也要中肯的评价。

1、自查知识点方面的优缺点。

2、自查在小组合作中的心得体会。

1、知识小结,做到知识系统化。

2、对于部分困难学生要坚持鼓励为主的策略。教学反思:

三 : Info-ZIP UnZip inflate_dynamic 函数堆破坏漏洞

受影响系统:四 : 加速乐:第一时间破壳漏洞纪实 上演拦截戏码

2014年9月24日,Bash被曝光存在任意命令执行漏洞,漏洞编号为CVE-2014-6271,影响范围非常大:Bash <= 4.3。破壳漏洞(ShellShock)的严重性被定义为10 级(最高),今年4 月爆发的OpenSSL“心脏出血”漏洞才5 级!GNU Bash Shell作为一种被广泛应用在Linux和Unix家族中的命令行解析器,使该漏洞会影响大量基于Linux/Unix的设备,可能受影响的有:

此漏洞可以绕过ForceCommand在sshd中的配置,从而执行任意命令;

如果CGI脚本用bash或subshell编写,则使用mod_cgi或mod_cgid的

Apache服务器会受到影响;

DHCP客户端调用shell脚本来配置系统,可能存在允许任意命令执行,尤其

作为根命令的形式,在DHCP客户端的机器上运行;

各种daemon和SUID/privileged的程序都可能执行shell脚本,通过用户

设置或影响环境变数值,允许任意命令运行。

破壳漏洞不仅是一个危害极大的漏洞,并且破壳漏洞的探测方式很复杂,不同的组件测试方式有所区别,很难评估一个影响面,但是可以肯定的是Bash<=4.3 版本都受影响,而Bash 在至少百亿级别数量的设备上使用,因为Bash 是最流行的Linux Shell。安全状况令人堪忧,加速乐的安全团队第一时间通过几种方式的组合检测,得到了些影响结论:

一.某知名交付管理系统在全中国氛围内有13254 台设备受到破壳漏洞影响,可被直接远程攻击;

二.全球大概存在142000 主机受影响,需要注意的是由于Fuzzing 规则不完备,得到的数量肯定会不完备,但这个数字至少可以看到可被直接远程攻击利用的面非常之大;

三.对主机的80 端口进行直接请求,发现至少150 万网站、网关、邮件系统、安全设备受到影响。

加速乐团队连夜奋战,截止2014/9/26中午,已拦截了1759 次破壳漏洞攻击!

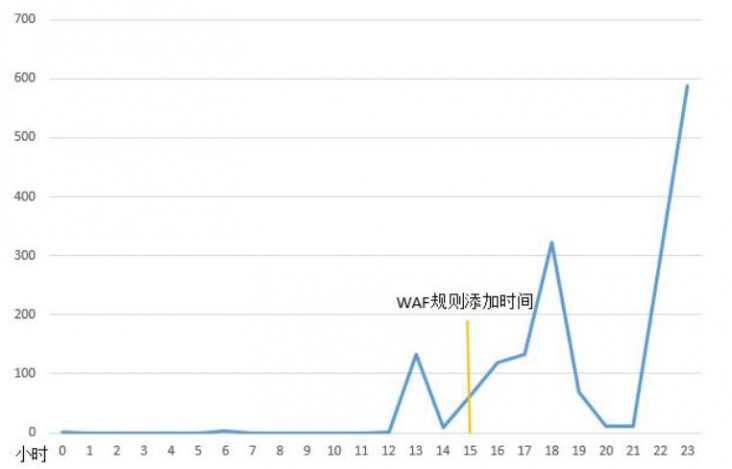

从图中可见,加速乐团队在漏洞爆发之前就已经添加规则。25日的拦截情况如下:

总共拦截数:1,759 次

受攻击站点数:214 个

攻击成功站点数:0 个

发起攻击IP 数:6 个

通过加速乐的连夜分析,还发现破壳漏洞的蠕虫(代码:https://gist.github.com/anonymous/929d622f3b36b00c0be1)已经开始全球蔓延,应该是利用masscan 来进行大规模植入的。并且DHCP 服务受影响,这意味着这个破壳漏洞绝不仅Linux 服务器的事!

加速乐表述,现在暂时还没有最靠谱的通用修复方案,请站长们关注Bash 的下一次升级。

本文标题:破解网页游戏充值漏洞-京东充值平台出漏洞:网友称接到警方询问电话61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1