一 : 微软IE浏览器发现新安全漏洞

新华网4月28日电 据科技博客网站Gizmodo报道,微软公司上周承认,目前已发现一个新零日漏洞,影响每一个版本的IE浏览器。换句话说,这一漏洞的影响范围超过整个浏览器市场的四分之一。

一种名叫“用后免费”网络攻击将利用这一漏洞对IE9,10,11版本发起攻击。从根本上说,相关内存内容一旦被提取,网络攻击将导致数据瘫痪,这种情形主要发生在IE用户登陆钓鱼网站之后。微软对此解释道:

IE浏览器在获取某一被删除或保存不当的内存内容时,就很容易触发IE浏览器的这一漏洞。漏洞将导致内存瘫痪,攻击者可借机在用户正使用IE的情况下,实行随意程式码。攻击者或利用一个精心设计的虚假钓鱼网站,专门针对IE浏览器的这一漏洞,并且诱使IE用户浏览网页。

微软公司目前正在对次进行调查,有可能发布不定期的补丁来解决这一问题。我们只能希望,补丁能今早推出,网络安全公司火眼(Fire Eye)指出,IE的这一漏洞意味着全球26%的浏览器都有可能中招。

Windows XP用户目前无法获得补丁,自然也难逃此一劫,因此那些XP用户必须花钱购买安全软件来保持安全。

译者:张艺

百度新闻与新华网国际频道合作稿件,转载请注明出处。

二 : 搜狗浏览器被爆存重大安全漏洞 用户隐私被泄露

更新:《搜狗浏览器自证:360抹黑搜狗,炮制最恶劣造谣》

今日,有卡饭论坛网友爆料,搜狗浏览器存重大安全漏洞,用户通过QQ账户授权登陆搜狗浏览器,可以查看到大量其他用户的账号,包括银行、支付宝等涉及用户财产的账户信息,甚至可以直接进入其他人的银行、网购账号,进行转账或支付交易。[www.61k.com)

网友称,“一直使用搜狗浏览器,最近更新了4.2新版,登录慢多了,折腾了几下居然发现搜狗浏览器一个大漏洞!用QQ账号登陆搜狗,快速点几下退出,等几分钟,搜狗浏览器就自动下载居多的密码自动填表、收藏夹、网页更新提醒下来,收藏夹里都不是我保存的内容!”

截至发稿时,搜狗浏览器官方尚未给出答复。

三 : 总结Web应用中基于浏览器的安全漏洞

摘要

Web浏览器或者手机浏览器都是在用户与互联网之间充当着中介者的角色,在日常生活中我们使用更多的不外乎Google Chrome, Mozilla Firefox, Internet Explorer, Opera, Safari等。随着用户越来越多,渐渐的各大浏览器也就成为了黑客攻击的目标。源码中哪怕是一点点小错误,也可能会导致浏览器被黑客利用。

本文就将介绍一些基于浏览器的漏洞。

‍‍‍‍‍1.浏览器缓存

每次打开一个网站,网页的内容会缓存到用户的机器中。如果这些内容在其他网页中需要重新加载,浏览器加载的是缓存,而不是再次下载内容。如果一些Web应用商店以及显示用户敏感信息(比如地址,信用卡信息,用户名)这些信息也是会记录到缓存中的,因此可以通过检测浏览器缓存检索到这些信息的。

在IE浏览器中这些信息存储在:

C:\Users\\AppData\Local\Microsoft\Windows\Temporary Internet Files

在Firefox浏览器:

C:\Users\\AppData\Local\Mozilla\Firefox\Profiles\

\Cache 或者在地址栏输入about:cache

在Chrome浏览器中的地址栏输入chrome://cache,其存储在

C:\Users\\AppData\Local\Google\Chrome\User Data\Default\Cache

验证

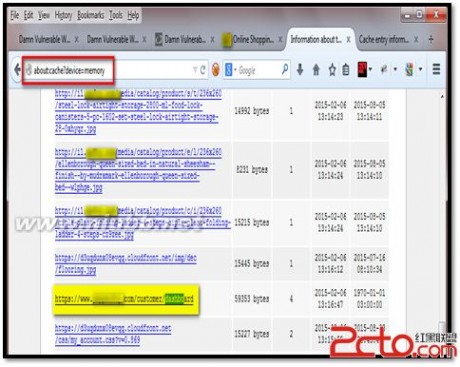

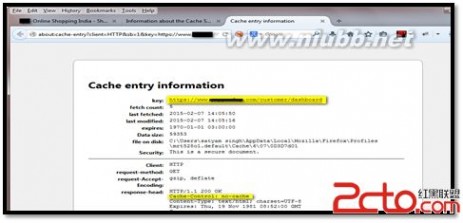

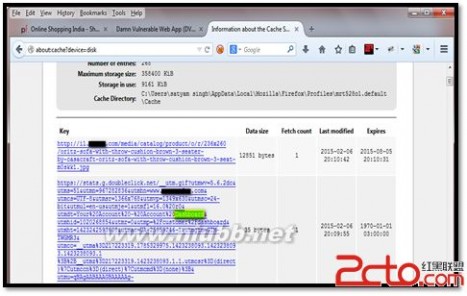

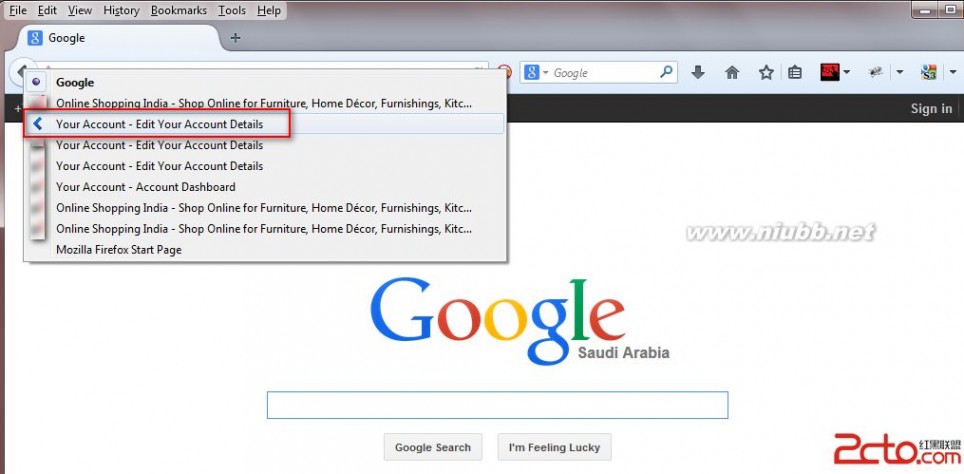

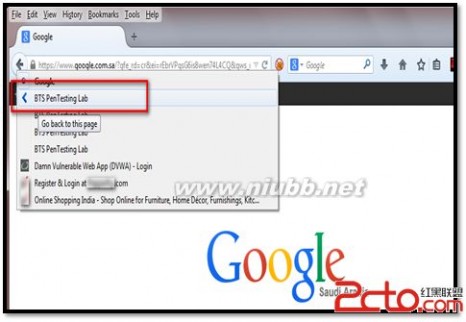

我们在Mozilla Firefox 浏览器下实验,访问几个网页过后然后退出网站。在地址栏输入about:cache.这就可以显示在浏览器中的缓存信息了,通过缓存列表以及其中的内容选择你感兴趣的内容。

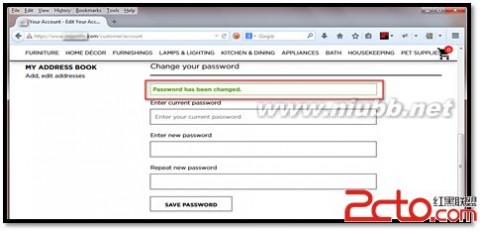

下面的截图就显示了用户仪表盘,在用户仪表盘中可能含有高危敏感信息,比如地址,电话号码,信用卡信息,E-mail等等。

打开一个特定的缓存条目,在用户仪表盘中我们可以看到地址,电话号码,订单历史等等

‍‍‍‍小贴士

这个问题可以通过在响应头中设置合适的缓存控制属性解决。

主要有以下两种缓存属性:

Cache-control: no-cache

no-cache属性表示,浏览器不使用特定的请求-响应缓存信息。浏览器存储缓存信息,而不是从缓存中读取内容,每一次都会向服务器发送请求。换句话来说,缓存只是保留在浏览器中,对于攻击者或者恶意用来来说就十分容易的读取到相关信息。

Cache-control: no-store

no-store属性表示,请求-响应不会被缓存或者存储到浏览器中。

使用HTML meta标签

你还可以使用meta标签实现对缓存的控制,设置如下:

http-equiv=”Cache-Control” content=”no-cache” /> http-equiv=”Cache-Control” content=”no-store” />

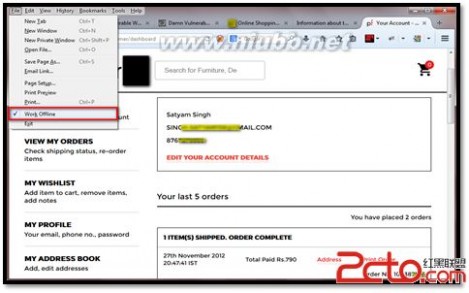

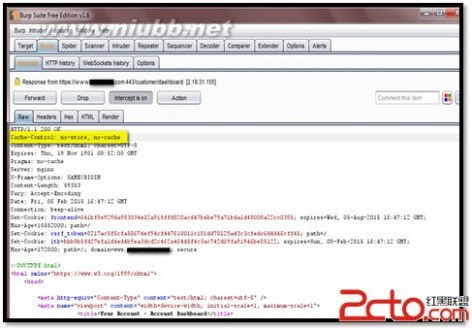

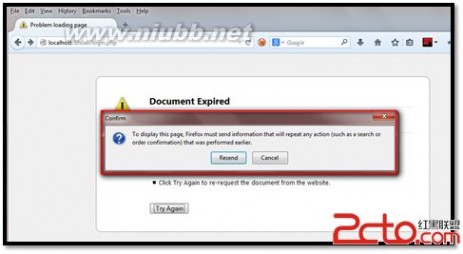

如果在HTTP响应头中手动添加cache-control头,并且设置 no-cache。如下图所示,浏览器依旧会对页面进行缓存

如果访问浏览器缓存,那么我们就可以在用户仪表盘中缓存页面中找到它。使用离线模式打开会显示详细的细节,如下图:

如果cache-control头设置为no-store, no-cache。我们在用户仪表盘中就找不到了。

因此,开发者需要分析网页的内容以及调整适当的cache-control属性。

2. 浏览器内存中的密码

大多数的站点以及服务器使用hash或者Encrypt方式进行加密,但这种方式不适用于保存在浏览器内存中的密码。GET请求以及POST请求在浏览器内存中几乎就是透明的,攻击者可通过类似WinHex的工具查看到这些敏感信息。

验证

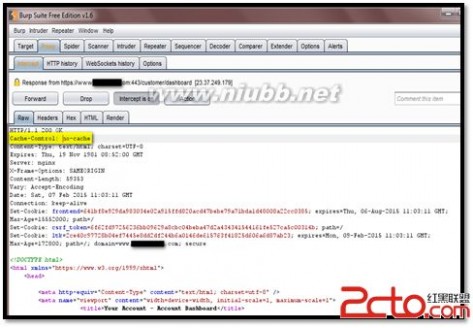

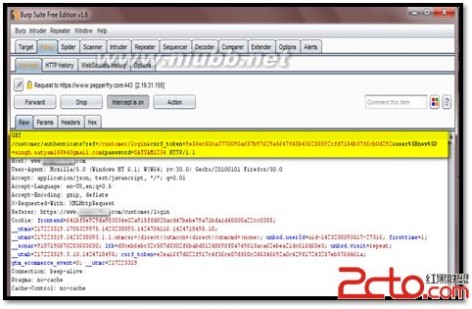

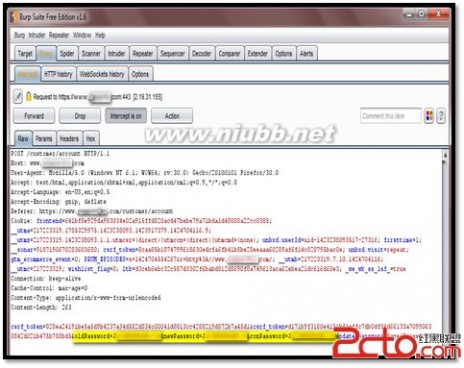

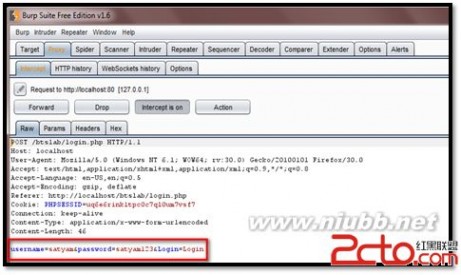

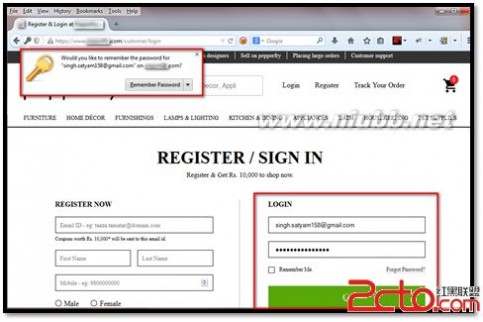

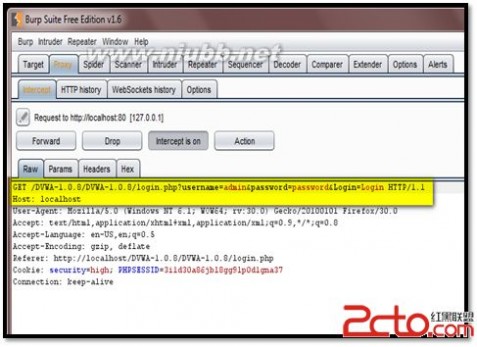

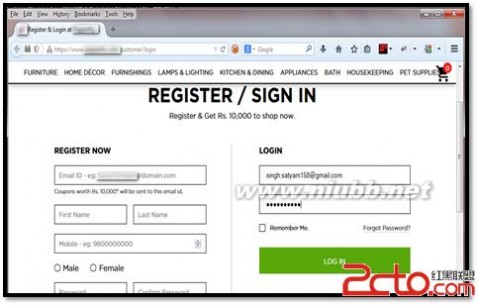

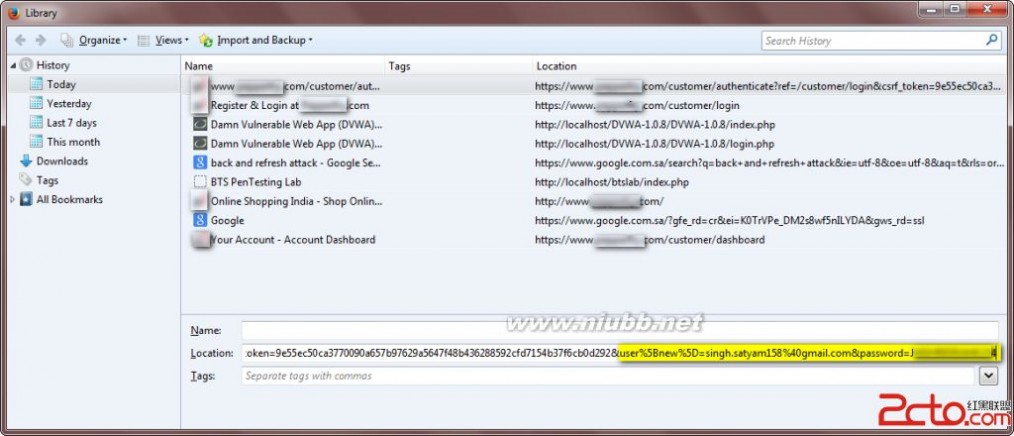

访问站点,输入有效的凭证,如下截图。

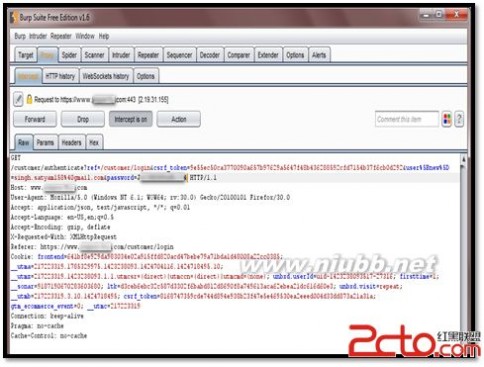

下面的截图显示了用户名以及密码传递给服务器

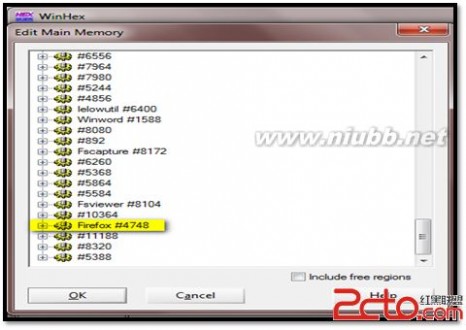

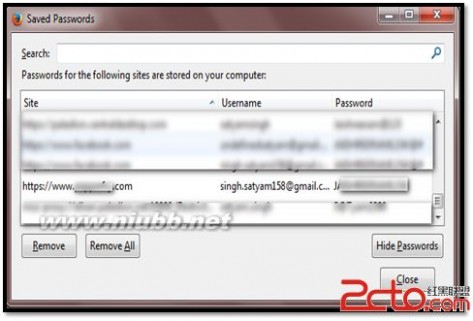

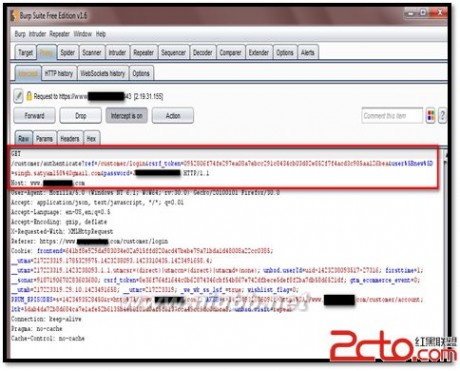

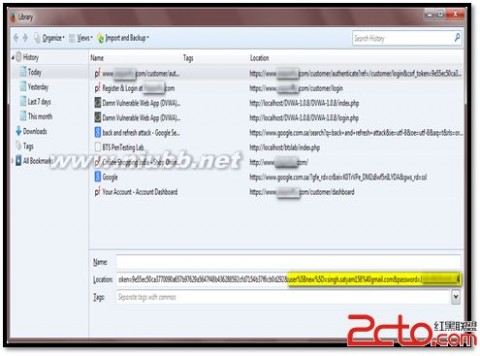

从网站中退出,但请不要关闭浏览器,然后打开类似WinHex的工具,定位到正确的路径。

首先打开内存

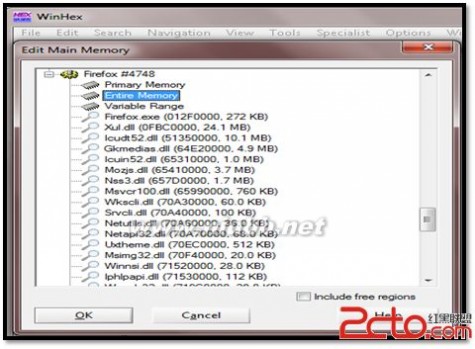

然后选择浏览器(本列中我们使用的FireFox),选择所有内存

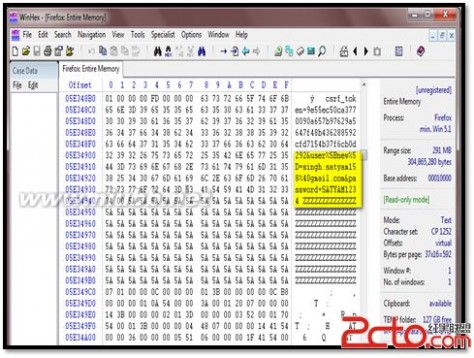

在数据中搜索用户名,我们可以获取完整的登录请求信息。

从这里开始,攻击者就可以盗取用户登录凭证。

小贴士

这个问题出现在浏览器/本地机器上,使用SSL并不会降低危险性。用户并不能阻止浏览器记录密码或者其他一些敏感信息,这个问题的解决方法便是使用哈希加密。

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1