一 : 手机病毒疯狂吸费 恶作剧为何肆虐全国

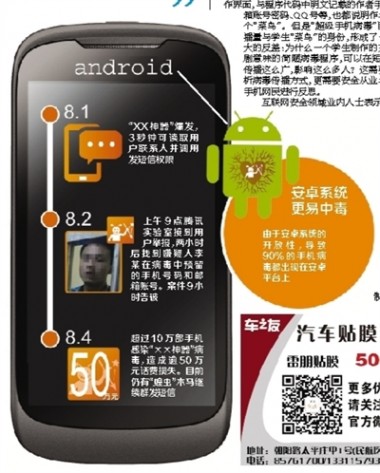

8月2日凌晨,一款名为“××神器”的恶意手机病毒在全国范围内爆发式传播。该软件能恶意窃取手机用户短信、邮件、手机银行密码等信息。估计遭受到该恶意程序影响的用户超过百万,而这一病毒的制造者李某今年才19岁,是某大学软件系的大一学生。

感染上百万手机的“××神器”木马案告破,制造者竟然是大一学生。该木马的传染速度非常快,用户只要点击该链接并安装了“××神器”软件,在3秒之后,手机木马便可读取用户手机联系人,并调用发短信权限,再将此木马发送至手机通讯录的所有联系人。这导致被该病毒感染的手机用户数呈几何级增长,遍布全国。而且该病毒可能导致手机用户的手机联系人、身份证、姓名等隐私信息泄露,在手机用户中形成严重恐慌。

木马作者病毒包中预留手机号

“某某,快看这个:****/××shenqi.apk”,在8月1日当天很多人收到朋友发来的一条奇怪短信,内容为其实这并不是什么七夕惊喜短信,而是一种新型的手机木马。用户只要点击该链接并安装了“××神器”软件,在3秒之后,手机木马便可读取用户手机联系人,并调用发短信权限,再将此木马发送至手机通讯录的所有联系人。随后该病毒感染的手机用户数呈几何级增长,迅速在全国各地蔓延开来。

腾讯移动安全实验室分析发现,该木马可能导致手机用户的手机联系人和短信等隐私信息泄露,其中包括大量银行和第三方支付软件的短信,存在很大的安全隐患。

据腾讯相关人士透露,8月2日上午9时,腾讯移动安全实验室收到用户举报的“××神器”病毒样本,并接到深圳警方要求调查“××神器”案件。

两个小时后,腾讯手机管家通过对病毒样本的反编译,迅速找到了犯罪嫌疑人李某在病毒包中预留的手机号码、邮箱账号。“我们根据这些信息进行技术和数据分析,锁定犯罪嫌疑人就在深圳。为了第一时间保障用户利益不受损失,我们马上同步到手机管家安全软件上进行查杀,同时配合警方调查。”腾讯移动安全实验室负责人陆兆华说。

木马作者手机中查到大量公民隐私信息

据深圳警方透露,在接到举报后,8月2日下午,警方在嫌疑人李某家里将其抓获。9个小时内,“××神器”木马案告破。在李某的电脑内,警方缴获了此款木马的源代码和开发教程,并在李某手机里发现了银行资金变动、开户资料、支付宝等第三方支付工具的动态口令以及个人隐私等大量公民个人信息。

“××神器”的制造者是李某,男,19岁,湖南新邵县人,中南大学软件系大一学生,无犯罪记录。其父亲在深圳工作,他在暑假放假到父亲这边玩。据悉,李某软件功底不错,暑期空闲时间较多,便想着独自制作一款手机木马来捉弄同学,然后从其自己手机上开始往外传播,以此炫耀。7月24日他制作了这款手机木马,然后从其自己手机上开始往外传播。可没想到这款木马病毒的传播速度如此之快,影响范围如此之广。

仍有用户不知自己感染“××神器”

有统计显示,一天之内,“××神器”群发500万条诈骗短信,按每条短信0.1元计算,相当于造成中招手机用户50万的话费损失。目前虽然传播源网址已经失效,但安装在用户手机中的“蝗虫”木马仍会继续群发短信,耗费手机用户话费。

腾讯安全专家提醒,目前仍有大量感染了“××神器”的用户还并未觉察,建议尽快安装手机安全软件开启全盘查杀,定期升级病毒库,并全盘查杀手机病毒。金山毒霸安全专家也表示,普通网民需要提高自身安全意识,尽量不要打开陌生号码发来的信息和链接,不要下载和安装来历不明的软件。

运营商快速响应系统缺位?

尽管“××神器”木马的危害性并不算太严重,只是会消耗群发短信的资费,有些可能还会损失下载该程序的流量费。与其他恶意扣费、盗取网银账号等高危病毒的行为相比,“超级手机病毒”更像是一个恶作剧。同时,病毒程序简陋的操作界面,与程序代码中明文记载的作者手机号、邮箱账号密码、QQ号等,也都说明作者其实是个“菜鸟”。但是“超级手机病毒”巨大的传播量与学生“菜鸟”的身份,形成了一个非常大的反差:为什么一个学生制作的充满恶作剧意味的简陋病毒程序,可以在短时间内,传播这么广,影响这么多人?这需要深入分析病毒传播方式,更需要安全从业者与广大手机网民进行反思。

互联网安全领域业内人士表示,开放的安卓平台,成熟的开发工具,都给手机病毒生存的土壤。加上移动互联网时代,手机病毒的传播变得更加迅速。

金山毒霸安全专家分析,短信蠕虫比通过第三方应用市场下载要快得多。此外,该木马利用社交关系。病毒利用通讯录,发送的短信带有收件人姓名,而且来自熟人好友,收件人容易放松警惕。这个小技巧让社交关系传播变得更容易。

更重要的是,公众普遍的安全意识缺乏。从病毒传播的垃圾短信,到点击短信下载链接,到最终安装病毒,需要启动浏览器下载、下载后打开运行,运行时一步步点确认安装。任何一步点击“否”,网民就可以避免中毒。但还是有人中毒了。

此外,运营商的快速响应系统缺位也是重要原因。运营商是控制该病毒传播中最关键的环节,大量相同内容的垃圾短信,容易触发运营商的预警系统,应迅速修改短信拦截策略,阻止危险短信送达收件人,特别是带有安卓程序下载链接的可疑短信。与此同时,运营商的系统同样可以帮助警方捕获病毒作者,挖掘可疑短信的最初源头、分析其共同特征,也能帮助发现病毒作者。

腾讯安全专家就此建议,互联网厂商、警方、运营商等机构和组织应该建立一套快速协作机制,来应对目前木马病毒频发的状况。

新闻追踪

手机病毒

形成黑色产业链

需要提醒手机用户的是,此次遇到“××神器”木马的制造者仅是个“菜鸟”纯属幸运,也仅仅是消耗点话费和流量,而目前比较流行的是手机支付病毒木马,其背后已形成黑色产业链。

腾讯手机管家安全专家告诉北京青年报记者,通过拦截手机短信的木马病毒盗刷用户银行卡的案例已经发生多起,其通过一条中奖、恐吓类诈骗短信,短信中附带一个链接地址,然后欺骗用户点击该网址后,下载一个带有手机短信拦截木马的手机App。该手机App一旦被安装,用户的手机就将被犯罪分子操控,该手机App可能伪装成银行、支付、网购App,让用户输入银行账号、手机号、身份证号等信息,一旦用户输入这些信息,都会被立即以短信的形式发送至犯罪分子设置好的手机号码中,这一切都在手机后台自动进行,用户根本无法觉察。

然后诈骗分子通过获取的手机号、身份证号、银行账号,可以利用支付宝等以手机号注册的网络支付工具发起快捷支付申请,当手机支付短信验证码发送至受害人手机上的时候,手机短信拦截木马则会拦截这些短信,并将支付验证码发送至犯罪分子手机中,通过验证码完成盗刷银行卡。同时,还将屏蔽银行发来的支付成功短信提示。

上述安全专家表示,手机支付病毒黑色产业链十分完善,有人负责制造病毒,有人负责传播病毒,有人负责盗刷和变现。(记者 吴琳琳)

二 : 非洲瘟疫肆虐 埃博拉病毒可潜伏长达21天

8月4日消息,据国外媒体报道,目前,“疯狂”的埃博拉病毒的疫情正呈现蔓延的趋势。(www.61k.com]各国已经采取多样措施来防范。科学家发现埃博拉病毒可通过“空中旅行”传播至其他地方,或许客机的机舱是病毒的温床,比如飞行时乘客打喷嚏或者咳嗽都有可能使病毒隐藏其中。现在埃博拉病毒处于爆发的中间时期,从去年三月在几内亚爆发后,很快就抵达利比里亚、塞拉利昂和尼日尼亚,此后一名男子搭乘航班将病毒携带至其他地方后,西方社会提高了警惕。

鉴于埃博拉病毒可通过商业航班传播,该病毒被认为是一种“严重的威胁”,来自英国玛丽皇后学院的病毒学家认为商业客机的通风系统是一大潜在因素,从地面到天花板、空气过滤器中都有利于病毒、细菌的存在,但这些致病因子在商业航班上的传播概率都比较低,因此有研究认为最大的风险不在于航班上,而是在去机场的出租车上。

拥挤的机舱中还有一个危险的地方,那就是客机上的厕所,共享卫生间似乎也是一个不安定的因素。埃博拉病毒通过体液传播,比如唾液、呕吐物或者血液等分泌物传播。

该病毒如此恐怖主要是埃博拉病毒拥有长达21天的潜伏期。在三周时间内埃博拉病毒不会有所表现,因此病毒有足够的时间通过宿主抵达任何一个国家,在宿主见到自己所有认识的人后仍然可以继续潜伏,并伺机寻找新的宿主。因此卫生部门不仅要对机组进行排查,还要检测他们的家人。

人类在面对病毒的威胁时是非常渺小的。世界卫生组织认为埃博拉病毒还没进入全球大流行,只是一个小风险的流行病,但仍然需要提高警惕,最大限度地减少任何的潜在风险。

埃博拉病毒,是一种能引起人类和灵长类动物产生埃博拉出血热的烈性传染病病毒,死亡率高达90%,并且,目前尚无疫苗。感染者症状与同为纤维病毒科的马尔堡病毒极为相似,包括恶心、呕吐、腹泻、肤色改变、全身酸痛、体内出血、体外出血、发烧等。致死原因主要为中风、心肌梗塞、低血容量休克或多发性器官衰竭。

三 : 埃博拉病毒肆虐西非“史无前例” 已死亡82人

【环球时报】正在肆虐西非国家几内亚、利比里亚、塞拉利昂的埃博拉病毒蔓延速度惊人。[www.61k.com)据英国《每日电讯报》1日报道,病毒目前已造成82人死亡。无国界医生组织在几内亚的工作人员周一称,此次疫情的程度“史无前例”。

几内亚爆发的埃博拉病毒为“扎伊尔型”,是目前已知的埃博拉病毒中最为致命的一种,一旦感染,患者死亡率超过90%,目前没有任何有效治疗方法。大量人员死亡已经在几内亚造成恐慌。令人担忧的是,3月27日几内亚官方确认了该病毒在首都科纳克里已被发现。几内亚首都拥有200万多人口,很多居民住在条件简陋的棚户区,没水没电。医疗专家称,如果疫情不能得到有效控制,将造成灾难性后果。

据报道,埃博拉出血热已扩散到几内亚周边和利比里亚和塞拉利昂。日前世界卫生组织已经向几内亚周边国家发出预警。西非多国神经紧绷。科特迪瓦政府已向与几内亚交界地区派遣人员进行检测;塞内加尔方面则加强对靠近几内亚边境地区的监管,已关闭一些靠近边境的市场,并有可能彻底关闭边境;毛里塔尼亚出于安全考虑,已暂停飞往几内亚首都科纳克里的航班。

目前,多个专门的隔离中心已经在几内亚疫情重灾区建立,并为感染者提供免费治疗。

四 : 又一中国产安卓病毒肆虐全球:丧尽天良!

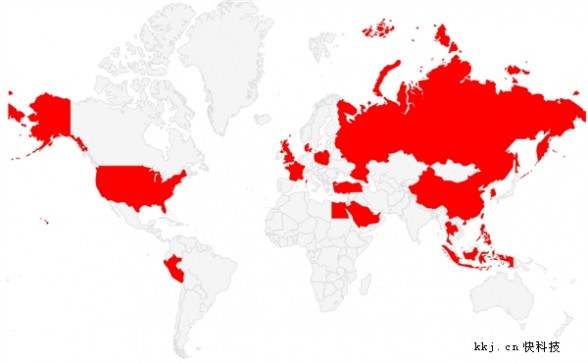

XcodeGhost、YiSpecter两个彻底打破苹果安全神话的iOS恶意软件都来自国人,而在Android世界里,国产的恶意软件、病毒木马更是层出不穷。近日,FireEye Labs又发现了一个源自中国的Android恶意软件家族,已经迅速传播到全世界20多个国家和地区,一些政府部门和大型机构都被感染了。

由于它的指令控制服务器域名是aps.kemoge.net,因此被取名为“Kemoge”。

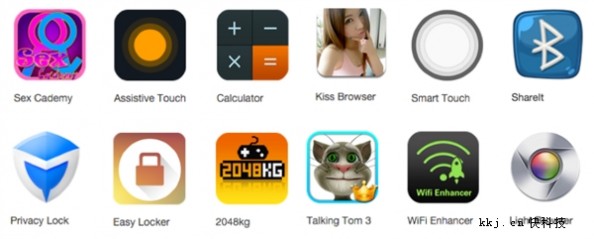

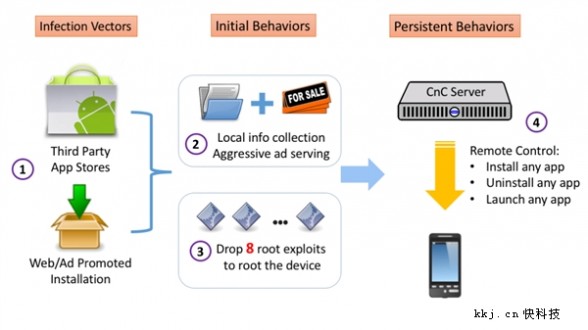

Kemoge会将正常应用重新打包,然后伪装上传到第三方应用商店,通过网站和广告宣传散播,一旦安装就会收集设备和用户信息,上传到广告服务器,然后发动广告轰炸。

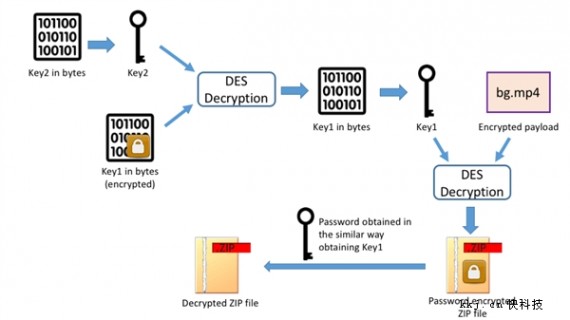

而且它并不仅仅是如此烦人,还非常邪恶,会调用一个多重加密的ZIP压缩文件,其中包含了多达八个Root工具,总能获取设备的Root权限,然后将AndroidRTService.apk安装包植入到系统分区/system,因此就算将设备恢复到出厂状态,也无法将其抹掉。

Kemoge然后就联系aps.kemoge.net获取指令,将IMEI、IMSI、储存信息、安装应用等数据上传到指令控制服务器,后者再发回指令,卸载用户的安全应用和常见的正常应用。

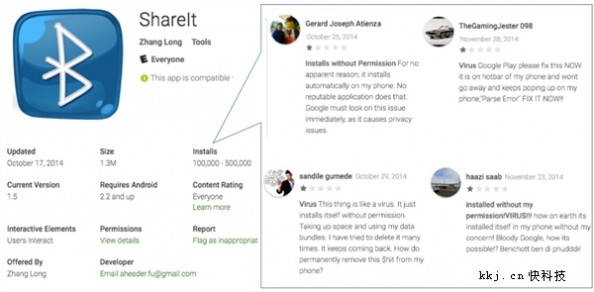

目前分析的样本代码中,全都包含简体中文字符,而且安全人员从中发现了一个名为Zhang Long的开发者,再考虑到cn.wap3、com.renren、com.tencent等所用的第三方库,因此高度怀疑它来自中国。

传播地区

这些看起来很正常的应用都包含了Kemoge

Kemoge感染、作恶过程

Kemoge AndroidManifest.xml代码片段

ZIP文件解密过程

被感染的ShareIt竟然出现在了Google Play

五 : 面对肆虐的Xcode病毒 苹果发大招了

凤凰数码讯 9月23日消息,据快科技报道这几天,XcodeGhost在苹果平台上掀起了一场腥风血雨,打破了这个世界里一贯引以为傲的安详,甚至有蔓延到Android上的架势。

如今,苹果终于出手了,向开发者发出了一份声明,告诉大家怎么“洁身自好”。

苹果首先强调说,一定要从可信渠道下载Xcode,尤其是苹果自家商店或者网站,并确保随时开启Gatekeeper,OS X系统会自动检查代码签名进行验证。

如果你一定要从别的地方下载,也一定要先行验证,具体方法是在开启Gatekeeper的系统终端里运行:

spctl --assess --verbose /Applications/Xcode.app

/Applications/是安装目录。

如果Xcode是从App Store应用商店下载并原封不动作为第三方下载的,上述命令的结果应该是:

/Applications/Xcode.app: accepted

source=Mac App Store

如果是来自苹果开发者网站,那应该显示:

/Applications/Xcode.app: accepted

source=Apple

或者

/Applications/Xcode.app: accepted

source=Apple System

如果出现任何第四种结果,那么你下载的Xcode百分之百不是原版,千万不要用。

Xcode苹果官方下载地址:

https://developer.apple.com/xcode/download/

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1