一 : ISC2016首次揭秘Flash防弹衣的高危漏洞

8月17日,360 Vulcan Team的核心成员古河在中国互联网安全大会(ISC)的“漏洞挖掘与源代码安全论坛”上,首次揭秘了堪称“防弹衣”的Flash漏洞缓和技术本身存在的高危漏洞,无需利用其它Flash漏洞,就可以直接实现远程代码攻击。该演示成为大会一大看点,并立刻引发了众人关于Flash安全性的讨论和关注。

Flash漏洞百出 安全防护成主要任务

近年来,漏洞百出已经成为了Flash的关键词,据数据显示,2015年Flash一共修复漏洞316个,其中光第四季度就修复了多达113个,平均每天有1.5个漏洞曝出,这是2014年同期修复漏洞数量的26倍。

高危的漏洞让Flash成为了APT攻击的众矢之的。2015年,意大利黑客公司Hacking Team泄露的400GB数据中,包含了多个Flash漏洞,被黑客组织广泛用于网络监控和数据盗取;2016年6月,黑客组织StarCruft对亚洲国家执法机构和贸易公司实现监控,利用的也是Flash的0ady漏洞……

近期,谷歌、苹果、FireFox等厂商接连发布“停运”Flash的公告,将拦截“对用户体验非必要的Flash内容”,这足以说明Flash繁复的漏洞已成为行业重点关注的安全问题之一。

为解决漏洞问题,Adobe痛下决心,不断为Flash添加新的缓和防护技术,例如针对Vector和bytearray的length检查、隔离堆等,层层铜墙铁壁般的保护措施使黑客在最新操作系统上利用Flash漏洞的难度大大增加。

再添新伤 Flash安全保卫战遭遇滑铁卢

但多坚固的防线,也无法阻挡高水平的黑客。早在今年的Pwn2Own上,360Vulcan Team就曾一举攻破了最新的微软Edge和Adobe Flash Player,并获得了80000美元的全额奖金和13个积分。

更令人大跌眼镜的是,360Vulcan Team还发现了Flash漏洞缓和技术本身存在的安全隐患。据古河介绍,他们团队无需借助任何Adobe Flash Player漏洞,通过Flash缓和技术中的漏洞就能对Flash实现远程代码执行攻击。该漏洞早在5月就已经提交给Adobe,并在7月的补丁日中得到了修复。

据了解,古河是360公司安全研究员,更是360 Vulcan Team的主攻手,自2014年来,他独立发现并报告了84个Flash漏洞,25个IE漏洞,获得Adobe、微软等厂商上百次致谢,是国内近年来最高产的桌面软件漏洞研究者之一。

旧伤未愈,又添新伤,Adobe Flash Player的安全保卫战坎坷不断,究竟未来Flash的路在何方?也许,只有更多类似古河这样的精英黑客共同参与,才能真正为Flash打造坚不可摧的防御城墙。

二 : 小心!微信红包存在高危漏洞

IT之家讯3月5日消息,今年的红包大战似乎格外火爆,同样也火了不少“抢红包神器”。[www.61k.com)现在,乌云漏洞平台发布最新高危漏洞,显示微信红包存在设计缺陷,黑客可以设计程序自动领取他人发放的红包,堪称真正的“躺着就能赚钱”。

乌云漏洞平台显示,白帽黑客only-guest发现微信红包存在高危漏洞,源于厂商的客户端程序设计缺陷,黑客可以绕过权限,设计程序来随意领取红包。这名白帽子还亲自做了示范,结果在挂机不到二十分钟的时间里,就抢到了200多元的红包。他还半开玩笑的称“一觉醒来发现已经发家致富奔小康也是有可能的”。

该白帽子称,红包地址中,有个叫“sendid”的,就是红包的id。只要修改这个id后面的几位数字,就能打开其他任意用户的红包。乌云平台还曾调戏这名白帽子问这种漏洞为啥不私藏而选择通知厂商,白帽子称:“我们没钱,但是任性!”

目前,腾讯方面已经做出回复,“这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。”截至到发稿时间,腾讯方面尚未公布处理结果。

三 : 安卓Stagefright高危漏洞初探

序

惊闻Stagefright曝出重大漏洞,可以造成远程代码执行,甚至发条彩信,就有可能入侵用户移动设备。(www.61k.com)这听起来可是难得一遇的大漏洞啊,作为安全人员,自然要好好扒一扒内幕了。

山重水复

从新闻来看,出于某些考虑,漏洞的发现者目前并没有公布相关的细节,而是决定要留到BlackHat上再进行详细的说明。也就是说,目前所知道就是Android系统的Stagefright库存在重大安全问题,具体是什么?想知道自己去Fuzz。

虽然,看起来关于漏洞细节,并没有任何头绪。但是,作为安全人员,首先要坚信的一点,就是世界上没有不透风的墙!仔细研读漏洞的新闻稿,可以发现,该漏洞已经提交给了Google,并且Google迅速的进行了修复。同时发现,Google也已经把漏洞相关信息交给了部分合作伙伴。看完这些,就能确定,这漏洞目前还能扒。

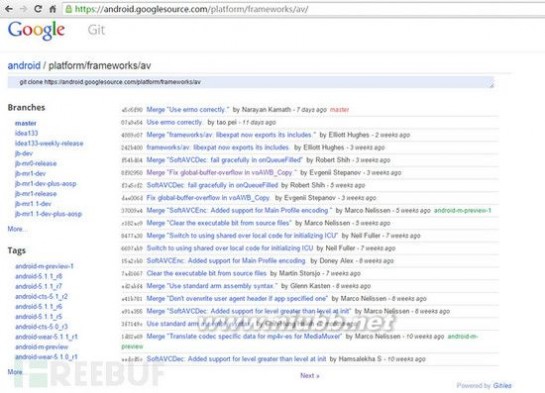

既然Google针对此漏洞,已经在源码中进行了修复。那么首先查看了Google的相关源码提交状态。

简单翻阅了提交的log。发现了一些关于libstagefright安全问题的修复,但大多言简意赅,难以确定。

柳暗花明

看起来从Google方面下手并不容易,好在Google已经将漏洞相关资料交给了合作伙伴,所以我们发现了CyanogenMod公布的一条消息。

也就是说,在CM12中已经对此漏洞进行了修复!

顺藤摸瓜

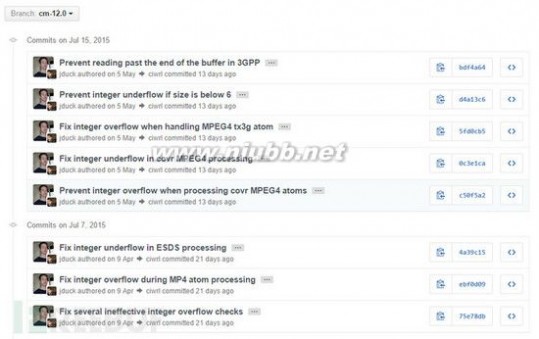

随后,我们在github上找到了CM12的提交记录

可以看到,在CM12的最近提交中,都是对Stagefright相关漏洞的修复,根据这些修复内容,对漏洞大体上也就能有一些了解了!

抽丝剥茧

我们对部分修复方案进行了简单分析。

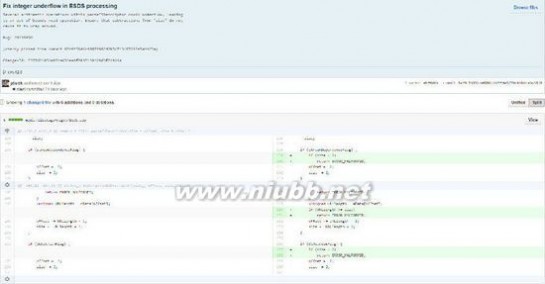

Bug: 20139950

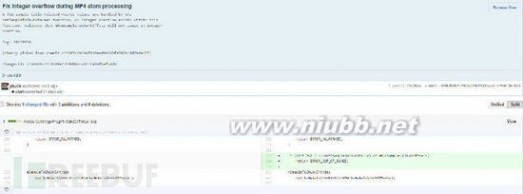

该bug的位置在frameworks/av/media/libstagefright/SampleTable.cpp文件的SampleTable::setSampleToChunkParams函数中,从该bug的说明和修复上来看。是由于mNumSampleToChunkOffets值太大,可能造成溢出。相关代码如下

注意红线标注部分。可能会造成访问越界。从而引发安全问题。

Bug: 20139950

该bug在frameworks/av/ media/libstagefright/ESDS.cpp的ESDS::parseESDescriptor函数中。直接从描述和修复代码中,就能看出来,是由于在解析过程中,对变量校验不严格,可能造成越界访问的问题。

Bug: 20923261

此漏洞产生于frameworks/av/media/libstagefright/MPEG4Extractor.cpp的MPEG4Extractor::parseChunk函数中。从截图就可以看到漏洞的全貌了。当chunk_data_size小于kSkipBytesOfDataBox时,红线部分就会变成一个负数,由于setData的最后一个参数类型是size_t,所以就会被解析成很大的正数,从而造成错误。

其余漏洞产生原因类似,就不再一一进行描述了。

总结

概览全部的修复代码,发现产生漏洞的原因,都是因为对数据校验完善造成的。此次曝光的只是Stagefright的问题。考虑到Android系统中包含了大量的文件解析代码,包括图片、压缩包、音频、视频等解码库。这些库在解析文件过程中,对数据进行严格的校验了吗?会不会明天又会爆出音频解码存在严重bug?这应该是值得开发者和安全从业者深思的问题。

*作者:金山毒霸,转载须注明来自FreeBuf黑客与极客(FreeBuf.COM)

四 : Swagger JSON高危漏洞被发现 Java/PHP/NodeJS/Ruby或中招

近日,一个广泛存在于Java、PHP、NodeJS和Ruby等流行语言开发应用的漏洞被发现,该漏洞存在于OpenAPI(Swagger Code Generator)中,属于参数注入漏洞,凡是整合Open API的应用都会受到影响。

高危漏洞被发现,Java/PHP/NodeJS/Ruby开发应用或中招

攻击者可以利用该漏洞在Swagger JSON文件中植入恶意代码,实现远程执行。值得注意的是,该漏洞早在2016年4月就已经被披露过细节以及修复补丁,但似乎并没有受到Swagger维护者的足够重视,因为他们从未回应此事。

为了安全起见,相关开发者和技术人员应该加紧部署漏洞修复适宜,以便尽早杜绝该漏洞的潜在威胁。

五 : Oracle研究人员公布高危安全漏洞

由于担心甲骨文没有修复的多个安全漏洞会造成危害,一位安全研究人员公开了六个安全漏洞(其中有三个高风险漏洞)并且提供了绕过这些安全漏洞的方法。red-database-security gmbh公司的一位安全研究人员alexander kornbrust称,在他公开这些安全漏洞的细节之前,他曾试图公平地与甲骨文打交道。但是,650多天(663天至718天之间)的等待应该足够了,特别是对于一家大公司来说。他补充说,他在三个月前还曾通知甲骨文说,如果甲骨文在7月份的安全补丁中不修复这些安全漏洞,他将公开宣布这些安全漏洞。kornbrust还向甲骨文提供了额外的时间修复这些安全漏洞,如果甲骨文需要延长时间的话。但是,甲骨文从来没有要求额外的时间。

kornbrust的情况并不是孤立的。业内普遍都知道,包括ngssoftware软件公司的david litchfield在内的许多安全人员都曾向甲骨文报告过安全问题,而甲骨文一直都没有解决。许多报告的安全问题都有一年多时间了。

有些人认为,甲骨文和red-database-security公司之间存在沟通问题。kornbrust说,存在沟通问题是可能的。但是,为什么david litchfield报告的13高危等级的安全漏洞和4个中等的安全漏洞在将近一年的时间里都没有修复呢?甲骨文下一次发布安全补丁的时间是在2005年10月份,那些漏洞的报告时间超过一年了。我听说idefense和appsecinc等公司也对缓慢的安全漏洞处理过程提出了同样的抱怨。

kornbrust表示,最严重的一个安全漏洞能够通过“oracle reports”中的“desname”程序覆盖任何文件。这个安全漏洞影响oracle reports6.0、6i、9i和10g版本。oracle reports是甲骨文应用服务器软件中的一个组件,用于电子商务套装软件中,大多数大型企业都使用这个软件作为企业应用的报告工具。他说,通过修改一个url,黑客能够摧毁在网络上的甲骨文应用服务器。通过“google hacking”可以查找到安全漏洞报告服务器。黑客在几分钟之内就可以摧毁几台应用服务器。他还指出,两个允许操作系统执行命令的安全漏洞也特别严重。“oracle forms services”中存在一个高危等级的安全漏洞。这个软件是甲骨文应用服务器软件的一个组件,用于甲骨文电子商务套装软件和许多企业应用程序中。kornbrust说,这个安全漏洞能够让操作系统执行命令。

这个安全漏洞影响甲骨文oracle (web) forms 4.5、5.0、6.0、6i、9i和10g版。

“oracle forms services”可以从任何目录和任何在应用服务器中的用户那里启动可执行的表格(*.fmx)文件。kornbrust在安全公告中称,这些表格可以作为甲骨文用户和系统(windows)用户执行。攻击者向应用服务器上载一个精心制作的可执行表格文件就可以执行任何操作系统命令并且接管应用服务器的控制权。文件上载可通过webdav、smb、webutil、samba、nfs和ftp等多种途径。通过使用这种表格或者具有绝对路径的模块参数,攻击者就可以从任何目录和任何用户那里执行那些可执行的表格文件。

还有一个高风险安全漏洞能够让攻击者通过未经授权的“oracle reports”软件运行任何操作系统命令。这个安全漏洞影响oracle reports 6.0、6i、9i和10g版。

这个安全公告称:“oracle reports”能够从应用服务器中的任何目录和任何用户那里启动可执行的报告文件(*.rep 或者 *.rdf文件)。这些报告可作为甲骨文用户或者系统(windows)用户执行。攻击者向应用服务器上载精心制作的报告文件就可以执行任何系统命令或者读、写应用服务器中的文件(如包含甲骨文口令的wdbsvr.app文件)。通过使用这种具有绝对路径的报告参数,攻击者就可以从任何目录和任何用户那里执行那些可执行的报告文件。

其它安全漏洞不太严重,包括两个中等风险的信息暴露安全漏洞,一个“desformat”安全漏洞,和另一个在个性化参数中的漏洞。其余的低风险的交叉站点脚本影响“oracle reports”软件。

korbrust建议说,用户应该认真阅读这些安全公告,设法理解这些问题并且首先在自己的测试系统中采取绕过这些漏洞的措施。如果通过测试,他们应该在生产系统中采取这些绕过漏洞的措施。

kornbrust做结论说,用户应该质问甲骨文,为什么它要用这样长的时间修复这些安全漏洞。是甲骨文的安全团队太小不能处理所有这些问题吗?

本文标题:openssl高危漏洞-ISC2016首次揭秘Flash防弹衣的高危漏洞61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1