一 : IE被曝存在严重漏洞 专家呼吁改用其他浏览器

北京时间9月18日早间消息,多名计算机安全专家本周表示,由于一个新发现的漏洞,PC用户应当暂停使用微软IE浏览器。

信息安全公司Rapid7工程经理托德·贝尔德斯利(Tod Beardsley)表示:“黑客有可能利用这一漏洞在你的电脑中从事非法活动。他们将可以获得你电脑中的所有文件。”微软则在一份声明中回应称:“我们正在积极调查这些报道,并将采取必要的措施保护用户。”

趋势科技高级威胁研究员保罗·费古森(Paul Ferguson)表示:“用户可以临时使用其他浏览器,直到这一问题得到解决。要不他们就只能碰运气。”而信息安全咨询公司Treadstone 71首席情报官杰夫·巴丁(Jeff Bardin)则表示:“为何要接受这样的风险?我倾向于远离IE。”

卢森堡e-Business & Resilience Centre的安全顾问埃里克·罗曼(Eric Romang)上周五在调查一处可能被黑客攻击的服务器时发现了这一漏洞。贝尔德斯利表示,这些黑客利用此前未发现的一个IE漏洞攻破了服务器。黑客可以在正常网站中植入恶意代码,导致访问网站的用户计算机被病毒感染。

根据StatCounter的数据,上月IE是全球排名第二的浏览器,市场份额为33%。而谷歌Chrome的市场份额为34%。

信息安全公司BeyondTrust首席技术官马克·梅弗雷特(Marc Maiffret)表示,一些企业可能无法停止使用IE,因为其应用和网站与Chrome或其他浏览器不兼容。对这样的公司来说,它们可以考虑使系统兼容Chrome。

二 : Android系统两大严重漏洞曝光:几乎所有安卓设备都会受到影响

研究人士称,“几乎每台Android设备”都会受到影响,无论其所搭载的是1.0版本Android系统还是最新的5.0版本。意味着超过10亿台Android设备都会受到被攻击的影响。

危害:

黑客利用这些漏洞欺骗用户访问含有恶意MP3或MP4文件的网站,如果用户预览被感染的多媒体文件(通常以音乐或视频方式出现),这台Android设备就会迅速被黑。这种被黑风险所涉及的问题是Android处理多媒体文件元数据的方式,该系统通过名为“Stagefright”的媒体播放引擎来对这种数据进行处理。

其实这些漏洞并不是安全研究人士首次发现,在今年早些时候,发现了上述漏洞的移动安全公司Zimperium zLabs披露了一系列的7个Stragefright漏洞,黑客可以利用这些漏洞仅通过一条被感染的多媒体文本信息就能黑掉最多9.5亿台Android设备。

最新发现的漏洞:

一个被称为“CVE-2015-6602”,这个漏洞影响到了从2008年第一代Android操作系统推出以来所发布的几乎所有Android设备;

第二个新漏洞则被称为“CVE-2015-3876”,影响到了搭载5.0版本Android及以上版本系统的设备,并使得上述问题更易触发。

这两个漏洞也可令黑客控制被黑的设备,取得对其数据、照片、摄像头和麦克风的准入权。

整体而言,这两个漏洞所带来的新问题更加广泛,原因是影响的设备更多。

谷歌发言人已经向《财富》杂志表示,该公司已在开发相关补丁。根据发言情况看,预计谷歌将在10月5日向Nexus设备公开提供补丁,你的Nexus设备收到了补丁了么?

三 : 微软有史以来最严重漏洞的弥补

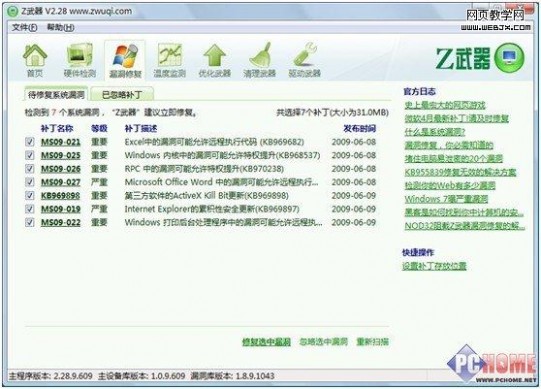

6月10日凌晨微软发布了有史以来严重漏洞补丁升级公告!我们先看看严重会对用户直接造成经济损失的漏洞情况:

严重-MS09-022:Windows 打印后台处理程序中的漏洞可能允许远程执行代码 (961501)。该漏洞最为恐怖,主要解决黑客利用服务器共享打印机执行远程控制。当服务器被黑客控制以后可通过局网或Internet快速广播病毒从而会导致计算机批量成为“肉鸡”。

严重-MS09-019:Internet Explorer 的累积性安全更新 (969897)。该补丁是IE公开7大漏洞之一,许多用户可能仅仅浏览了一下网页就被安装上了木马导致网银账户被盗,不知道什么原因也不知道如何解决,在此刻微软终于发布了针对该漏洞的修复。

严重-MS09-019:Microsoft Office Word 中的漏洞可能允许远程执行代码 (969514);严重-MS09-027:Microsoft Office Excel 中的漏洞可能允许远程执行代码 (969462)。这两个补丁光看名称也就知道关于MS office的漏洞且该类漏洞已经不光是导致程序崩溃或错误,而是会给计算机用户带来直接经济损失的漏洞了。

| 软件名称: | Z武器 |

| 版本信息: | 2.28 |

| 软件大小: | 2.83 MB |

| 软件语言: | 中文 |

| 下载地址: |  |

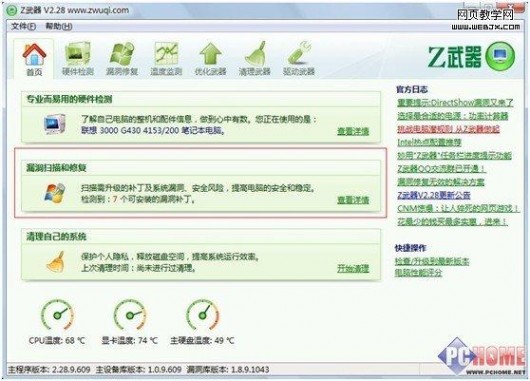

这里小编教你应用Z武器快速修复系统安全漏洞。启动Z武器之后,进入点击“漏洞修复”选项(图1),随后单击立刻更新漏洞库(图2)。

图1:漏洞修复

图2:更新安全补丁

凌晨更新意义非常重大且整个漏洞对于安全非常关键。以往补丁以BUG修复居多,而此次的漏洞修复主要是面对的是更多黑客直接远程控制用户计算机。此类漏洞如不及时修复将会给大家带来重大的紧急损失。

四 : RealPlayer又曝新漏洞

RealPlayer的漏洞问题越来越严重,milworm在昨天再次发布了一个Real Player 控件溢出漏洞。在环境 Windows XP SP2(fully patched) English, IE6测试成功运行calc。五 : 微信重大高危漏洞曝光:黑客可随意领取别人红包

乌云漏洞平台今日发布最新高危漏洞(原文传送门),显示微信红包存在设计缺陷,黑客可以设计程序自动领取他人发送的红包,分分钟领取数百元。目前腾讯已经确认该漏洞,等待处理。

乌云漏洞平台显示,白帽黑客only-guest发现了微信红包的高危漏洞,源于厂商的客户端程序设计缺陷,黑客可以绕过权限,设计程序来随意领取红包。

该白帽黑客截图显示自己一分钟内领取了200多元红包,并在漏洞描述中玩笑称,“发家致富奔小康,日薪百万不是梦,估计写成程序一天几百万不是问题!”。

微信红包功能自推出以来,受到用户欢迎,在节假日期间形成多个使用高峰。而该高危漏洞的发布,显示该功能具有设计缺陷,发放和领取红包的用户存在遭受财务损失的可能性。

目前,这一漏洞细节已经通知厂商,等待处理。腾讯方面回复:“这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。”

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1