一 : 笑喷:赶集网出漏洞 当当员工中枪

http://www.wooyun.org/bugs/wooyun-2015-095427赶集网出了问题,当当员工咋会中枪呢?且听乌云漏洞报告平台细细分解。

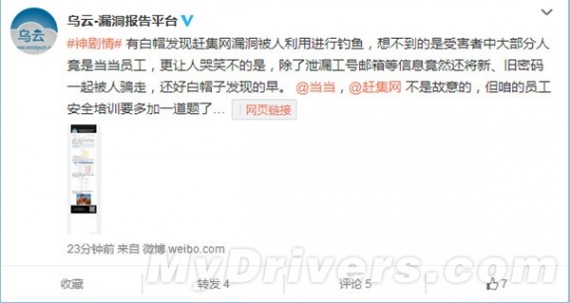

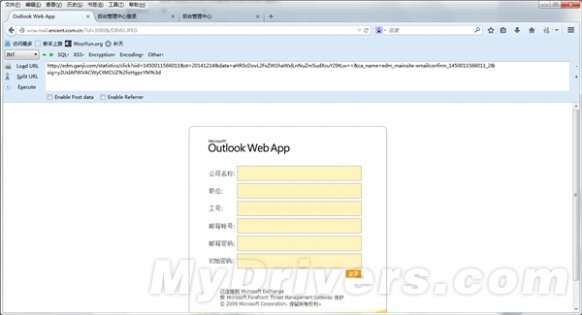

乌云漏洞报告平台曝光的信息显示,赶集网某业务存在URL跳转漏洞,而且已经被利用做钓鱼邮件。

虽然该漏洞的危害等级标注为“低”,但似乎还是有不少人都中枪了,数据显示中招的人大部分似乎都是当当的员工。

目前该漏洞已经通知了赶集网,赶集网则对此回应称正在联系当当网解决此事。

二 : 最新越狱工具曝出漏洞 不过很快将进行更新

现在国内的越狱团队对 iOS 破解的速度是越来越可观,但越狱加速的同时安全性又能否得到保证呢?我们知道设备一旦越狱,系统就会交出更多的权限给用户,或者是第三方的应用。在移动设备上不能谈绝对安全,只能谈相对安全,越狱更是可能会将相对安全的程度进一步降低。

最新发布的 iOS 越狱工具(iOS 8.1.3-iOS 8.4)似乎也存在着这样那样的安全问题,据安全问题反馈平台-乌云漏洞报告平台在进行技术分析后发现,“太极越狱(iOS8.1.3-8.4)”的越狱过程中修改了系统关键 API,导致任意应用都可以获取到 iPhone 最高权限,会对系统稳定性以及数据隐私安全性造成影响。

太极刚刚对此进行了回应:

“在此次越狱工具的开发中,我们对 setreuid 打了一个补丁让 Cydia 可以正常工作。昨日, 乌云平台对该补丁进行了安全提示,就此问题我们一直在与国内外的越狱开发者进行专业探讨。同时,我们也正在与 Saurik (Cydia 作者)沟通,将更新版本。感谢乌云平台的提示,太极越狱在越狱工具的开发中,将一直以用户安全为己任!”

因此想要更稳定和相对安全的越狱工具的话,不妨等待太极团队的更新。

三 : 最新越狱工具曝出漏洞 不过很快将进行更新

威锋网讯,现在国内的越狱团队对 iOS 破解的速度是越来越可观,但越狱加速的同时安全性又能否得到保证呢?我们知道设备一旦越狱,系统就会交出更多的权限给用户,或者是第三方的应用。在移动设备上不能谈绝对安全,只能谈相对安全,越狱更是可能会将相对安全的程度进一步降低。

最新发布的 iOS 越狱工具(iOS 8.1.3-iOS 8.4)似乎也存在着这样那样的安全问题,据安全问题反馈平台-乌云漏洞报告平台在进行技术分析后发现,“太极越狱(iOS8.1.3-8.4)”的越狱过程中修改了系统关键 API,导致任意应用都可以获取到 iPhone 最高权限,会对系统稳定性以及数据隐私安全性造成影响。

太极刚刚对此进行了回应:

“在此次越狱工具的开发中,我们对 setreuid 打了一个补丁让 Cydia 可以正常工作。昨日, 乌云平台对该补丁进行了安全提示,就此问题我们一直在与国内外的越狱开发者进行专业探讨。同时,我们也正在与 Saurik (Cydia 作者)沟通,将更新版本。感谢乌云平台的提示,太极越狱在越狱工具的开发中,将一直以用户安全为己任!”

因此想要更稳定和相对安全的越狱工具的话,不妨等待太极团队的更新。

四 : 黑客可利用“心脏流血”漏洞绕过VPN认证

新浪科技讯 北京时间4月19日上午我消息,研究人员刚刚发现了利用“心脏流血”漏洞的另外一种方式,黑客可以借此成功绕过多步认证措施,以及VPN(虚拟专用网络)的欺诈探测机制。

当OpenSSL的这一重大漏洞上周曝光后,外界对其主要危害的了解仅限于窃取用户名、密码和加密秘钥。但研究人员最近证实,该漏洞还可以用于在广泛使用的OpenVPN以及其他的VPN应用中窃取私钥。

网络安全研究公司Mandiant的研究人员周五表示,“心脏流血”漏洞已经被用于破坏VPN集中器,这种应用通常可以为用户提供一种从外部访问组织内部网络的安全措施。这类设备通常需要在获取访问权限前进行多步认证。除了密码外,还需要其他形式的安全令牌。而“心脏流血”漏洞恰恰可以突破这一机制,黑客在该漏洞公布后不到一天,就研究出了这一进攻措施。

黑客并没有尝试通过密码或加密秘钥来入侵VPN,而是着眼于目标集中器设定的会话令牌,这种集中器有很多都采用了存在漏洞的OpenSSL版本。黑客首先向VPN设备上的HTTPS网络服务器发送畸形的“心跳”请求,由于受到攻击的VPN设备都采用存在漏洞的OpenSSL,因此黑客可以借此获得拥有授权的用户的活跃会话令牌。借助活跃会话令牌,攻击者便可成功劫持多活跃用户会话,并让VPN集中器相信,攻击者已经获得合法授权。

通过对IDS签名和VPN日志的分析,也可以证明此事的真实性。Mandiant则在博客中表示,由于OpenSSL已经深深植根于互联网的各个角落,所以该漏洞的危害极大,目前还无法判断究竟有多少方法可以利用这种漏洞。(鼎宏)

五 : Google网管工具出现重大漏洞

最近ZAC在微博上爆料说:OMG,Google管理员工具此时此刻有重大安全漏洞,知道漏洞的人可以对某些网站几乎为所欲为。我可以把几十个还挺有名的网站从Google中删除... 当然,我不会这么做。漏洞补上以后再发帖说细节。

后来在网上搜了一下,发现是一位资深SEO专家David Naylor发现了这个安全的漏洞,并且打趣的说你现在可以从这些账号看到,你的SEO客户被谁抢走了,或是你抢到谁的客户。

许多网站会将Google的网管工具给许多账号权限,例如将Google Analytics流量统计分析工具以及Google Webmasters Tool网站管理者工具,给予SEO公司或是许多员工都可以查阅或是修改。但是现在出现了这些权限的漏洞,原本可以存取的账号如果被取消权限之后,竟然还是可以读取 ...

尤其现在的Google工具有更强大的功能,例如Disavow Link Tool,或是转址与地区设定,或是可以看到你的关键词表现等等。因此如果这些功能被恶意使用的话,你的网站可能会发生很严重的问题。

David并且紧急通知了Google的Matt Cutts,希望他可以让Google尽快修正这个可怕的安全漏洞。

这个问题可能发生在Google把账号重新verified,也就是重新让旧帐号又再一次取得权限,如下图:

因此就可以看到账号被允许的过程数据,如下图:

不知道为什么会发生重新给予权限的夸张问题,会不会也是Google的离职员工搞出来的呢? 这次发生这个问题,有点让人担心Google的安全控管是否出了问题。

据Google官方人员解释,这个漏洞仅出现在部分帐号中,已经被修复,不管这个Google工具漏洞是否已经修正,你应该定期的去看看,到底你的SEO工具有哪些人有权限,建议定期的更改密码,以防止旧的SEO公司或是离职员工还经常回来偷窥你的帐号。

除非注明,文章均为卢松松原创,欢迎转载!转载请注明本文地址,谢谢。

本文地址:

本文标题:心脏出血漏洞利用工具-笑喷:赶集网出漏洞 当当员工中枪61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1