一 : CC攻击与DDOS的区别

代码层的防御需要从点点滴滴做起,一个脚本代码的错误,可能带来的是整个站的影响,甚至是整个服务器的影响,慎之!

二 : PHP DDOS攻击的处理办法

编外:红黑联盟旗下的idc服务器群中,其中有一台里面的客户网站不安全,致使被传入php版ddos程序,一直往外发包攻击,占用了服务器带宽,可能有很多网站或者idc商会遇到这个问题,发本文上来,或许能让大家轻松些

正文:

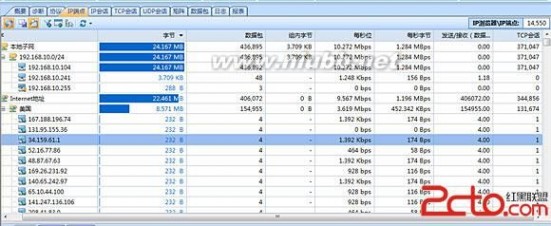

这两天朋友的windows 2003服务器一直出现故障,表现方式为带宽全部占完!所占带宽也挺奇怪,一般的DDOS攻击,都是被攻击,流量应该是流入,而他是的流出;最终吧经过另外的朋友一说,才知道是最近很流行的PHP-DDOS攻击。

php ddos带宽占用图

表现症状:一打开IIS,服务器的带宽马上彪满,刚好与被DDOS攻击相反,DDOS是不断接收到大量的数据包;

解决办法:

1、服务-停止IIS

2、在c:\windows\php.ini里设置

disable_functions =gzinflate,passthru,exec,system,chroot,scandir,chgrp,chown,shell_exec,proc_open,proc_get_status,ini_alter,ini_alter,ini_restore,dl,pfsockopen,openlog,syslog,readlink,symlink,popepassthru,stream_socket_server,fsocket,fsockopen

3、在c:\windows\php.ini里设其值为Off

allow_url_fopen = Off

4、检查extension=php_sockets.dll前面一定要有;

;extension=php_sockets.dll

好了,现在可以重启IIS了;

另外,对于没加密的php攻击代码,还可以用以下办法处理:

在IP策略,或防火墙中,禁止所有udp向外发送

将以下文本复制到记事本,另存为 banudp.bat 或任意名,双击运行即可

REM 添加安全策略,名称

netsh ipsec static add policy name=我的安全策略

REM 添加 IP筛选器列表

netsh ipsec static add filterlist name=允许列表

netsh ipsec static add filterlist name=拒绝列表

REM 添加筛选器到IP筛选器列表(允许上网)

netsh ipsec static add filter filterlist=允许列表 srcaddr=me dstaddr=any description=dns访问 protocol=udp mirrored=yes dstport=53

REM 添加筛选器到IP筛选器列表(不让别人访问)

netsh ipsec static add filter filterlist=拒绝列表 srcaddr=any dstaddr=me description=别人到我任何访问 protocol=udp mirrored=yes

REM 添加筛选器操作

netsh ipsec static add filteraction name=可以 action=permit

netsh ipsec static add filteraction name=不可以 action=block

REM 创建一个链接指定 IPSec 策略、筛选器列表和筛选器操作的规则(加入规则到我的安全策略)

netsh ipsec static add rule name=允许规则 policy=我的安全策略 filterlist=允许列表 filteraction=可以

netsh ipsec static add rule name=拒绝规则 policy=我的安全策略 filterlist=拒绝列表 filteraction=不可以

REM 激活我的安全策略

netsh ipsec static set policy name=我的安全策略 assign=y

也可使用下面这个补丁程序,下载地址是:http://up.2cto.com/2011/0720/20110720095122690.rar

解压后双击”udp.bat”即可自动创建安全规则。

若要核实安全规则是否创建成功,您可点击开始-程序-管理工具-本地安全策略-IP安全策略,若存在“DropUDP”则表明安全策略创建成功, 若您是Linux主机,请使用iptables自行创建相关规则。

查找此类木马源地址的办法:

机器进C盘 C:\WINDOWS\system32\LogFiles\HTTPERR 打开最新的日志 然后搜索 port 如果能搜索到访问记录 那就可以找到是哪个站中了木马对外发包.

查找此类木马源地址的办法

扩展:ddos攻击解决办法 / phpddos攻击器 / php ddos攻击

三 : DDOS攻击分析方法与分析

DDOS 概论(www.61k.com)

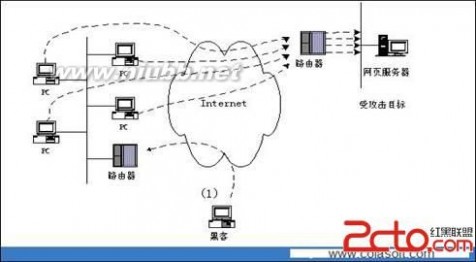

DDOS 英语全名为Distributed Denial of Service 分布式拒绝攻击。是现在网络攻击中最经常使用也是最难以防御的一种网络攻击。其攻击原理与传统的DOS相似,都是利用合理的服务请求来占用过多的服务资源,从而使合法的用户无法得到服务响应。DDOS是传统的DOS的“增强版”。由传统的单台PC的攻击扩展为大量的PC(一般是黑客占领的傀儡机,也就是“肉鸡”)集群的攻击。其攻击效果和规模是传统的DOS所无法相比的,下图为DDOS攻击的示意图:

如上图:黑客控制者一般会通过“跳板”即图中的2 控制傀儡机来发送自己的攻击指令,而傀儡机接受到攻击指令以后会向受害者发起潮水般的攻击。淹没正常的服务请求,造成正常的服务无法进行。

DDOS种类

DDOS的攻击方法很多,大体上可以分为三大类:

主要以消耗系统资源为主的攻击

这种代表者为 syn flood 和模拟正常用户访问请求反复查询数据库等大量消耗系统资源的攻击。消耗系统资源的攻击不需要很大的流量就能取得不错的攻击效果。例如SYN flood ,windows2000 系统当物理内存是4g的时候 核心内存只有不到300M,系统所有核心模块都要使用核心内存所以能给半连接队列用的核心内存非常少。Windows 2003 ??习沧扒榭鱿拢琖EB SERVER的80端口每秒钟接收5000个SYN数据包一分钟后网站就打不开了。标准SYN数据??4字节 5000个等于 5000*64 *8(换算成bit)/1024=2500K也就是 2.5M带宽 ,如此小的带宽就可以让服务器的端口瘫痪,由于攻击包的源IP是伪造的很难追查到攻击源,,所以这种攻击非常多。

消耗网络资源的攻击

代表者有UDP flood ,ICMP flood ,smurf等。此类攻击主要是通过大量的伪造数据包,来淹没正常的数据请求,实现拒绝服务。此类攻击的数据包多为大包,而且伪造现象明显。值得指出的是 UDP flood 即可以消耗网络资源又能造成攻击主机的系统资源耗尽,这个和UDP的设计原理有关。当被攻击主机收到对自己没有开放UDP端口的请求的时候,会回送ICMP 端口不可达的信息,当大量的请求来临时,回送ICMP信息所消耗的资源越来越大,最好导致系统没有资源分配给正常的请求。

针对系统或者网络设备自身的bug 的攻击

代表者有比较有名的ping of death,land-based 和teardrop等。这类攻击大多设计精巧,利用系统自身的漏洞造成服务器或网络设备宕机或重启,从而无法提供正常的服务,此类攻击在现实中已经很少见到。

DDOS攻击分析

DDOS攻击造成的现实是比较明显的,例如网络带宽被大量的消耗,网络利用率接近100%,服务器的CPU和内存消耗很大,正常的服务响应很慢或完全无响应等。当客户遇到这种现象的时候第一个反应就是:我被攻击了。但究竟是什么攻击?怎么采取措施?我们建议采用抓包分析的方式来了解和分析。

使用抓包分析能够比较直观和准确的反应网络现状,了解攻击行为和方式。只有在对攻击有很清楚的认识后,我们才能采取有针对性的防御,这样的防御才是积极有效的。

这里我们使用几种比较常见的DDOS攻击来分析

SYN flood。

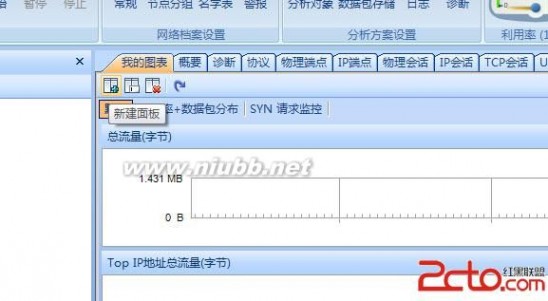

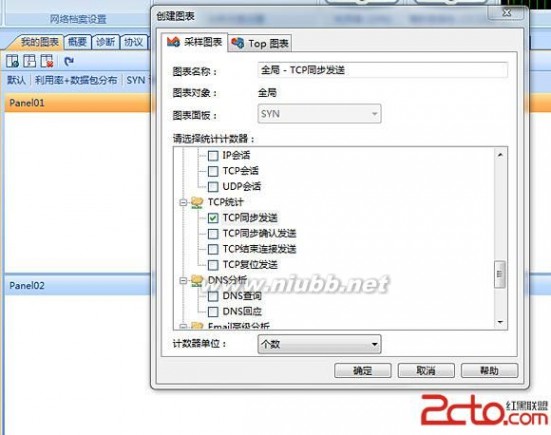

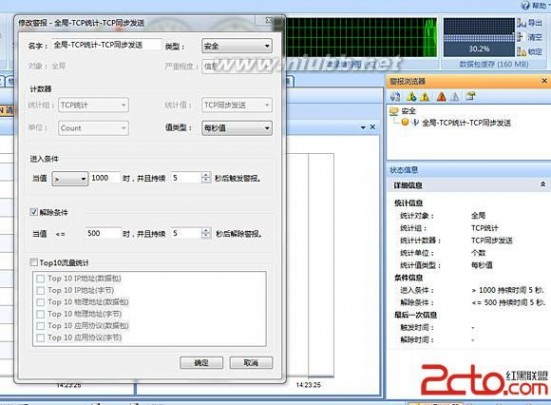

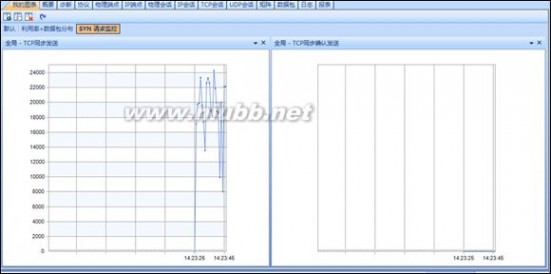

具体原理不再阐述,SYN Flood 攻击是一项比较容易实现 而且是比较难以防御的攻击。分析此种攻击前,我们先利用科来强大的图表自定义功能来设定自己的TCP参数,我指定了两个TCP请求监控表,如图:点击“我的图表”右上角的“新建面板”

扩展:ddos攻击分析 / ddos攻击方法 / ddos攻击检测方法

UDP flood

UDP Flood 是一种混合攻击,即能快速的消耗网络带宽,也可以消耗系统资源。

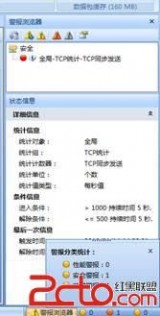

分析UDP flood 攻击之前我们可以利用图表功能设置对UDP会话的监控,如图:

我们做好设置后,将UDP flood 数据包导入,进行分析。

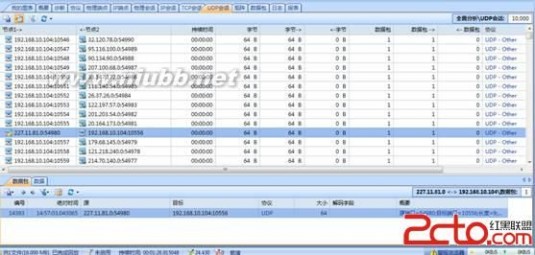

首先我们在图表视图中看到UDP 会话的情况如图:

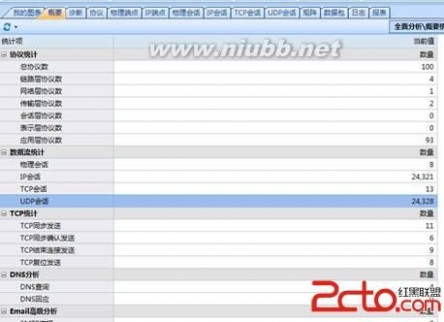

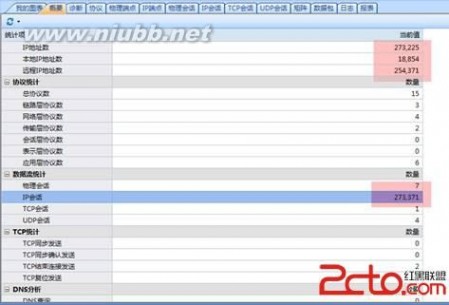

UDP 每秒钟会话数超过300,峰值能到480个,而服务器并未提供UDP服务。统计视图也可以看到UDP 会话数在40秒内就产生了24328个UDP会话,如图:

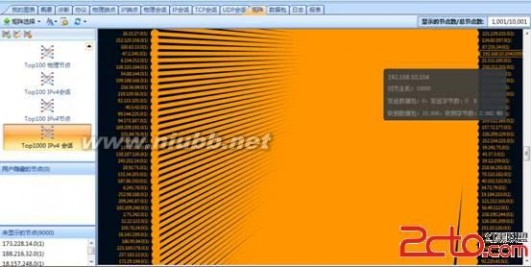

查看UDP 会话我们发现,大量的互联网随机IP 在向192.168.10.104的不同UDP端口进行访问。如图:

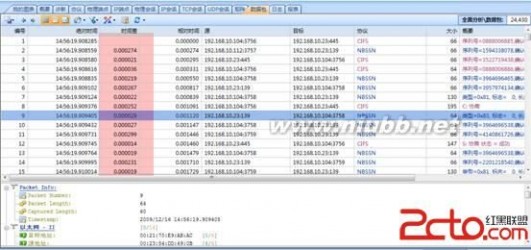

在数据包视图中我们可以看到 时间间隔很短的时间内发送大量的UDP 数据包。如图:

针对UDP flood 的攻击防护可以从以下几点来做:

增大网络带宽和服务器性能

路由器和防火墙设置UDP会话限制。

利用SP的一些类似源地址过滤手段来丢弃没有回传路由的UDP请求。

ICMP flood

ICMP flood 攻击主机发起大量的ICMP echo 来堵塞网络,淹没正常服务请求的一种攻击,主要是针对网络带宽进行攻击。

这种DDOS的特征比较明显,通过抓取攻击数据包可以很直观的了解其攻击现象,如图:首先我们可以看到概要视图中的IP会话数很多,远远超出TCP和UDP会话。

Smurf 攻击

Smurf 攻击是一种设计很巧妙的DOS攻击,利用一些网络设备的配置或本身的一些漏洞进行杠杆式的DOS攻击,1台发起者就能产生数倍的流量,相当于流量放大器。攻击原理如下图:

该攻击向一个子网的广播地址发一个带有特定请求(如ICMP回应请求)的包,并且将源地址伪装成想要攻击的主机地址。子网上所有主机都回应广播包请求而向被攻击主机发包,使该主机受到攻击。子网内有多少台主机,流量就会被扩大几倍。

Smurf攻击中最明显的也是 ICMP 协议占了网络流量很大比例,而且源地址是多是子网IP。Smurf攻击防范也很简单,在子网路由器上面关闭对广播地址的ICMP转发。

扩展:ddos攻击分析 / ddos攻击方法 / ddos攻击检测方法

本文标题:ddos攻击-CC攻击与DDOS的区别61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1