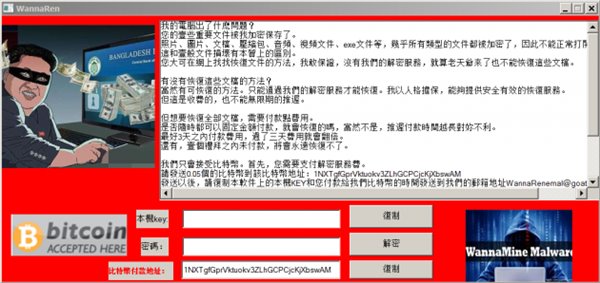

2020年4月7日,360CERT监测发现网络上出现一款新型勒索病毒wannaRen,该勒索病毒会加密windows系统中几乎所有的文件,并且以.WannaRen作为后缀。360CERT该事件评定:危险等级为高危,影响面为广泛。在运行该勒索病毒后会弹出如下界面:

经360安全大脑分析确认,“WannaRen”勒索病毒的作者正是此前借“永恒之蓝”漏洞祸乱网络的“Shadow Brokers”组织。从三年前Wannacry席卷全球,至少30万用户中招,勒索病毒的威力可见一斑。今天就由翼火蛇带你来盘点那些年让人谈之色变的勒索病毒。

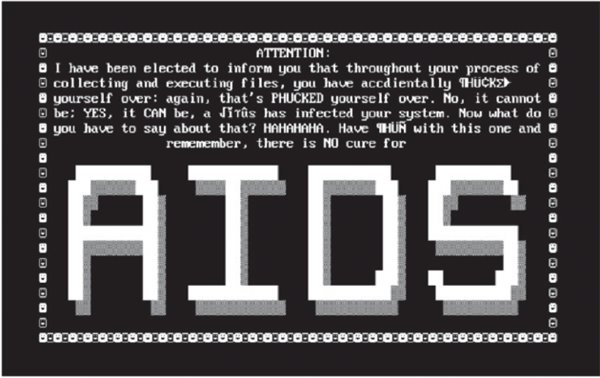

一、1989年“AIDS”trojan病毒

这是最早的已知的勒索病毒,由Joseph Popp制作。该病毒的实体数据会宣称受害者的某个软件已经结束了授权使用,并且加密磁盘上的文件,要求缴出189美元的费用给PC Cyborg Corporation以解除锁定。

事实上,Popp是一名进化生物学家,是哈佛大学的人类学专家,实际上是“飞行医生”的合作者,非洲医学研究基金会(AMREF)的分支机构以及世界卫生组织在肯尼亚的顾问,他在那里组织了新的全球艾滋病规划会议。在被英国警方逮捕后,尽管被指控十一项勒索罪并且显然与AIDS木马有关,但Popp为自己辩护,称向PC Cyborg Corporation的资金将用于AIDS研究。

在国际卫生组织国际艾滋病大会上,Popp将两万张受感染的软盘分发给与会者,它替换了AUTOEXEC.BAT文件,该文件随后被AIDS用来计算计算机启动的次数。一旦启动次数达到90,艾滋病就会隐藏目录并加密驱动器C:上所有文件的名称(使系统无法使用),这时要求用户“续订许可证”并联系PC Cyborg Corporation进行付款。在随后的几年里,这一病毒被破解,这一病毒的加密密钥被存储在其源代码中,但“AIDS”trojan病毒开创了随后三十年的勒索病毒的先河。

二、2006年GPcode勒索病毒

2005年5月开始,勒索病毒开始更加猖獗,相较于之前的勒索病毒,GPcode运用RSA非对称加密算法,并且加长密码长度,极大的提高了病毒的强度。

一旦安装在计算机上,特洛伊木马程序将创建两个注册表项:一个用于确保在每次系统启动时都运行该注册表项,另一个用于监视受感染计算机中木马程序的进程,并计算已被分析的文件数。恶意代码。一旦运行,木马便开始执行其任务,即使用数字加密密钥对在计算机驱动器上找到的所有文件进行扩展,并以其代码中列出的扩展名对文件进行加密。这些扩展名包括.doc,.html,.jpg,.xls,.zip和.rar。勒索已完成,木马程序在每个目录中放置了一个文本文件,并向受害者提供了处理方法的说明。提供了一个电子邮件地址,用户在向电子黄金或Liberty Reserve帐户支付了100-200美元的赎金后,可以通过该电子邮件地址请求释放其文件。

GPcode自出现起,就不断衍生出各种变种,例如在2008年6月,发现了该病毒的新变种Gpcode.AK。该变种使用了1024位的RSA公钥,在不使用分布式计算的情况下,破解该密钥对单一电脑来说是不可能的。

三、2013年9月 Cryptolocker病毒

Cryptolocker勒索病毒是勒索病毒发展史上里程碑式的病毒,该病毒是第一个使用比特币作为支付方式的勒索病毒,也是第一款通过受感染网站下载或者发送给商务人士的电子邮件附件形式感染用户的勒索病毒。CryptoLocker会伪装成一个合法的电子邮件附件或.exe格式文件;如果被活化,该恶意软件就会使用RSA公钥加密与AES秘钥的形式,加密本地与内部网的特定类型文件;而私人密钥则把持在恶意软件所控制的服务器上。该蠕虫会显示一则消息,表示如果在规定的期限进行付款(经由比特币或其他储值管道),就能够解密这些文件,否则私人密钥将会被销毁,再也不能打开这些文件。

Cryptolocker造成了前所未有的影响和损失,仅2013年12月15日至18日间,Cryptolocker就利用比特币从受害者身上汲取了2700万美元的巨款,在这一病毒出现之后的很长一段时间里,大多数研究者认为,除了在感染病毒前做好备份,几乎没有有效的方式来解密被感染的文件。此外,这一病毒也在之后衍生出很多的变种,包括很多其实与Cryptolocker无关的勒索病毒,如CryptoWall及Cryptolocker2.0,都打着其变种病毒的旗号来扩大自己的影响力。

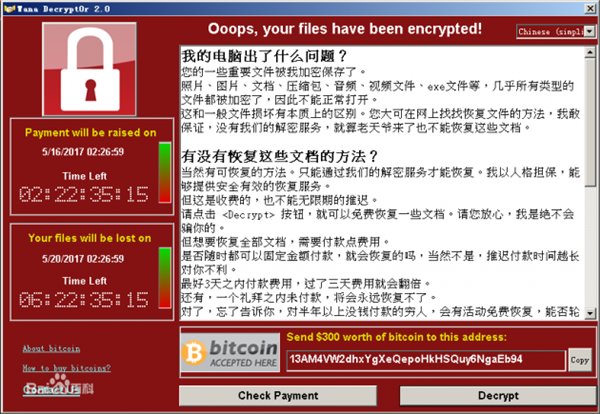

四、2017年Wannacry病毒

勒索病毒是自熊猫烧香以来影响力最大的病毒之一。WannaCry勒索病毒全球大爆发,至少150个国家、30万名用户中招,造成损失达80亿美元,已经影响到金融,能源,医疗等众多行业,造成严重的危机管理问题。中国部分Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定加密。部分大型企业的应用系统和数据库文件被加密后,无法正常工作,影响巨大。

Wanncry勒索病毒分为蠕虫病毒部分和勒索病毒部分,蠕虫部分及勒索病毒部分,前者用于传播和释放病毒,后者攻击用户加密文件。

Wannacry勒索病毒最初是利用美国国家安全局的泄露的windows系统漏洞利用工具“永恒之蓝”来对计算机形成攻击,随后,又出现了利用DoublePulsar后门(美国国家安全局泄露的另一个windows漏洞),在几天时间内感染该后门的计算机就达到有几十万台,数字每天还在呈指数增长。2017年5月12日,WannaCry在国际互联网开始广泛传播,感染了全球很多运行Windows系统的设备。该病毒进入目标主机之后,就会对主机硬盘和存储设备中许多格式的文件进行加密,然后再利用网络文件共享系统的漏洞,传播到任意的其他联网的主机,而处于同一局域网的相邻主机也会被感染。

被该勒索软件入侵后,用户主机系统内的照片、图片、文档、音频、视频等几乎所有类型的文件都将被加密,加密文件的后缀名被统一修改为.WNCRY,并会在桌面弹出勒索对话框,要求受害者支付价值数百美元的比特币到攻击者的比特币钱包。

事实上,Wannacry病毒是在2017年4-5月份开始流行,而早在3月14日,微软就推送了更新,封堵了这个漏洞。与此同时,微软也通告用户,不要再使用老旧的第一代服务器消息块,应该以最新的第三代服务器消息块取而代之。但悲哀的是,大多数windows用户都没有及时更新,而被病毒感染。

此程序大规模感染包括西班牙电信在内的许多西班牙公司、英国国民保健署、联邦快递和德国铁路股份公司。据报道,至少有99个国家的其他目标在同一时间遭到WanaCrypt0r 2.0的攻击。俄罗斯联邦内务部、俄罗斯联邦紧急情况部和俄罗斯电信公司MegaFon共有超过1000台计算机受到感染。于中国的感染甚至波及到公安机关使用的内网,国家互联网应急中心亦发布通报。

五、防护建议

根据勒索病毒的特点可以判断,其变种通常可以隐藏特征,但却无法隐藏其关键行为,经过翼火蛇安全总结,勒索病毒在运行的过程中的行为主要包含以下几个方面:

1、通过脚本文件进行Http请求;

2、通过脚本文件下载文件;

3、读取远程服务器文件;

4、收集计算机信息;

5、遍历文件;

6、调用加密算法库。

为防止用户感染该类病毒,我们建议,可以从安全技术和安全管理两方面入手:

1、不要打开陌生人或来历不明的邮件,防止通过邮件附件的攻击;

2、尽量不要点击office宏运行提示,避免来自office组件的病毒感染;

3、需要的软件从正规(官网)途径下载,不要双击打开.js、.vbs等后缀名文件;

4、升级到最新的防病毒等安全特征库;

5、升级防病毒软件到最新的防病毒库,阻止已存在的病毒样本攻击;

6、定期异地备份计算机中重要的数据和文件,万一中病毒可以进行恢复。

总的来说,避免运行不明来历的软件,及时更新系统补丁,以及做好重要文件的备份工作,是防范勒索病毒的最为重要的原则。除此以外,更重要的是,企业可以通过提前的渗透测试来避免勒索病毒,从而减少企业面临的损失和风险。了解更多关于渗透测试的东西,请前往翼火蛇安全官网。

版权声明:本文内容由网友上传(或整理自网络),原作者已无法考证,版权归原作者所有。61k阅读网免费发布仅供学习参考,其观点不代表本站立场。

本文标题:翼火蛇安全:内网渗透对企业安全至关重要61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1