一 : ubuntu获得root权限

1: 打开命令终端二 : Linux内核爆高危漏洞 一个命令又可以获得root权限

Linux内核漏洞最近几乎是一月一爆,在8月15号才爆了一个几乎通杀所有版本所有内核所有架构的内核漏洞;今天在学生返校的大喜日子里,竟然又爆了一个,通杀内核2.6 《 2.6.19的所有32位Linux,算是google security team给祖国学生的礼物吧。

就现在的情况看,RedHat暂时还没发布官方补丁,貌似也没有什么临时修复方案,系统管理员唯一能做的就是等待再等待。

我想Linux内核的开发团队需要考虑引入微软的SDL安全开发生命周期以增强Linux内核的安全性,否则用户用着真是提心吊胆。

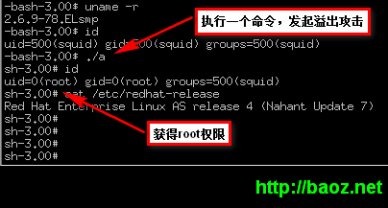

下面展示一下这个漏洞的威力:

别说我是标题党,的确是一个命令就可以获得root权限吧,在32位的RHEL4里基本上是百发百中,永不落空。

包子将密切关注RedHat、Debian、Ubuntu、Gentoo等主流发行版针对此漏洞的动向,出于对用户的保护,如果您需要了解和跟踪漏洞的细节,漏洞的重现方式和重现经验,敬请关注 http://baoz.net/linux-localroot-no-patch-again/ 以获取最新资讯

暂时解决方案

不要开普通用户的权限,即使是普通用户也会存在内存溢出的。

web服务器最好不要开放CGI执行权限,禁止用户FTP登陆权限。

三 : 毫秒级攻破Safari并获得MacOS Root权限,腾讯安全再创纪录

北京时间 3 月 17 日凌晨,“黑客世界杯”Pwn2Own 2017 进入第二比赛日赛程,腾讯安全战队继昨日以总积分 16 分的成绩获得积分榜首日冠军后,在第二比赛日连续攻破 5 个项目再获 55 积分。截止到目前,腾讯战队两日累计总积分 71 分,在少赛一天的情况下,提前锁定总积分总冠军!其中曾斩获Pwn2Own历史上首个也是目前唯一一个“Master of Pwn(破解大师)”的腾讯安全Sniper战队单队积分已经达到 47 分。

(当前总积分排行榜)

值得一提的是,此次代表中国出征的腾讯安全战队,除了斩获Pwn2Own首个“Master of Pwn”的腾讯安全Sniper战队成员外,主力队员很多来自于“腾讯eee战队”。这支年轻的队伍由来自腾讯安全各部门技术人才组成,并由腾讯安全科恩实验室掌门人吴石担任导师,是腾讯安全联合实验室孵化培养的中国新一代网络安全人才计划的典型代表,年初曾在SECCON CTF 2016 总决赛上击败了去年DEF CON CTF大赛冠军美国PPP战队。

五项满分,腾讯安全战队 71 积分稳坐积分榜冠军宝座

(腾讯安全Sniper战队攻破Adobe Flash)

首日积分榜冠军腾讯安全战队在Pwn2Own 2017 第二日的比赛中首战告捷。由腾讯安全联合实验室和电脑管家攻防小组组成的腾讯安全Sniper战队继昨日完美攻破Adobe Reader后,今日再次以 3 秒成功“碾轧”Adobe Flash,成功破解并获得系统权限,获得次日首个 12 分项目。据悉,去年,腾讯安全战队也曾攻破Adobe Flash,创造了Pwn2Own史上最短时攻破的新纪录。

随着当日比赛的持续升温,腾讯安全Lance战队在 1 秒内攻破微软Edge浏览器,获得目前为止单项最高满分 14 分,再次刷新单项最高分纪录。腾讯安全战队不惧再度提升的赛事难度,继昨日后再次展现出冠军级的表现。据了解,该项目也是本次比赛中难度系数较高的项目之一。

(腾讯安全Lance团队攻破微软Edge浏览器)

在接下来的safari项目挑战中,腾讯安全Sniper战队再度脱颖而出,更是以毫秒级速度完成了攻破挑战,并获取了MacOS Root权限,单项获得 11 积分,再次创造Pwn2Own大赛新纪录。

截止到今日比赛结束全部结束,腾讯安全战队成功攻破Adobe Flash、微软Edge浏览器、微软Windows、Apple Safari等 5 个项目,累计获得总积分 71 分,再度刷新排行榜,占据Pwn20wn 2017 积分榜冠军的位置。腾讯安全战队能够在Pwn2Own比赛中发挥出色,持续展现出自身强大的实力,正是腾讯安全联合实验室在中国安全人才培养上的收获。

中国黑客新生力登台国际赛场 人才孵化铸造强大实力

本次组建腾讯安全Ether战队的玄武实验室的负责人TK教主,于旸曾表示:目前漏洞防御已经从早期的单点发展到 “全时对抗”时代,从设计时、到开发时、到编译时、到运行时,每一时都有相应的技术体系和方法去保障。他以业界合作举例,微软与上游是英特尔,下游以Adobe为代表的开展业界合作,联合防御漏洞。于旸表示,既然出现多维攻击,漏洞也应采取“多维协同”方式防御。因此,行业需要在展开安全社区建设的同时,不断借助Pwn2Own、GeekPwn、DEF CON CTF等行业顶级赛事,增强安全人才能力和,培养和挖掘更多的安全人才。

据悉,本次参赛的主力队员很多来自于腾讯安全新成立的一支CTF战队“腾讯eee战队”,这支年轻的队伍由来自腾讯安全各部门技术人才组成,并由腾讯安全科恩实验室掌门人吴石担任导师,是腾讯安全联合实验室孵化培养的中国新一代网络安全人才计划的典型代表。这支战队年初曾在SECCON CTF2016 总决赛上击败了去年DEF CON CTF大赛冠军美国PPP战队。

腾讯eee战队也是腾讯信息安全争霸赛TCTF的重要参与组织方。TCTF是由腾讯安全投资、腾讯安全联合实验室发起的中国专业信息安全赛事平台,也是拥有DEF CON中国唯一外卡赛资格的赛事平台,TCTF 作为高水平的黑客大赛不仅是腾讯对于安全大赛的一次尝试,也是作为互联网巨头,对安全人才价值的一次肯定。

建首个安全实验室矩阵 腾讯展现全球竞争力

据悉,今日的比赛中仅用 3 秒就攻破了Adobe Flash项目的腾讯安全Sniper战队成员表示:作为安全研究人员,各个产品、系统的漏洞一直是他们的重点研究对象,通过进行漏洞研究和挖掘,既能够帮助厂商提升产品安全性,同时还增长自身实力、经验,从而更好输出技术成果,降低用户损失,保障用户网络安全。

腾讯安全移动安全实验室自建立以来就注重移动设备漏洞发现和防御体系,至今已发现上百个高危漏洞,覆盖数十亿用户,缓解 1000 亿用户账号和资金安全问题。 2015 年 10 月 16 日,腾讯安全玄武实验室获得联想集团公开致谢,感谢腾讯实验室提交的Think系列产品四大漏洞帮助帮助联想守护了亿万用户的安全。去年 9 月,腾讯安全科恩实验室就曾向特斯拉公司提交了一个漏洞,利用该漏洞实验室成员全球首次以远程无物理接触的方式成功入侵了特斯拉汽车。腾讯安全科恩实验室凭借此举获得特斯拉官方网站的公开致谢,同时也成为本年度唯一一支上榜“特斯拉安全研究员名人堂”的团队。去年 11 月,微软安全公告称腾讯安全联合实验室当月漏洞提交数量达到第一。

目前腾讯安全联合实验室在成为腾讯安全技术保障和升级利器,提升行业安全水平的重要力量的同时,也将不遗余力向产业链能力输出安全技术能力。时时刻刻为人们日常网络信息安全保驾护航。

声明:本文仅为传递更多网络信息,不代表61阅读观点和意见,仅供参考了解,更不能作为投资使用依据。

广告四 : 中兴U960S获得ROOT权限的方法

中兴U960S获得ROOT权限的方法

告示;我看到回复帖子的情况.有成功.有失败.失败的一般情况是.没有按照步骤操作.请仔细按照步骤

转自;搂着猫睡的老鼠

工具准备:

中兴U960S线刷工具,线刷包,ROOT补丁包(帖子后面有下载地址)

1、

下载U960S官方最新版本的升级包,解压后得到一个名为“update”的压缩文件。可以根据自己的需要精简压缩包里面/system/app里面的apk文件,也可以不精简,等刷机完成后再删除

2、

压缩包精简完毕后,把ROOT补丁包里的su文件添加到updata.zip压缩包里的systembin文件夹下;Superuser.apk和SuperuserElite.apk这两个文件添加在systemapp文件夹;updater-script放在

META-INFcomgoogleandroid里,直接替换掉原来的同名文件。 刷机阶段:

第一步先进行线刷,第二步进行卡刷

1、

线刷---用中兴U960S线刷工具和线刷包进行第一遍刷机(因为官方的升级程序不支持被修改过后卡刷包,先线刷XX了Recovery才能刷自己做的包)。刷机方法详见中兴U960S线刷工具内的《U960s售后多路软件操作说明》。刷机完成后需要把手机打开确认刷机成功,然后才能进入卡刷程序

2、

卡刷—把已经精简好的updata.zip文件拷到手机的SD卡根目录下关闭手机。然后同时按住手机的音量--键和电源键开机,出现刷机屏幕--选择升级(音量键--、+为方向选择,电源键为确认)。升级完成后需要关机,把电池取下来重新装上后再开机。

3、

刷机完成后,要进行简单的设置。具体是打开“设置-显示”,在手机没有被任何遮挡的情况下,点击“传感器校准”直至出现“执行成功”提示。

至此,ROOT已执行完毕,剩下的工作是把自已不需要的那些定制拉圾软件删掉就成了。此方法理论上可以适用于中兴U960S后续的所有升级包的ROOT

http://115.com/file/dpzqxg42#Download

中兴U960SROOT工具和教程.rar

(内有ROOT补丁,U960s SD卡升级包(2012.03.06官方版,不放心的话可以自行到中兴官方网站下载最新的升级包),中兴U960S刷机工具)

看到有些朋友说获得了ROOT权限,但无法删掉拉圾软件,应是没有合适系统清理软件所致,现上传一个让大家试试,喜欢用的请下

中兴U960SROOT工具和教程.rar

[ 本帖最后由 奋斗进取 于 2012-4-23 21:14 编辑 ]

五 : ubuntu打开终端以及获得root权限

ubuntu在我的眼里其实就是用来做桌面的,但是在很多国外的服务器上经常看到ubuntu的身影。有的老外就感觉ubuntu做服务器好,虽不知道原因,但是可能是受到文化的差异吧。今天果断装了下ubuntu12.04,进入系统之后,那绚丽的画面让我不知所措,这东西就是用来给人看的,一点也不像服务器本身那种憨厚老实的性格特点。

下面就来说说,这ubuntu如何打开终端。

操起ctrl+alt+t(www.61k.com],弹框了吧。。。

话说,这压根不是root权限呀,用惯了root那种至高无上的权利之后,我知道,你肯定也会喜欢上他的,继续得到root权限

执行命令su passwd root

Enter new UNIX password: (在这输入你的密码,也就是当前用户的密码)

Retype new UNIX password: (确定你输入的密码)

passwd: password updated successfully

OK,到这里,你的root密码已经完成修改

执行su - root

输入上面刚才设定的密码之后,就root了。

看到这里本文就该结束了,但是细心的小伙伴们是不是看出点什么东西,root的密码就这么轻易的被修改了,那接下来,是不是该上菜了呀?

有的人说,可是我们并不知道普通用户的密码呀,别着急,如果你有浏览目录的权限,并且能够查看文本的权限,那么你仔细的在硬盘里找找,有没有管理员为了方便自己为自己写了一个管理服务器的脚本呢,通常这些脚本里面会记录一些敏感信息的,相信我,你会有所收获的。有的时候数据库的连接密码也在哦。

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1