一 : 勒索病毒再度来袭 网络安全凸显国家战力

A5创业项目春季招商 好项目招代理无忧

一个月前,Wannacry的突然来袭,让全球互联网都陷入了一场近在眼前的“网络战争”。尽管早有网络安全专家的预警,但Wannacry还是给不少人造成了不可挽回的损失。然而,一波未平,一波又起。6月27日,据国外媒体爆料,新一轮勒索病毒Petya再度来袭。从27日晚间开始,Petya从乌克兰、俄罗斯开始,一路肆虐至印度、西班牙、法国、英国、丹麦以及欧洲的其他国家,传播范围之广,传播速度之快,让人不禁咋舌。

而在这一次的病毒攻击中,各国的政府、银行、电力系统、通讯系统以及企业成为了黑客的主要攻击目标。据报道称,在病毒感染最为严重的乌克兰,政府部门已经无法正常使用电脑,就连副总理罗岑科·帕夫洛的电脑也未能幸免。而总部位于伦敦的世界最大广告公司WPP,已经遭受了来自黑客的两轮攻击,运营网络系统几近瘫痪。

新病毒来势凶猛,Petya为何危害更甚?

据媒体报道,感染了Petya的电脑将会自动重启,然后跳转至黑客的勒索声明界面。这不禁让人想起了之前的Wannacry。的确,Petya同样利用了微软系统中的Windows SMBv1漏洞对用户电脑进行感染,然后通过蠕虫传播的形式进行不断的复制和扩大。但相比Wannacry,Petya病毒显然在攻击方式以及感染速度上显得“进步”得多。

首先在传播方式上,虽然Petya利用的系统漏洞与Wannacry一致,但Petya选择更为隐蔽的内网传播。当处于内网中的一台电脑受到感染后,病毒将枚举内网中的电脑,并通过管理员共享的方式在内网进行自动渗透,完全具备了自动攻击的特性。所以,即使用户电脑打齐了补丁,仍有感染的风险。而这一传播特性,使Petya的感染速度明显快于Wannacry。据国外机构发布的消息,Petya每10分钟就能感染5000余台电脑,因此在不到24小时内,致使整个欧洲大面积“沦陷”。

其次在病毒感染的技术原理上,Petya显然比Wannacry做的更“绝”。Petya在入侵用户电脑后,将会加密磁盘主引导记录(MBR),并添加计划任务,导致系统在一段时间后自动关机。当用户重启电脑后,会发现一个由病毒伪装的磁盘扫描界面,而扫描的过程也正是病毒对电脑的加密过程。在加密完成后,用户将彻底无法进入系统,从而自动跳转至黑客预设好的勒索界面。所以,之前的Wannacry病毒在侵入用户电脑后,只是对系统内的文件进行加密,电脑仍可以暂时使用,而Petya则会在重启后对整个电脑系统进行加密。也就是说重装系统这一办法对于Petya来说是行不通的。

最后在勒索源头上,这一次的黑客显然更有经验,在病毒设计上也更细致和完善。之前制作Wannacry的黑客担心病毒扩散无法控制,还人为预设了病毒开关,但Petya毫无任何实验开关。尤其在付款后台方面,至今也未出现任何漏洞。此外,这次Petya的来袭也显得更有针对性。由于政府、企业等单位一般拥有庞大的内网系统,所以成为了Petya传播的最佳“温床”。而且,相比普通大众,政府和企业更具支付能力,也更愿意为电脑内的核心数据“买单”。所以根据比特币交易市场的公开数据显示,Petya爆发最初的一小时,就有10笔赎金打入黑客账户。

一发不可收拾,为何勒索病毒频发?

前有Wannacry,后有Petya,每一次勒索病毒的来袭都显得势不可挡。但这并不是因为这一类勒索病毒有多么先进,相反的是,这种蠕虫病毒的攻击手段早在千禧年之前就已出现。今年爆发的两次病毒勒索事件,只是黑客利用了Windows系统中的隐藏漏洞,使感染方式更具隐蔽性而已,并不属于新型的病毒形态。那么为何这类勒索病毒会选择在2017年集中爆发,并且呈现“一发不可收拾”之势呢?

一、犯罪风险的降低。不难发现,两次病毒的勒索行为都是通过比特币来进行交易。自2009年中本聪提出比特币概念后,直到近两三年比特币这一虚拟货币体系才逐步完善和成熟。在成熟的体系下,比特币可以兑换大多数国家的合法货币。但由于国际法律并未形成具体的监管政策,因此以比特币为载体的非法交易活动屡禁不止。而在病毒勒索过程中,黑客不再承担合法货币的交易风险,所以显得更加“肆无忌惮”。并且,根据比特币行情显示,1比特币目前可以兑换445美元左右,巨大的利益诱惑也驱使着一帮黑客们铤而走险。

二、受害者的纵容。俗话说一个巴掌拍不响。出于对电脑文件和核心数据的保护心理,很多受害者在面对勒索行为时,都选择了对黑客的盲目信任,从而支付了大量赎金。殊不知,这样的行为反而刺激了黑客的获利欲望,让他们认为做这样一件事情是有利可图的。这也是不少安全专家呼吁受害用户千万不要支付赎金的原因。而黑客们拿到钱就解锁的保证无法令人信服,当收到赎金后,黑客并不一定会再“费力”对用户电脑进行解锁,当然在最近的这两次勒索事件中也进一步得到了证实。

三、网络安全意识的缺失。在Wannacry和Petya爆发之前,大众对于勒索病毒的认识来源甚少。所以不少人在使用电脑时,都喜欢“裸奔”,即不安装任何病毒防护软件。尤其是政府部门和企业内部,除了网络管理人员,不少员工毫无防护意识,这就使勒索病毒可以通过电子邮件和可移动存储设备等方式,轻松打开网络缺口,进行大范围的传播和感染。而这一次Petya在内网的肆虐也正印证了这一点。

面对新一代勒索病毒,为何中国“独善其身”?

这一次Petya病毒的爆发,明显更具“地域性”。目前Petya已覆盖至欧洲、美国和南美洲等地区。作为Petya病毒爆发的首个地区,欧洲已成为这次事件的“重灾区”。但令人意外的是,在中国,除了少数感染个例以外,病毒并未呈现大面积扩散的趋势。当然,这并不是黑客大发善心,而是中国在互联网安全方面已拥有强悍的技术储备以及周全的防范应对机制。而作为一直向国家和老百姓提供网络安全技术支撑和防护服务的360公司,显然是功不可没的。

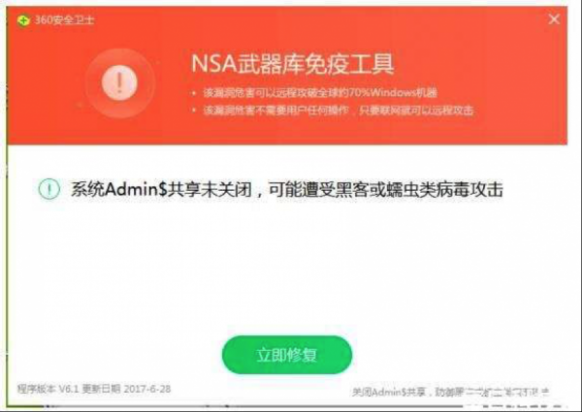

其实早在这次Petya病毒爆发的第一时间,360公司就已连夜组织安全专家对病毒进行技术原理分析,并进行恢复工具的紧急研发,及时为国内外的病毒受害者提供了救援服务。据360首席安全工程师郑文彬介绍,360安全卫士无需更新就可以全面拦截Petya以及其他勒索病毒变种的入侵。用户可使用360安全卫士内部的“系统防黑加固”功能,一键监测关闭“管理员共享”等风险项目,进行有效的病毒防护。据360安全卫士官方微博披露,截止到目前为止,在这次勒索病毒事件中,360用户达到了零感染。

此外,360也主动亮剑,向黑客“宣战”。据悉,360将在全球范围内独家推出“反勒索服务”,承诺其提供的安全服务如果无法对勒索病毒进行防护,将替受害用户支付赎金,并向用户提供免费的保险支持。360此举正是基于对自身产品防护能力的自信,同时也是其作为世界领先的安全企业所具备的社会责任感的完美体现。而对于用户来说,这就意味着选择了360所提供的网络安全服务,在面对病毒攻击时,可以放心的吃下一颗“定心丸”了。

作者简介

杨子超:爱部落轻日记创始人、超声波创始人、TMT自媒体人、连续创业者、天使投资人,10年产品经理经验。曾做过门户、B2C、C2C、导航、社交、FM,周刊等产品。《创业家》黑问社区明星导师,武汉青桐汇、合肥合创汇投资人嘉宾评委,2014ELIFE校园黑马创业大赛北京赛区导师。09年自英国回国后做过云计算、社交网络、大数据等多个创业项目,积累下很多创业经验。作者公众号:杨子超,欢迎大家订阅。

二 : 勒索病毒卷土重来!目标对准安卓机手机用户

5月12号,“勒索病毒”一下子在全球范围内肆虐,感染上这个病毒之后,如果电脑用户不向黑客支付一定的赎金,你电脑中的文件将全部消失。那么,眼下病毒控制的到底如何呢?据悉,目前,国内多家网络公司已经给出为感染勒索病毒的文件进行解密的方案。大多数文件可以通过杀毒软件进行恢复。你觉得这会儿可以松一口气了?且慢!

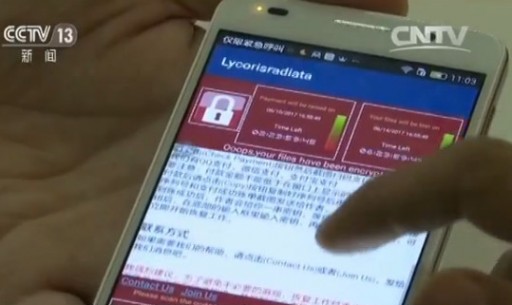

手机中毒后勒索界面

席卷全球的勒索病毒硝烟刚散,近日针对手机安卓系统用户的勒索木马病毒在国内网络出现,这是国内第一款“文件加密型”手机勒索病毒,用户一旦中招,手机内照片等文件将被加密无法打开。

伪装成游戏辅助工具

这款手机勒索病毒伪装成手游《王者荣耀》辅助工具或者“千变语音秀”等软件,通过PC端和手机端的社交平台、游戏群等渠道进行传播扩散。用户手机一旦感染病毒,病毒将加密手机内的照片和下载目录里的文件,并跳出弹窗,声称只有支付赎金才能帮助解密。

网络安全工程师称安卓系统的手机用户一旦感染这种病毒,只需要几分钟木马病毒就会加密手机内的照片等文件,并跳出弹窗,告之用户如果支付赎金就能帮助解密加密的文件。

此前爆发的PC端勒索病毒一旦中招就难以破解密码,不过手机端勒索病毒,受到手机硬件环境限制,还无法做到高强度密码,针对这次手机勒索病毒,已经有网络安全企业提供了破解密码版本。

手机安全专家提醒广大用户,不要轻信软件诱惑而下载,多数勒索软件都会伪装成神器、外挂、辅助及各种刷钻、刷赞、刷人气的软件。如果遇到陌生人发布的交流软件,不要轻易打开,需要使用软件去正规的网站下载。

三 : 卷土重来!全新勒索病毒Petya肆虐欧洲

科客点评:前后两次事件告诉我们要及时更新电脑的操作系统以及该打的安全补丁还是要及时打上。

搞得人心惶惶的WannaCry勒索病毒事件刚平息不久,现在又有一款名为Petya的新型勒索病毒席卷欧洲。此次的感染界面跟之前的WannaCry勒索病毒如出一辙,都是远程锁定设备,然后要求受害者支付价值300美元的比特币赎金,才能得到解密代码。

从俄罗斯最大石油企业Rosnoft到丹麦船运巨头AP Moller-Maersk,到法国建筑巨头圣戈班,到西班牙食品巨头Mondelez,再到乌克兰央行等政府机关都相继遭到勒索病毒的网络袭击,其中乌克兰的情况最严重,乌克兰的央行,当地的地铁以及首都基辅鲍里斯波尔国际机场都受到了攻击。

360安全卫士官博表示,Petya勒索病毒使用永恒之蓝漏洞武器攻击,还会通过已感染机器保存的用户名和密码在内网横向移动。

与5月爆发的勒索病毒相比,新病毒变种的攻击速度更快!它会利用“管理员共享”功能在内网自动化渗透,即使打全补丁的电脑也会被攻击。一些政府、银行、电力系统、通讯系统、企业以及机场受到影响,目前国内也已出现传播个例。

腾讯电脑管家官博给出的建议则是,要轻易点击不明附件,尤其是rtf、doc等格式,及时更新最新的Windows系统补丁。添加科客公众号kekebat,获取更多精彩资讯。

四 : 勒索病毒再度席卷欧美 乌克兰成重灾区

据美联社周二报道,一种新型的、极具传染性的恶意网络勒索病毒正在对欧洲的互联网造成大规模破坏,而乌克兰是其中的重灾区。

乌克兰电网、银行等公司雇员,及政府办公室官员纷纷表示他们的办公网络被入侵,其中一名高级政府官员在社交媒体上贴了一张电脑黑屏的图片,表示:“整个网络已经瘫痪了。”乌克兰首相则回应称这是一场“史无前例的”网络攻击,虽然重要的网络“还没有遭到该病毒感染”。

从俄罗斯到英国的多个欧洲国家也未幸免于难,多家公司的电脑系统均成为这场网络攻击的“受害者”。据英国广播公司(BBC)报道,包括英国广告公司(WPP)在内的多家公司声称他们的IT系统已经遭到破坏。俄罗斯原油供应商Rosneft以及丹麦运输公司Maersk均表示正遭受攻击。Maersk位于哥本哈根的总部在社交媒体上表示,“我们确认Maersk在多个站点和办公室的IT系统正在遭受攻击”,包括其在英国和爱尔兰的办公室。

西班牙媒体则报道称,食品巨头亿滋国际(Mondelez)的多个办公室的电脑系统也在遭受攻击。该公司为知名品牌奥利奥(Oreo)的母公司。此次网络攻击也席卷至美国。美国制药商默克(Merck)以及律师事务所DLA Piper位于美国本土的办公室也纷纷受到攻击。

谁在主导这次网络攻击仍未可知。据美国有线电视新闻网(CNN)报道,莫斯科网络安全公司Group IB预计,以“Petya”命名的这一电脑病毒感染并锁定电脑系统,然后向电脑所有者勒索300 美元以换取电脑的控制权,并要求用比特币支付。

据纽约时报介绍,Petya与两个月前席卷亚洲和欧洲的勒索软件“WannaCry”类似;二者均在入侵电脑系统之后进行勒索。WannaCry在今年五月份导致英国国家卫生局(National Health Service)电脑系统大范围瘫痪。

本文标题:勒索病毒卷土重来-勒索病毒再度来袭 网络安全凸显国家战力61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1