一 : UTM基本功能配置举例

UTM基本配置举例

举例与配置

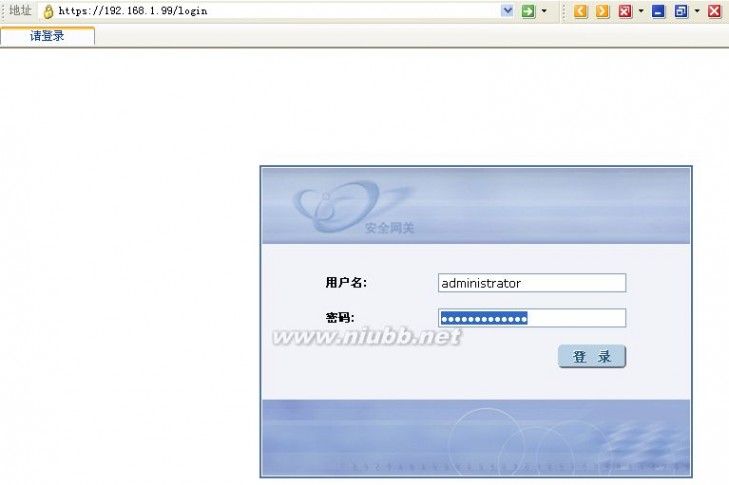

登陆管理页面

路由模式

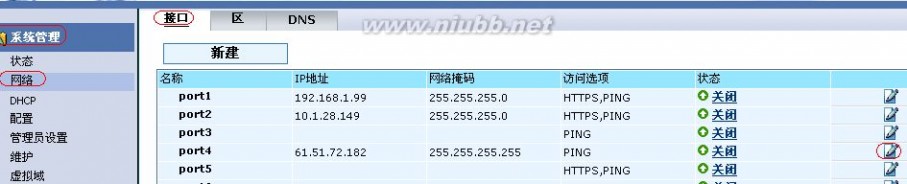

设备出厂配置一般port1或者internal接口启用了管理权限,且默认地址为192.168.1.99,用https协议访问该地址可以进入Web管理页面,登陆用户名口令均为

administrator.

透明模式

透明模式下,所有接口默认地址均为10.10.10.1/24,可连接开启了HTTPS权限的接口进行管理.也可通过命令行修改管理IP.

PowerV-400UTM # config system manageip (manageip)# set ip 192.168.1.99/24

(manageip)# end

二 : MCE功能配置

要先使用:switch-mode mce 命令如果设备有vpn的相关命令,那就不需要切换了,以前的交换机需要切换,通常情况下,一台CE只能连接一个VPN,如果用户网络需要划分多个VPN,则需要多台CE设备。(www.61k.com)MCE技术可以使一台CE同时连接多个VPN,既可实现不同VPN用户间的业务完全隔离,又降低了网络设备的投入成本。实际上是将一台CE设备虚拟成多个虚拟路由器(VRF),每个VRF都有一张自己的路由表,和一组自己的接口,各VRF间路由表和端口都是隔离的、独立的,大致配置步骤:创建并配置VPN实例。# 在MCE上创建VPN实例,VPN名和PE上的VPN名最好保持一致(规范)[MCE] ip vpn-instance vpna[MCE-vpn-instance-vpna] route-distinguisher 100:1 //RD值,本地有效,一般RD和PE上该VPN保持一致[MCE-vpn-instance-vpna] quit //可以看到RT值已经省略了,因为RT值是PE间的MP-bgp邻居间传递路由时的扩展属性,而MCE上不实现MP-BGP的功能,因此即使设置了也是无用的,所以现在新设备的命令行将该命令省略了。[MCE] ip vpn-instance vpnb[MCE-vpn-instance-vpnb] route-distinguisher 100:2[MCE-vpn-instance-vpnb] quitVlan 10Vlan 20Vlan 30Vlan 40# 在MCE上配置VPN实例和VLANIF接口绑定,并配置VLANIF接口的IP地址。一般一个VPN会对应两个vlan,一个是和PE互联的,一个是直接接入业务的//上行Vlan[MCE] interface vlanif 10[MCE-Vlanif10] ip binding vpn-instance vpnb //在VLAN的三层接口 绑定到相应vpn,那该vlan内的所有接口都属于该VPN。[MCE-Vlanif10] ip address 1.1.1.1 30[MCE-Vlanif10] quit[MCE] interface vlanif 20[MCE-Vlanif20] ip binding vpn-instance vpna[MCE-Vlanif20] ip address 2.2.2.1 30[MCE-Vlanif20] quit//业务vlan[MCE] interface vlanif 30[MCE-Vlanif30] ip binding vpn-instance vpnb[MCE-Vlanif30] ip address 192.168.1.1 24[MCE-Vlanif30] quit[MCE] interface vlanif 40[MCE-Vlanif40] ip binding vpn-instance vpna[MCE-Vlanif40] ip address 192.168.2.1 24[MCE-Vlanif40] quit//配置上行口,透传vpn和PE互联的vlaninterface GigabitEthernet0/0/1Des TO UP-LINKport link-type trunkport trunk allow-pass vlan 10 20//vpn业务接入接口配置Inter ethe 0/0/3Port access vlan 30Interface ethe 0/0/4Port access vlan 40//OSPF多实例配置,一般MCE和PE间交互路由是通过OSPF多实例来实现,也可以通过BGP、静态等//一个vpn对应一个ospf进程,各进程间相互不影响

mce MCE功能配置

ospf 100 vpn-instance vpna //100代表ospf进程号 Silent inter vlan 40 //禁止在业务vlan接口上发送hello报文,当业务路由采用network命令发布时要用该命令,防止路由泄露。[www.61k.com)area 0.0.0.0network 2.2.2.0 255.255.255.252 //在上行口vlan接口上运行ospfnetwork 192.168.2.0 255.255.255.0 //发布业务网段路由#ospf 200 vpn-instance vpnbSilent inter vlan 30area 0.0.0.0network 1.1.1.0 255.255.255.252network 192.168.1.0 255.255.255.0

扩展:mce 配置 / mce功能 / vivox7plus配置功能

三 : UTM基本功能配置举例

UTM基本配置举例

UTM UTM基本功能配置举例

举例与配置

登陆管理页面

路由模式

设备出厂配置一般port1或者internal接口启用了管理权限,且默认地址为192.168.1.99,用https协议访问该地址可以进入Web管理页面,登陆用户名口令均为

administrator.

透明模式

透明模式下,所有接口默认地址均为10.10.10.1/24,可连接开启了HTTPS权限的接口进行管理.也可通过命令行修改管理IP.

PowerV-400UTM # config system manageip (manageip)# set ip 192.168.1.99/24

(manageip)# end

UTM UTM基本功能配置举例

IPSEC VPN GW-GW 与Cisco互通

拓扑:

PC1(10.1.5.200)----(10.1.5.254 fe0/1)Cisco(fe0/0 192.168.3.100)----(192.168.3.99 p1)UTM(p2 10.2.5.201)----(10.2.5.200)PC2

说明:

Cisco和UTM建立IPSEC VPN隧道,保护子网分别是10.1.5.0/24和10.2.5.0/24 配置步骤:

1. 按照拓扑配置IP地址,PC1的网关指向Cisco,PC2的网关指向UTM。(www.61k.com)

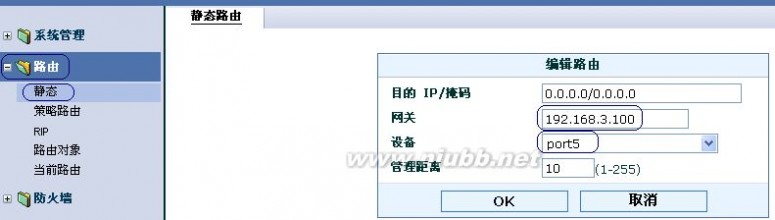

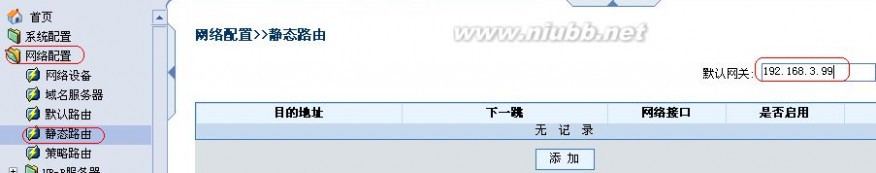

2. 在UTM上配置默认理由网关指向

Cisco.

3. 在UTM配置IPSEC VPN第一阶段协商参数,预共享秘钥为“11111111”,DH组选择上5,加密和验证算法选择

3DES-MD5

UTM UTM基本功能配置举例

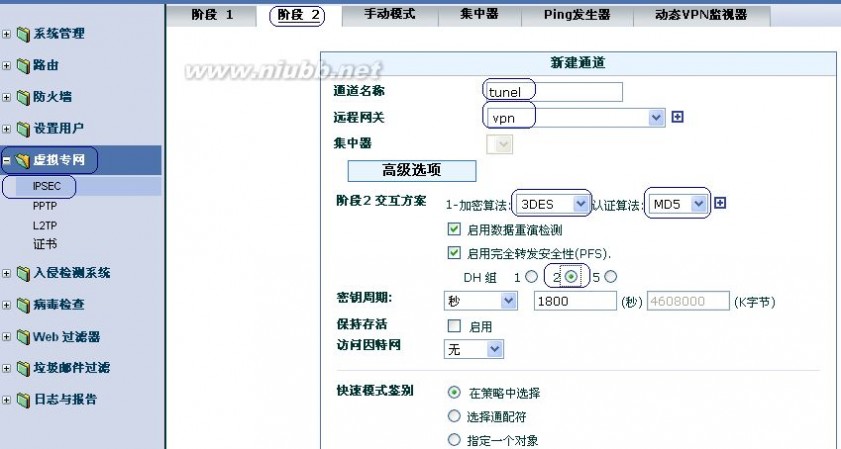

4. 在UTM配置第二阶段协商参数,网关选择刚创建的”vpn”网关

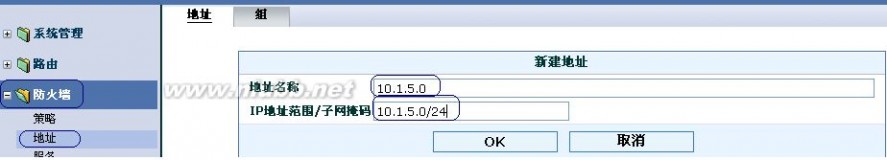

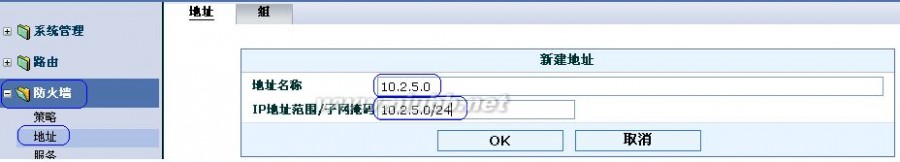

5. 在UTM上创建本地子网和对端子网的地址列表资源

6. 在UTM上,添加防火墙策略,配置本地保护子网和对端保护子网。[www.61k.com]

7. 在Cisco路由器上配置与UTM对应的IPSEC VPN参数: crypto isakmp policy 10

encr 3des

UTM UTM基本功能配置举例

hash md5

authentication pre-share

group 2

lifetime 28800

crypto isakmp key 11111111 address 192.168.3.99 255.255.255.0

crypto ipsec transform-set toutmipsec esp-3des esp-md5-hmac

crypto map utmmap 10 ipsec-isakmp

set peer 192.168.3.99

set transform-set toutmipsec

match address 111

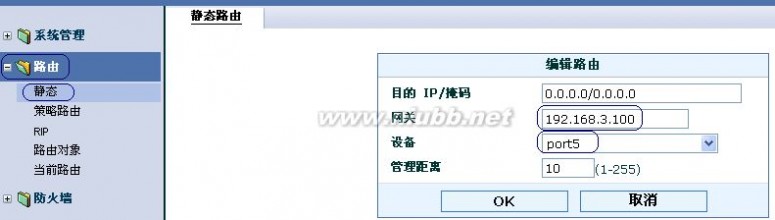

ip route 0.0.0.0 0.0.0.0 192.168.3.99

access-list 111 permit ip 10.1.5.0 0.0.0.255 10.2.5.0 0.0.0.255

interface FastEthernet0/0

ip address 192.168.3.100 255.255.255.0

duplex auto

speed auto

crypto map utmmap

验证:

在UTM上启动隧道后,可看见隧道建立成功,红色向下箭头应变为绿色向上箭头

Down应变为

Up

注意事项

1. 如果把Cisco路由器换成Power V防火墙,由于我们的IPSEC VPN配置没有DH组配置,

与研发确认默认都是group 2。[www.61k.com]所以在UTM上配置时关于DH组都要选择group 2。

UTM UTM基本功能配置举例

IPSEC VPN GW-GW 证书 与P-V400互通

拓扑:

PC1(10.1.5.200)----(10.1.5.254 fe1)P-V400(fe3

port1)UTM(internal 10.2.5.201)----(10.2.5.200)PC2 192.168.3.100)----(192.168.3.99

说明

UTM和Power V400防火墙建立IPSEC VPN,采用证书方式。(www.61k.com]

配置步骤

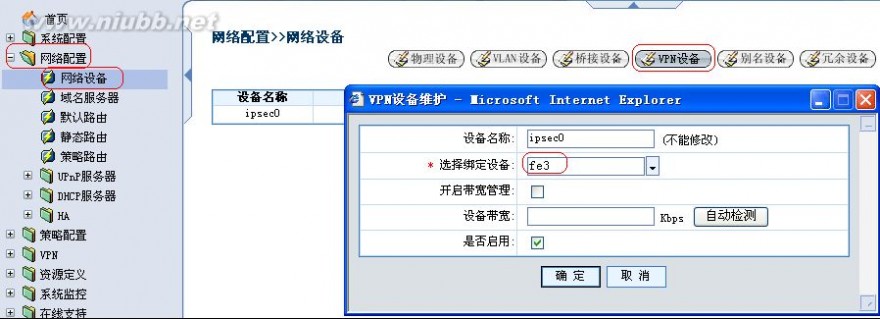

1. 按照拓扑配置好IP地址。PC1和PC2网关指向UTM和P-V400防火墙。将P-V400墙上的fe3口绑定到ipsec0上。

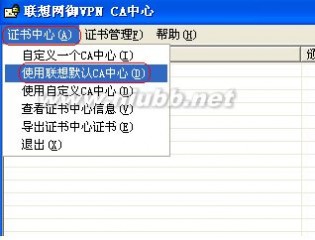

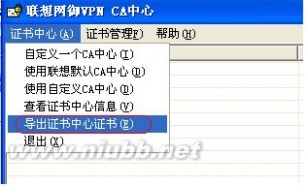

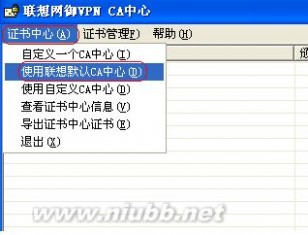

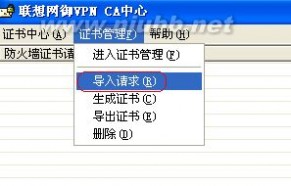

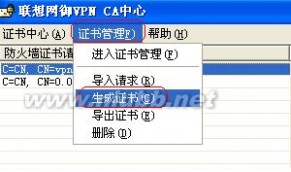

2. 在管理PC上安装联想证书管理软件,运行,使用联想CA系统,导出CA根证书。

UTM UTM基本功能配置举例

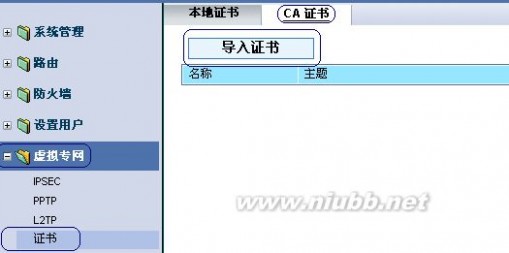

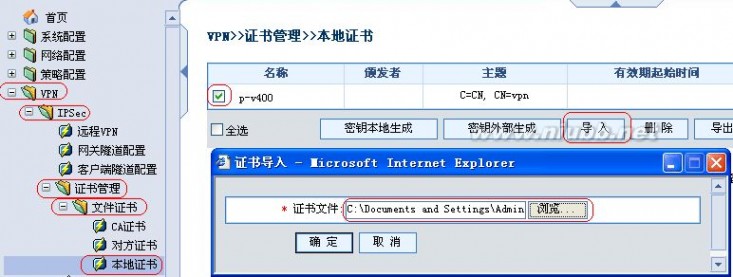

3. 将CA跟证书分别导入UTM和P-V400防火墙

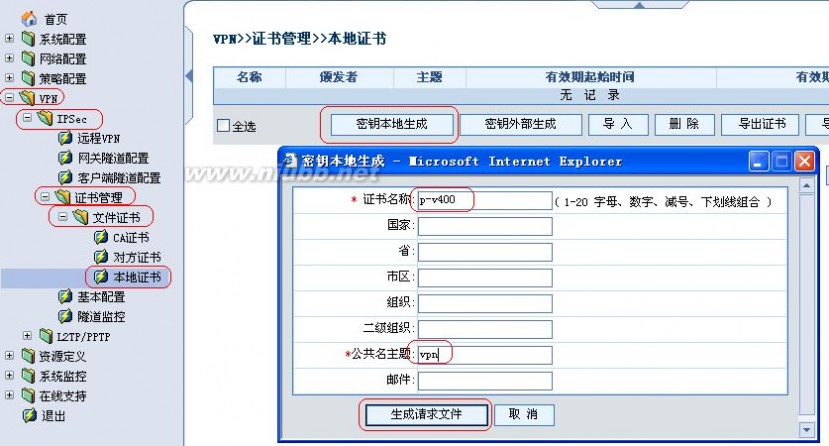

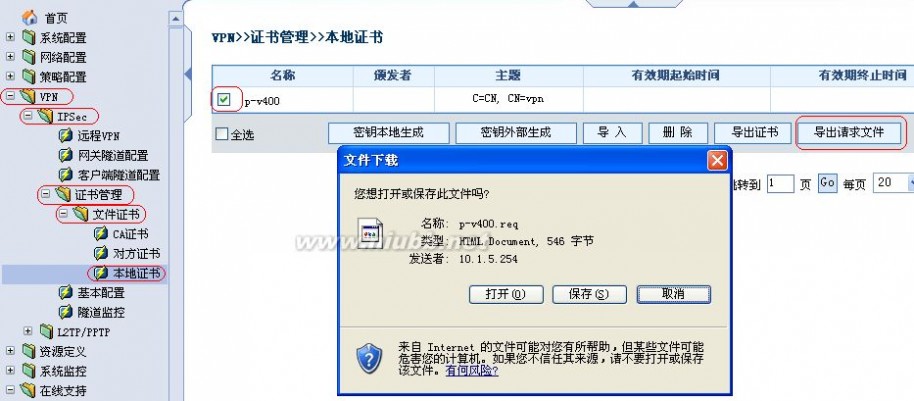

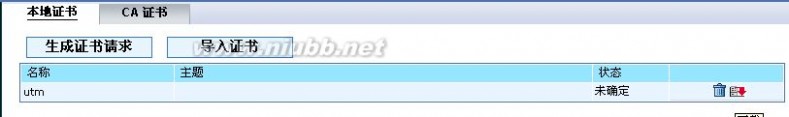

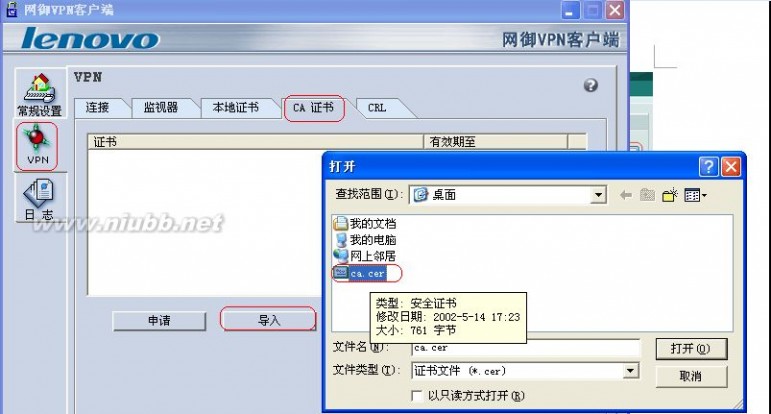

4. 分别在UTM和P-V400上生成证书生成请求,并导出。[www.61k.com)

UTM UTM基本功能配置举例

扩展:utm功能 / 帕拉迪core4 utm 配置 / utm防火墙配置

UTM UTM基本功能配置举例

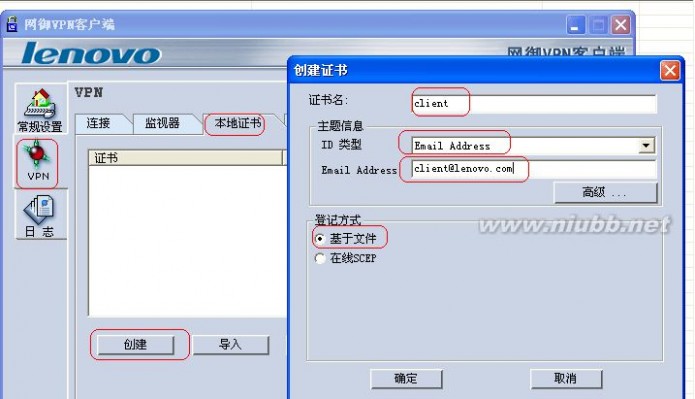

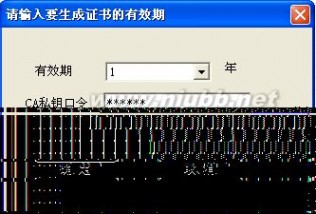

5. 分别将UTM和P-V400的证书生成请求导入到联想证书管理软件中。[www.61k.com)

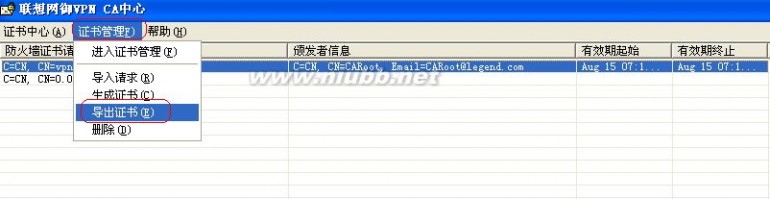

6. 导入请求后,选择相应的证书生成请求分别生成证书,CA口令默认“111111”,导出证

书。

UTM UTM基本功能配置举例

7. 将导出的证书分别导入到UTM和P-V400中。[www.61k.com)

UTM UTM基本功能配置举例

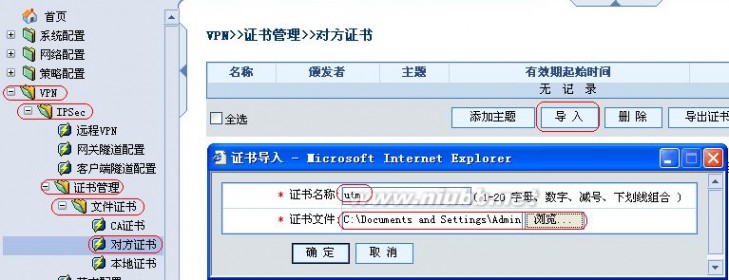

8. 将UTM的本地证书导入到P-V400中。[www.61k.com]

9. 将UTM和P-V400的默认网关互指。

UTM UTM基本功能配置举例

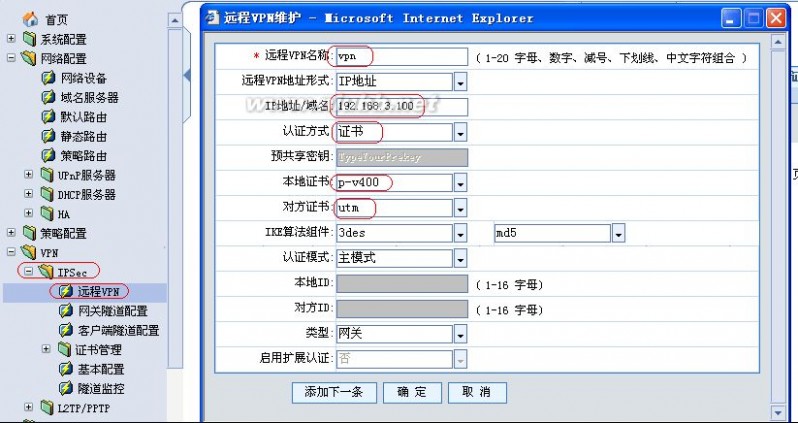

10. 在P-V400上配置VPN参数,认证方式选择证书。[www.61k.com)

UTM UTM基本功能配置举例

11. 在UTM上配置VPN参数,在配置认证方式时选择RSA后,证书名称下来菜单中可选择

刚配置的证书名utm。(www.61k.com)其余参数和上一个用例一样

.

12. 在UTM上配置防火墙加密策略,启用隧道。

验证

与上一个用例一样.

IPSEC VPN Client-GW

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 port1)UTM(internal 10.2.5.201)----(10.2.5.200)PC2

说明:

PC1和UTM建立IPSEC VPN隧道,访问PC2。

UTM UTM基本功能配置举例

配置步骤:

1. 按照拓扑配置IP地址,PC1和PC2网关指向UTM

2. 在UTM上配置IPSEC第一阶段协商参数,注意远程网关选择“连接用户”类型。[www.61k.com]其余配置方法与上一个用例一样

.

3. 在UTM上配置IPSEC第二阶段协商参数。

4. 在UTM上配置防火墙加密策略,确定保护子网,源是UTM内网接口网段,而出口地址应选择“any”

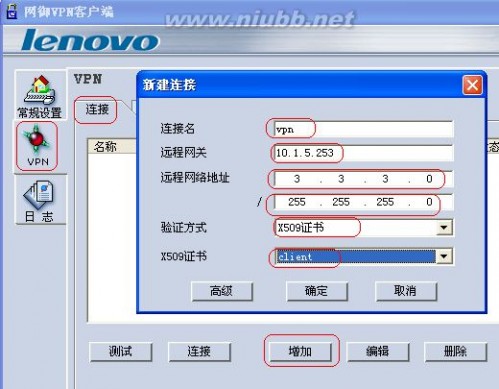

5. 在PC1上安装VPN客户端,运行打开配置界面,增加一条隧道。

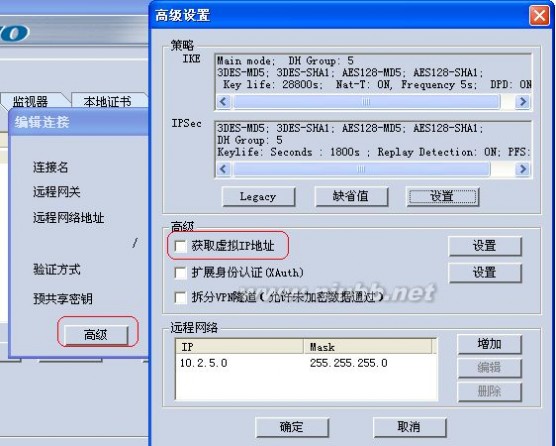

UTM UTM基本功能配置举例

6. 高级选项中,由于不需要获取指定IP地址,所以不用选择“获取IP地址”选项。[www.61k.com)

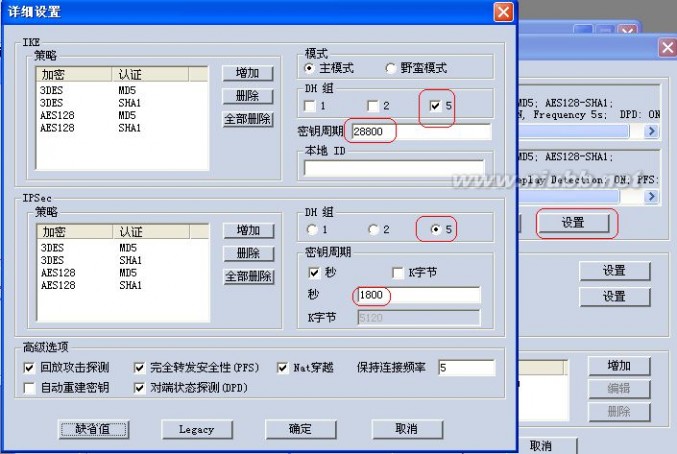

7. 在密钥设置中注意秘钥周期和DH组要与UTM上配置的一致。

UTM UTM基本功能配置举例

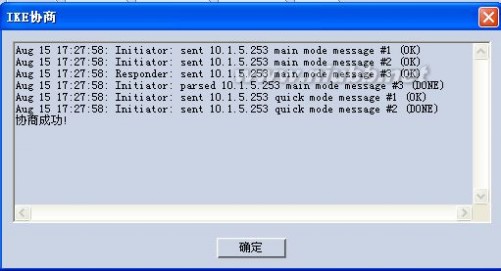

验证:

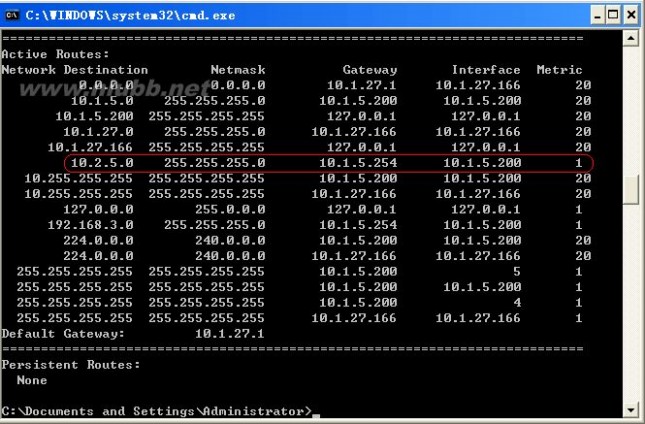

1. 配置完成后,点击连接按钮可以看到协商过程并最终协商成功。(www.61k.com)

2. 此时PC1上应该增加了一条到10.2.5.0的路由信息:

IPSEC VPN Client-GW 证书认证 拓扑:

PC1(10.1.5.200) ----(10.1.5.253 port1)UTM(internal 3.3.3.2)---(3.3.3.3)PC2

UTM UTM基本功能配置举例

说明:

PC1用vpn客户端以证书认证方式连接vpn隧道

配置步骤:

1. 按照拓扑配置IP地址

2. 安装联想证书管理软件,运行,导出CA根证书。[www.61k.com]

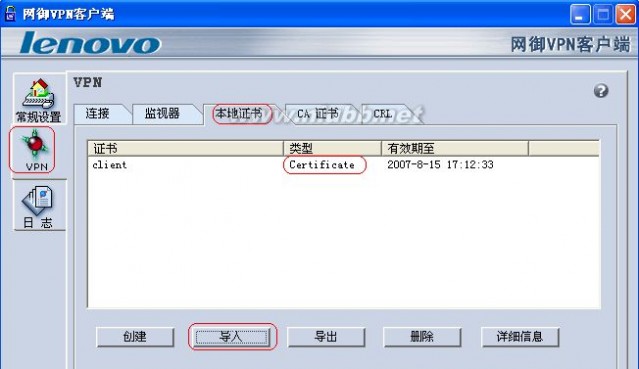

3. 将跟证书分别导入到UTM和客户端中。将证书导入UTM前面已经介绍过.这里只介绍如何将证书导入导客户端中.

UTM UTM基本功能配置举例

4. 分别在客户端和UTM上生成证书请求文件并导出。(www.61k.com)在UTM上生成证书前面已经介绍

扩展:utm功能 / 帕拉迪core4 utm 配置 / utm防火墙配置

过.这里只介绍如何在客户端生成证书.

UTM UTM基本功能配置举例

5. 将UTM和客户端的证书请求文件导入到联想证书管理软件中,生成证书后导出。[www.61k.com]秘钥

默认“111111”

UTM UTM基本功能配置举例

6. 将导出的证书分别导入到客户端和UTM中。(www.61k.com]将导出的证书到如导UTM前面已经介绍

过,这里只介绍如何导入导客户端中.

7. 在UTM上配置VPN和防火墙加密策略,注意第一阶段协商采用RSA认证。远程网关

选择

8. 在VPN客户端创建隧道。

UTM UTM基本功能配置举例

验证

在客户端上点连接按钮,可以看到协商成功提示信息。(www.61k.com)

UTM UTM基本功能配置举例

NAT 源地址转换

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 internal)UTM(p1 10.2.5.201)----(10.2.5.200)PC2 说明:

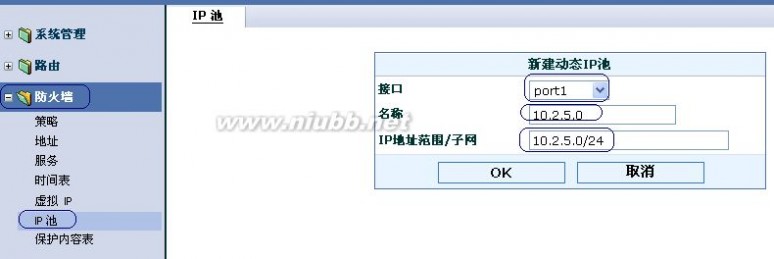

PC1通过源地址转换访问PC2,将源地址转换为UTM internal接口的地址。[www.61k.com] 配置步骤:

1. 按照拓扑配置IP地址,PC1配置网关指向UTM,而PC2不配置网关。

2. 在UTM上配置要转换成的地址池资源,此用例将源地址转换为10.2.5.0网段内地址。

3. 在UTM上配置防火墙策略,选择上“NAT”选项。和地址池资源.如果不选择动态IP地址池,原地址将被转换为出口IP地址,如果选择,则转换为地址池中的地址

.

验证:

配置完成后,在PC1上ping PC2地址10.2.5.200,可以ping通。如果取消NAT策略,

UTM UTM基本功能配置举例

则ping不通。(www.61k.com)

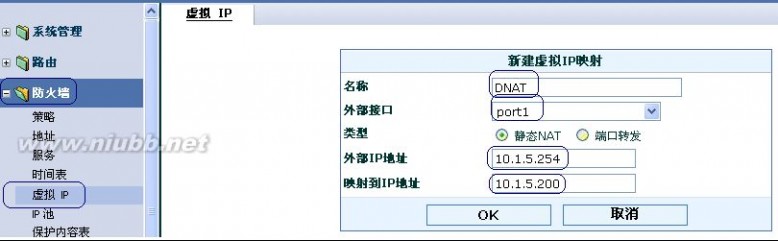

虚拟IP 目的地址转换

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 p1)UTM(internal 10.2.5.201)----(10.2.5.200)PC2 说明:

配置虚拟IP实现目的地址转换,PC1通过访问UTM地址10.1.5.254 21端口访问PC2的FTP服务。

配置步骤:

1. 按照拓扑配置IP地址,PC1不配置默认网关,PC2网关指向UTM

2. 在UTM上配置虚拟IP。

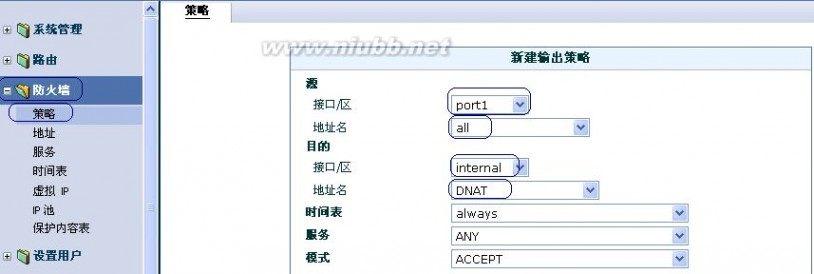

3. 在UTM上配置防火墙策略,启用目的地址转换规则。

验证:

PC1通过访问10.1.5.254 21端口访问PC2的FTP服务。

UTM UTM基本功能配置举例

PPTP

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 port1)UTM 说明

PC1通过拨号程序连接UTM PPTP。(www.61k.com] 配置步骤:

1. 按照拓扑配置IP地址。

2. 在UTM上配置用户和用户组。

3. 启用PPTP服务。

UTM UTM基本功能配置举例

4. 创建一条从port1到internal接口得允许防火墙策略.

验证

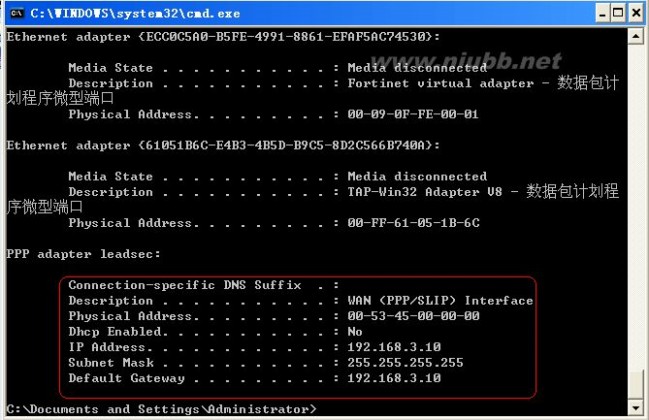

在PC1上建立vpn拨号连接,连接PPTP。(www.61k.com)应该可以连接成功,连接成功后PC1分配到虚拟地址。

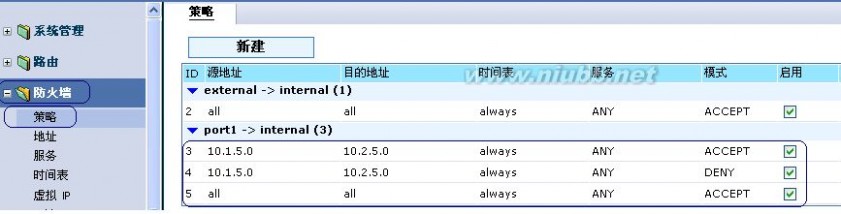

防火墙策略

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 p1)UTM(internal 10.2.5.201)----(10.2.5.200)PC2

UTM UTM基本功能配置举例

说明

配置防火墙策略阻止PC1访问PC2。(www.61k.com)

配置步骤:

1. 按照拓扑配置IP,PC1和PC2的网关指向UTM。

2. 配置两条10.1.5.0和10.2.5.0网段的地址列表资源。

3. 配置从10.1.5.0到10.2.5.0的防火墙允许策略,在配置一条相同的阻止策略。最后配置一条允许所有的策略。

验证

1. 当三条策略都启用后,PC1可以ping通PC2。

2. 当取消第一条策略后,PC1则ping不通PC2。

3. 当取消第二条策略后,PC1又可以ping通PC2。

4. 当取消最后一条策略后,PC1有ping不通PC2。

可见,UTM默认规则是全禁止的。

带宽控制

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 port1)UTM(internal 10.2.5.201)----(10.2.5.200)PC2 说明

扩展:utm功能 / 帕拉迪core4 utm 配置 / utm防火墙配置

在UTM上配置策略,控制PC1从PC2 FTP上下载数据的带宽。

配置步骤:

1. 按照拓扑配置IP地址,PC1和PC2将网关指向UTM。

UTM UTM基本功能配置举例

2. UTM上配置10.1.5.0和10.2.5.0子网地址列表资源。(www.61k.com)

3. 配置策略。

验证

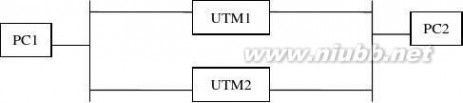

在PC1上访问PC2的FTP服务,下载文件,速率被控制在100KB/s HA A-P模式

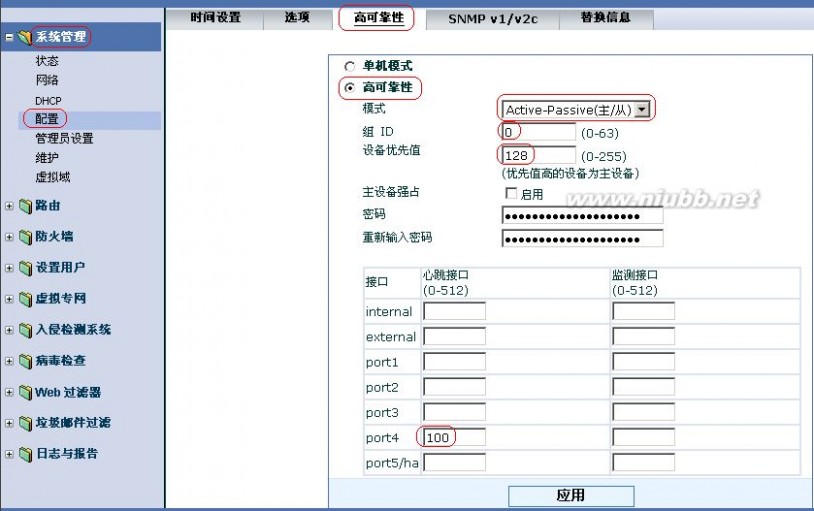

拓扑:

说明:

在两台UTM上启动AH,采用A-P模式。

配置步骤

1. 先不要按照拓扑连接,只将管理用PC与UTM1相连,配置好IP地址后,进入WEB管

UTM UTM基本功能配置举例

理页面。[www.61k.com)

2. 在UTM1上根据业务需要配置各个接口IP地址,防火墙策略或者VPN等。

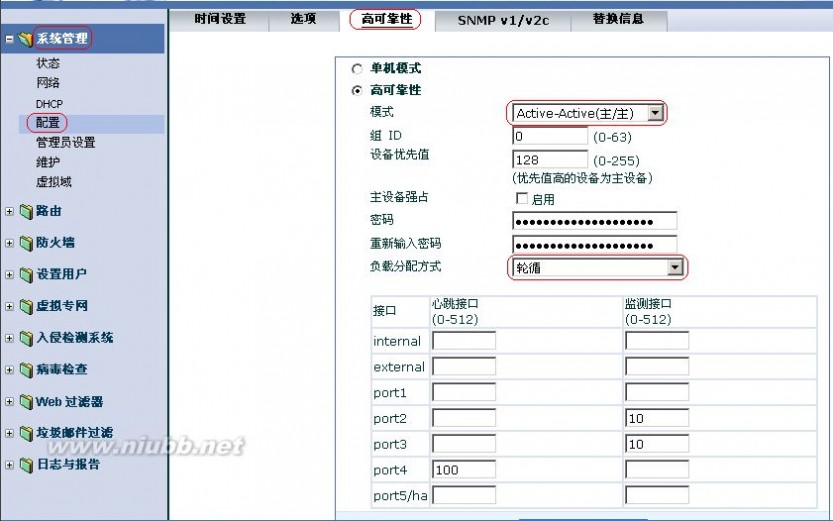

3. 在高可用性页面配置HA参数。

“组ID”表示该设备是否属于同一个HA集群,所以各个同集群的HA设备应该配置相同的“组ID”;“设备优先级”是用来协商主从关系的,数值大的优先级高;“密码”和“重新输入密码”是HA设备认证用的;“主设备强占”一般不选择此项,如果选择了,主设备down掉后从设备切换成主,之后原主设备启动后又会抢回主地位,这样等于切换了两次。“心跳接口”配置数值表示将这个接口启动为心跳接口来处理同步数据,UTM上可以起动多个心跳接口,数值大的接口优先处理同步数据。“监测接口”上配置数值表示监测该业务接口,这样可以做到接口断掉快速切换的效果。可以配置相同的数值。在配置完HA参数后提交设定,或者更改了配置后提交设定,设备都回有一段时间没有响应,页面可能无法显示,过一点时间就会正常。

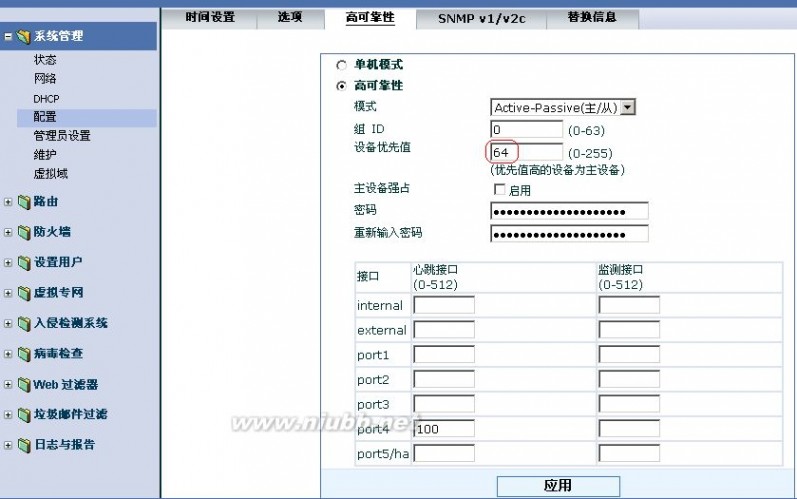

4. 将PC1和UTM2单独连接,管理接口配置和UTM1相同的IP地址,进入WEB管理页

面。将UTM2上其他接口IP配置和UTM1相同的IP地址。而其他内容不用配置。

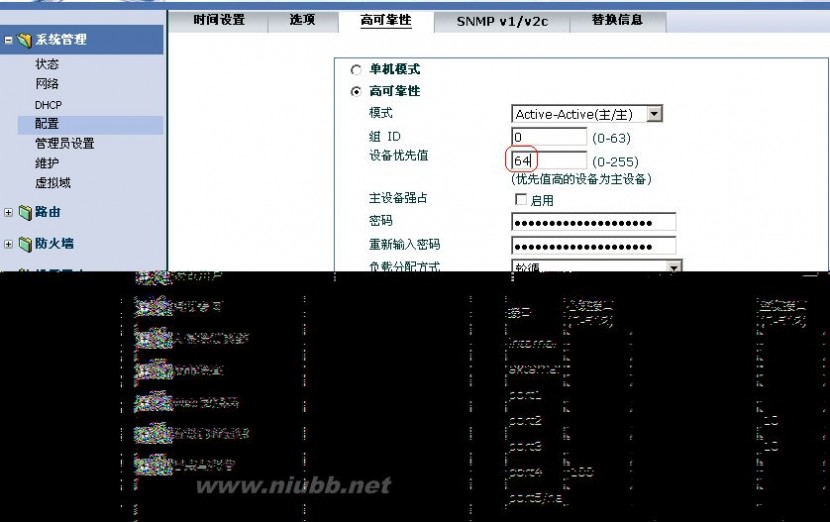

5. 配置HA参数,只有“设备优先级”是64,其他和UTM1一样。

UTM UTM基本功能配置举例

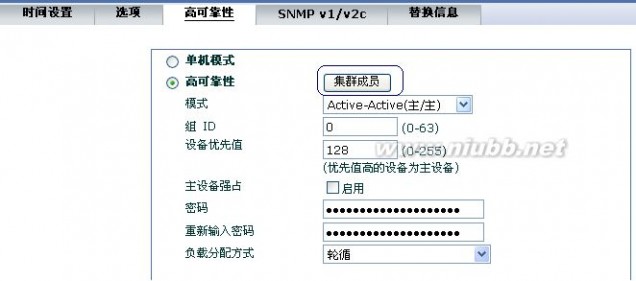

验证

1. 配置好HA参数后,将设备和PC按照拓扑连接好,进入管理页面查看HA集群成员,

可以看到有两台设备正工作在HA模式下。[www.61k.com]上面的设备为主设备。

UTM UTM基本功能配置举例

2. 此时构建一个穿过防火墙的流量,然后拔掉主设备接口的网线,流量在短暂的中断后应

该可以恢复。[www.61k.com]

注意事项

1. 可以用命令行察看HA运行状态

UTM-5200A1 # get system ha

groupid : 0

mode : a-p

override : disable

password : *

priority : 128

schedule : round-robin

monitor : port5 10 port6 10

hbdev : port7 100

route-ttl : 0

route-wait : 0

route-hold : 10

encryption : disable

authentication : disable

hb-interval : 2

hb-lost-threshold : 20

helo-holddown : 20

arps : 3

link-failed-signal : disable

UTM-5200A1 # diagnose sys ha status

….

id / ip / ldb_priority / cluster_idx = PV502A2206400252 / 10.0.0.2 / 0 / 1;表示该设备是从设备 id / ip / ldb_priority / cluster_idx = PV502A2206400137 / 10.0.0.1 / 0 / 0;表示该设备是主设备

UTM UTM基本功能配置举例

2. 可以用命令执行同步

UTM-5200A1 # execute ha synchronize all

starting synchronize with HA master..

3. 可以用命令查看是否同步

UTM-5200A1 # diagnose sys ha checksync

4. 如果同步有问题,可以尝试重起两台设备进行重新协商和同步。[www.61k.com]

5. 如果HA没有工作,可以查看两台设备的接口IP是否配置的一致;另外,如果两台设备

的板卡不是同一个型号是无法进行HA的。

HA A-A模式

拓扑:

说明:

在两台UTM上启动AH,采用A-A模式。

配置步骤

1. 先不要按照拓扑连接,只将管理用PC与UTM1相连,配置好IP地址后,进入WEB管

理页面。

2. 在UTM1上根据业务需要配置各个接口IP地址,防火墙策略或者VPN等。

3. 配置HA参数,和上面A-P模式类似,只是模式处选择“A-A”,并选择流量处理方式

UTM UTM基本功能配置举例

4. 另一台UTM2配置基本类似。[www.61k.com)

验证

1. 配置好HA参数后,将设备和PC按照拓扑连接好,进入管理页面查看HA集群成员,

可以看到有两台设备正工作在HA模式下。

UTM UTM基本功能配置举例

扩展:utm功能 / 帕拉迪core4 utm 配置 / utm防火墙配置

病毒检查

拓扑

PC1(10.1.5.200) ----(10.1.5.254 internal)UTM(p1 10.2.5.254)----(10.2.5.200)PC2(Mail Server) 说明

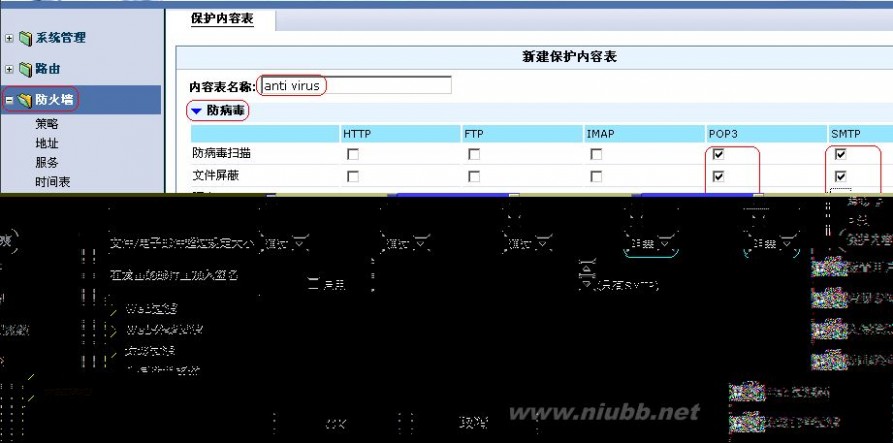

在UTM上启用病毒检查功能,阻止PC1发送或接收*.bat文件。[www.61k.com)

配置步骤

1. 按照拓扑配置UTM和PC的IP地址,PC1和Mail Server网关指向UTM。

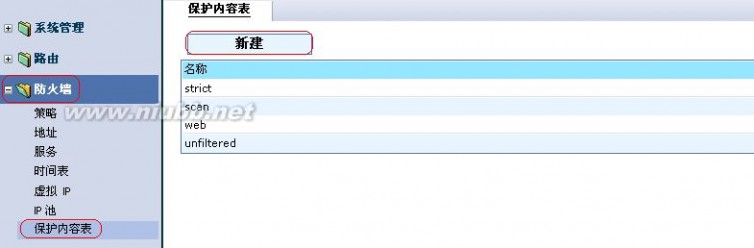

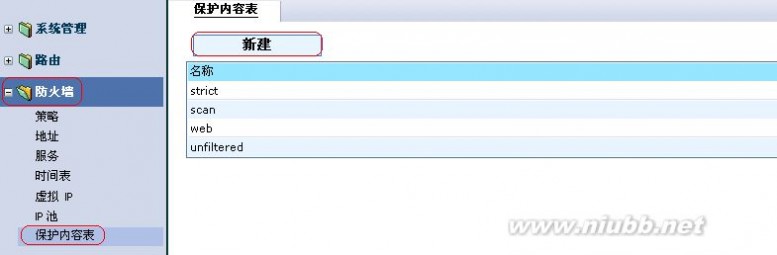

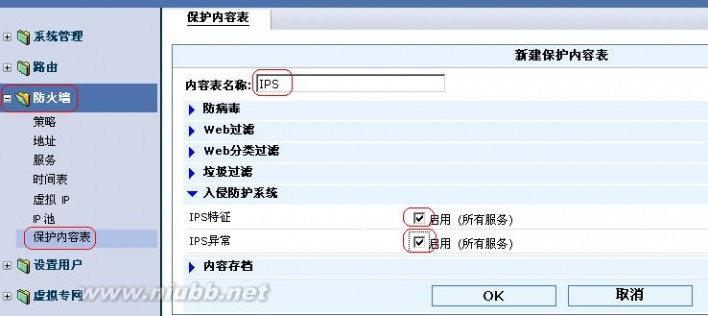

2. 创建保护内容列表来启动病毒检测功能和基本处理动作。

UTM UTM基本功能配置举例

3. 在病毒检测配置中配置阻止的文件类型。(www.61k.com)

4. 配置从por5到por6的防火墙策略,选择启用anti virus内容保护列表。

UTM UTM基本功能配置举例

验证:

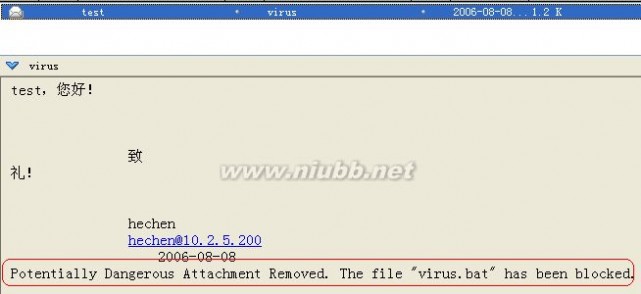

1. 配置完成后,在PC1上向Mail Server发送一份带有bat文件的邮件。(www.61k.com]以Foxmail为例,

会阻止发送。

2. 在PC1上从Mail Server上接收一个带有bat文件的附件,接收到邮件中附件被删除。

UTM UTM基本功能配置举例

防垃圾邮件

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 port1)UTM(internal 10.2.5.254)----(10.2.5.200)PC2(Web Server) 说明:

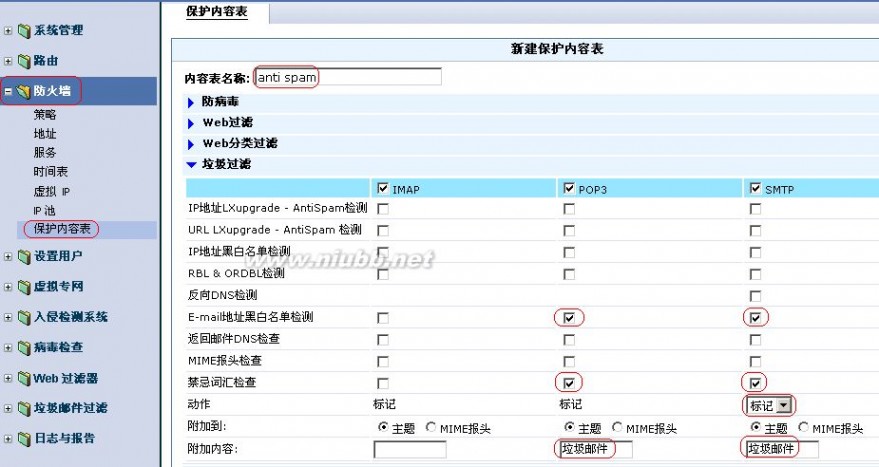

在UTM上启用防垃圾邮件,阻止接收特定Email地址的邮件和邮件中带有不良词汇的邮件。[www.61k.com)

配置步骤:

1. 按照拓扑配置UTM和PC的IP地址,PC1和Mail Server网关指向UTM。

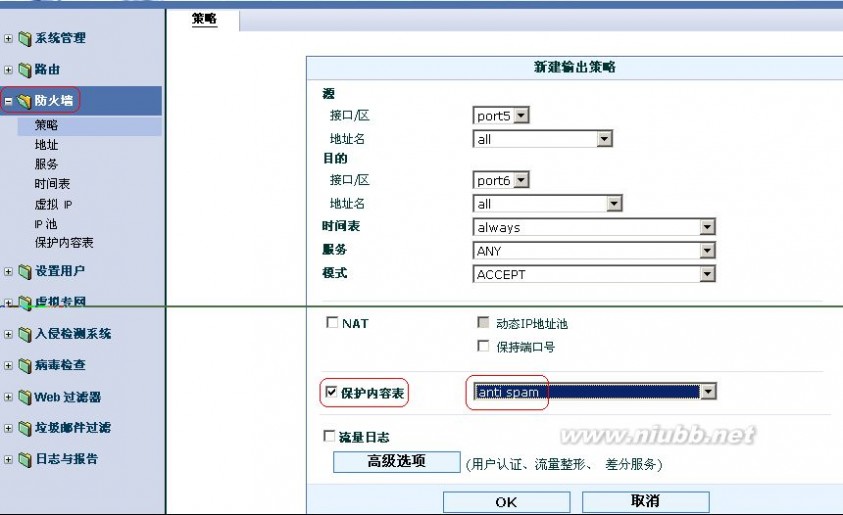

2. 建保护内容列表,起动防垃圾邮件和配置处理动作。

3. 配置从port5到por6的防火墙策略,启用anti spam保护内容列表。

UTM UTM基本功能配置举例

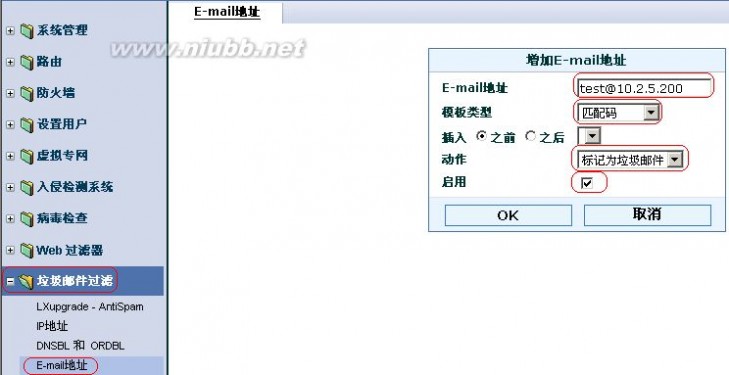

4. 在防垃圾邮件中配置需要阻止的email地址。[www.61k.com)

此时可以执行验证步骤1。

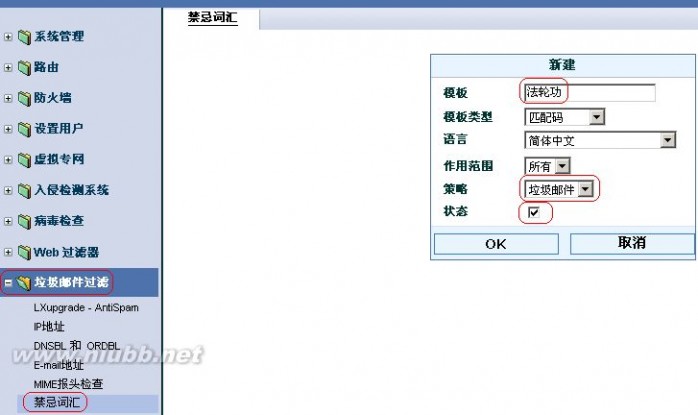

5. 在禁忌词汇中创建需要过滤的词汇如“法轮功”

UTM UTM基本功能配置举例

此时可以执行验证步骤2。(www.61k.com)

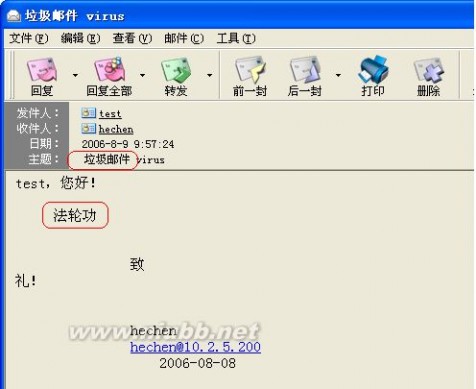

验证

1. 在PC2上用test@10.2.5.200帐号向PC1发送一份邮件,然后在PC1上接收邮件,邮件

主题应该加上“垃圾邮件”字符。

2. 先删除阻止的email地址配置,然后在PC2上向PC1发送一封邮件,邮件中带有“法轮

功”三个字符。PC1接收后,邮件主体应该加上了“垃圾邮件”字符。

UTM UTM基本功能配置举例

Web过滤

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 port1)UTM(internal 10.2.5.254)----(10.2.5.200)PC2(Web Server) 说明

在UTM配置Web过滤,阻止PC2的HTTP服务。(www.61k.com)

配置步骤

1. 按照拓扑配置UTM和PC的IP地址,PC1和HTTP Server网关指向UTM。

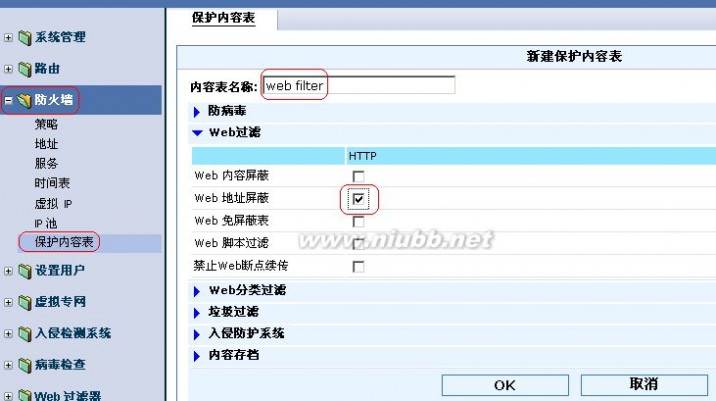

2. 创建保护内容,起动Web过滤功能

UTM UTM基本功能配置举例

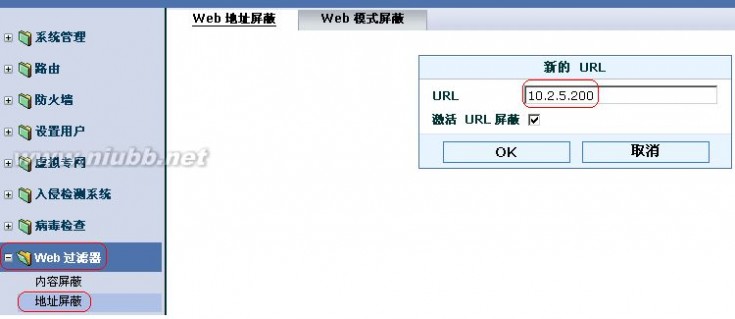

3. 在Web过滤处配置要阻止的URL地址

UTM UTM基本功能配置举例

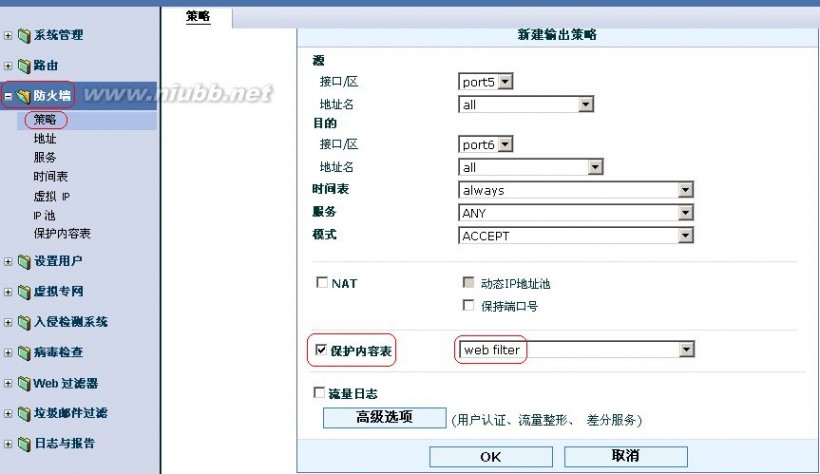

4. 配置port5到port6的防火墙策略,启用web filter保护内容列表。(www.61k.com]

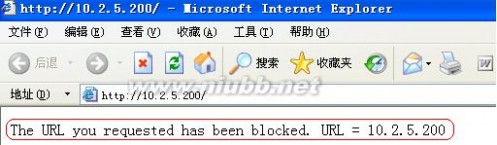

验证

1. 从PC1访问10.1.5.200的HTTP服务,此时页面被替换了。

如果没有试验成功,请检查HTTP服务是不是标准的80端口。

UTM UTM基本功能配置举例

IPS

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 port1)UTM(internal 10.2.5.254)----(10.2.5.200)PC2 说明

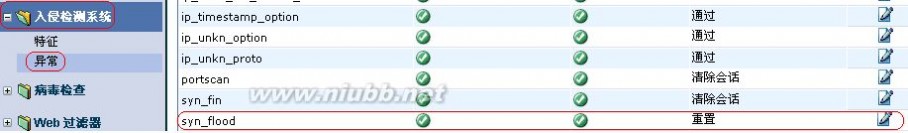

启用IPS功能,阻止PC2对PC1进行的syn flood攻击。(www.61k.com]

配置步骤:

1. 按照拓扑配置IP地址,PC1,PC2网关指向UTM。

2. 创建保护内容列表,启动IPS功能。

扩展:utm功能 / 帕拉迪core4 utm 配置 / utm防火墙配置

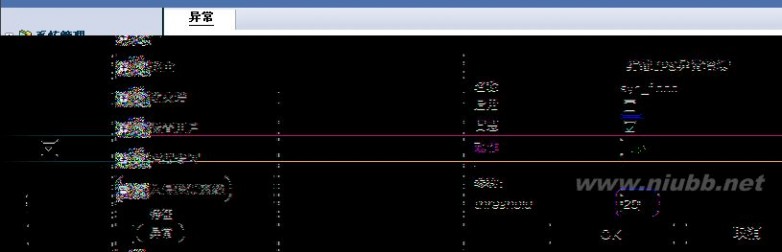

3. 在IPS配置中配置SYN Flood处理方式。

UTM UTM基本功能配置举例

注意,为了看到效果,阀值可以设置的小一点,这里配置为20。(www.61k.com]

4. 配置从port6到port5的防火墙策略,启动IPS保护列表。

验证

1. 在PC2用攻击软件对PC1进行SYN Flood攻击。同时在PC1上抓包,当发了一会儿攻

击后,攻击包被UTM阻截了。

IPS 阻止QQ,MSN,BT流量

拓扑:

PC1(10.1.5.200) ----(10.1.5.254 p1)UTM(p4 ppp)----Internet

UTM UTM基本功能配置举例

说明:

UTM通过ADLS连接Internet,PC1通过UTM上网,在UTM上配置策略阻止PC1上QQ,MSN,BT.

配置步骤:

1. 按照拓扑配置PC和UTM的IP地址,PC网关指向UTM,并配置可用DNS.

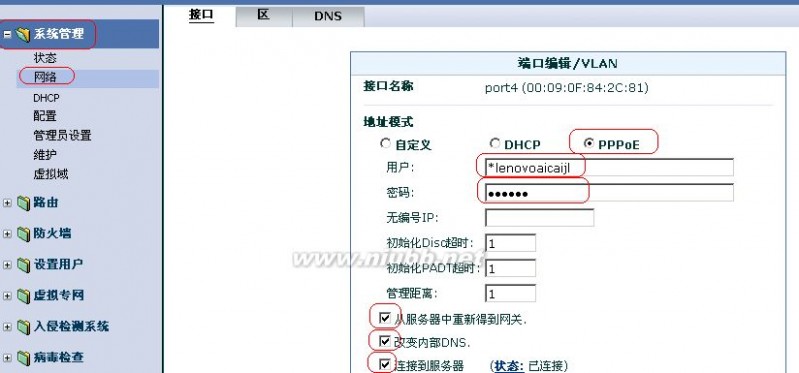

2. 在UTM上的port4接口配置PPP连接

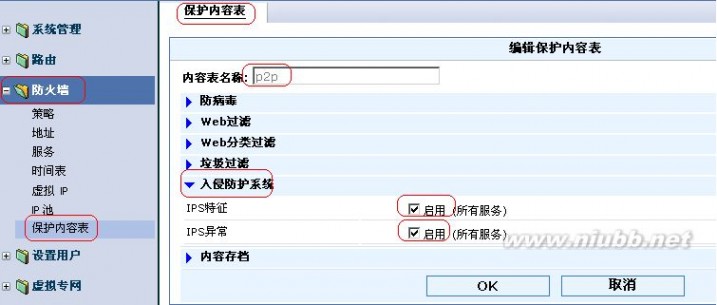

3. 在UTM上创建针对P2P的内容保护列表

UTM UTM基本功能配置举例

4. 在UTM上配置IPS预定意特征,包括IM和P2P,将动作配置为丢弃

.

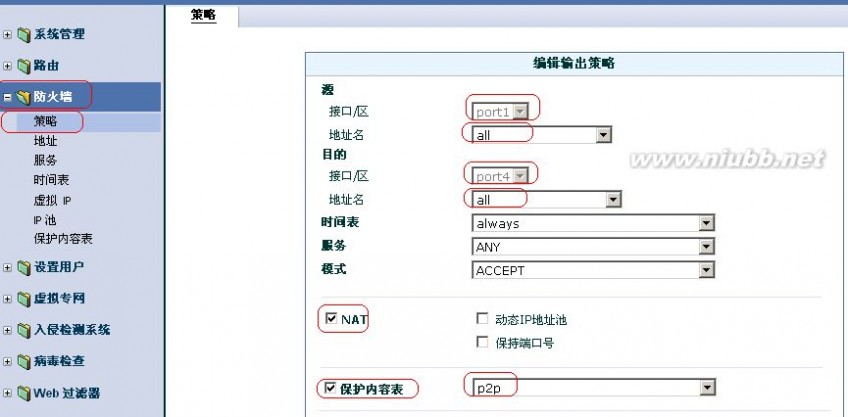

5. 在防火墙策略中创建从por1到por4的NAT策略,并启用p2p内容保护列表

UTM UTM基本功能配置举例

验证

PC1可以上网浏览网页,但不能登陆QQ,MSN和用BT下载.

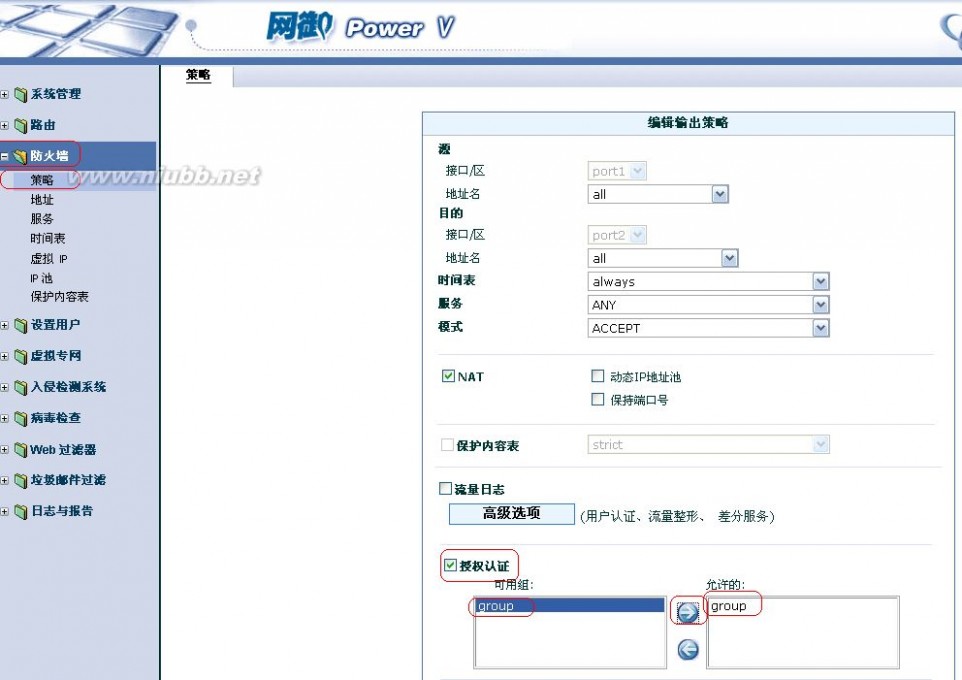

防火墙策略+用户认证

拓扑:

PC1(192.168.1.99) ----(192.168.1.100 p1)UTM(p2)----Internet

说明

PC1访问Internet之前需要进行认证,认证通过后才能继续访问外网

配置步骤

1. 按照拓扑正确配置IP地址,确保UTM可以访问外网,PC1设置网关指向UTM,并配置正确

DNS.

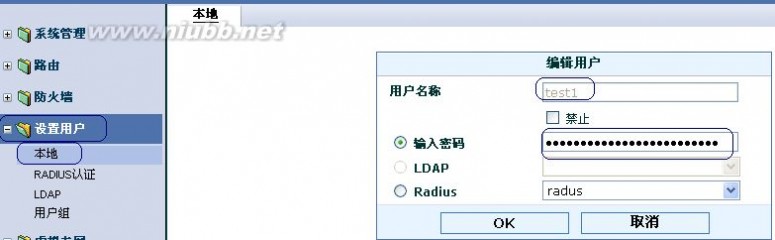

2. 创建本地用户

UTM UTM基本功能配置举例

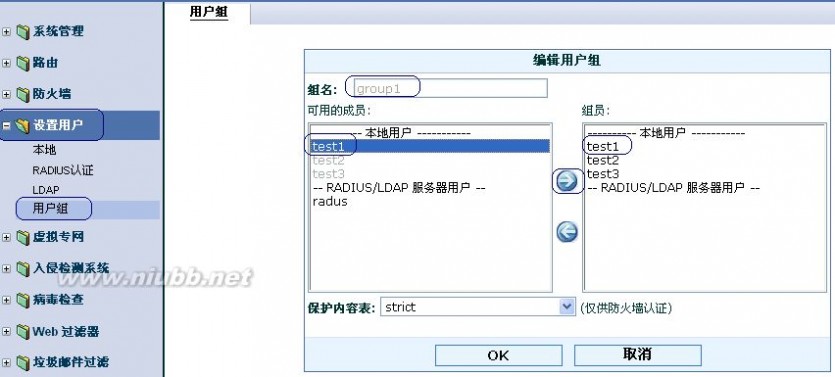

3. 创建本地用户组,并将创建的本地用户添加到组中

4. 创建port1到port2的防火墙策略,注意启用NAT和授权认证功能

UTM UTM基本功能配置举例

验证

档PC1试图访问外网时,IE会弹出一个认证页面

扩展:utm功能 / 帕拉迪core4 utm 配置 / utm防火墙配置

四 : iPhone 6s或配前置闪灯 iOS 9泄密新功能

[摘要]iOS 9 beta出现了iPhone前置镜头新功能,包括1080p视频录制和前置闪光灯。

腾讯数码讯(水蓝)传闻中的iPhone 6s会将主摄像头提升至1200万像素已不是什么新闻,但来自国外媒体最新的报道称,这款下一代iPhone的前置镜头也会有所升级。日前,根据科技网站AppleInsider的报道称,开发者Hamza Sood最近发现iOS 9 beta版的配置文件中出现了iPhone前置摄像头的一些新功能,包括1080p视频录制和前置闪光灯等等,似乎意味着未来的iPhone 6s甚至有可能会装载前置闪光灯。

前置镜头功能曝光

根据科技网站AppleInsider的最新报道称,开发者Hamza Sood最近在iOS 9系统的清单文件中,发现许多条目提及目前iPhone 6尚不存在的前置镜头功能,比如能够录制1080p视频画面和首次装载前置闪光灯。同时诸如“Front 60FPSVideo”、“ FrontSlomo”和“FrontPanorama”等功能的首此出现,也意味着未来的iPhone 6s有可能会加入慢动作视频录制以及全景拍摄等功能。

而根据国外媒体的分析,如果前置镜头支持1080p分辨率视频录制的话,那么至少摄像头传感器要达到210万像素左右。尽管现在还不能完全确定iPhone 6s的前置镜头将会提升至多少像素,但由于在当前智能手机领域,往往前置相机录制视频的分辨率要低于静态照片的分辨率,所以这似乎也预示着iPhone 6s的前置镜头有可能会拥有更高的像素。

摄像头全面升级

目前,iPhone 6系列的前置摄像头仅能拍摄30fps规格720p分辨率的视频,不支持全景照片或慢动作视频拍摄。所以此次在iOS 9系统中发现的这些新功能,应该是首次有迹象表明下一代iPhone会对摄像头进行全面升级,尤其是前置闪光灯在当前智能手机中尚不多见的情况下,苹果此次的升级也可谓相当的激进。

至于iPhone 6s的主摄像头方面,目前比较普遍的说法将采用索尼专门定制的1200万像素传感器,并配有双色温闪光灯和拥有更快的对焦速度。同时该款1200万像素摄像头还会加入RGBW传感器技术,能够提升照片的亮度和减少低光环境下的彩色噪点。

A9处理器开始量产

值得一提的是,除了摄像头的全面升级之外,未来iPhone 6s系列所配的A9处理器也有了最新消息。根据台湾媒体的报道称,台积电在今年三月份已开始进行A9处理器的小量试产,并且五月底产出的处理器的运算效能及良率均优于竞争对手,因此正式获得了苹果订单,并将从六月起正式开始量产。

同时根据苹果供应链透露的消息,苹果A9处理器是当前A8处理器的制程微缩版本,并且由于首度采用FinFET制程量产,所以功耗得到了大幅降低,性能表现也优于A8处理器,但最大的变化是根据iPhone尺寸拥有二个版本。虽然台积电及三星都在积极争取代工,但这二种版本的A9处理器订单最后仍花落台积电,并于本月正式量产投片。

五 : HTCM8的功能配置

HTC M8 -功能配置 尺寸(LxWxT)146.36x70.6x9.35mm

HTC M8 -功能配置 尺寸(LxWxT)146.36x70.6x9.35mm距离传感器

环境光传感器

陀螺仪传感器

气压传感器

其他特性电压范围/频率:100~240伏交流电,50/60赫兹

直流输出:5伏,1.5安

重量160克

操作系统AndroidAndroid?搭配HTCSense?

HTCBlinkFeed?

通讯标准22G/2.5G-GSM/GPRS/EDGE:3G-WCDMA:CDMA:4G-LTE:

EMEA:800/900/1800/2600MHz

亚洲:700/900/1800/2100/2600MHz

AT&T:700/850/AWS/1800/1900/2600MHz

Sprint:FDD800/1900MHz,TDD2600MHz

Verizon:700/AWS/1800/2600MHz

TMUS:700/AWSMHz

Sprint:800/1900

Verizon:800/1900

EMEA:850/900/1900/2100MHz的HSPA,最高可达42Mbps

亚洲:850/900/1900/2100MHz的HSPA,最高可达42Mbps

AT&T:850/1900/2100MHz的HSPA,最高可达21Mbps

Sprint:850/1900/2100MHz的HSPA,最高可达14.4Mbps

Verizon:850/900/1900/2100MHz的HSPA,最高可达14.4Mbps

TMUS:850/AWS/1900/2100MHz的HSPA,最高可达42Mbps

850/900/1800/1900MHz

连接头3.5毫米立体声耳机插孔

NFC

蓝牙?4.0,支持aptX?技术

WLAN?:IEEE802.11a/b/g/n/ac(2.4&5GHz)

DLNA?支持从手机到兼容电视或计算机的无线流媒体传输

HTCConnect?

微型USB2.0(5引脚)端口,带有可用于USB或HDMI连接的移动高清视频传输线路(MHL)(HDMI连接需要专用数据线。)

支持家用红外遥控器

播放:.3gp、.3g2、.mp4、.wmv(WindowsMediaVideo10)、.avi(MP4ASP和MP3)

录制:.mp4产品特色

感应装置加速度传感器[1]61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1