一 : ACProtect Professional 1.3C 主程序脱壳(3)(图)

二 : Shielden2.04主程序脱壳

Shielden2.04主程序脱壳

Shielden主程序施用Safengine NetLicensor v2.0.4.0保护.以下分析可能对SE其他版本也同理.

1.Anti:

S兄贴了篇Bypass anti分析,原理很透辟了.我补充一下.有点烦琐,大侠们请跳过.

SE反调试的几个选项全数是ANTI,可以直接干掉线程,我看了一下主程序,后面也没发现会出问题,当然我没有完整的加一次壳来实验,加壳过程会不会出问题,也没有办法保证.一开始的时候可以改CreateThread,直接归回,到OEP的时候再取消修改,否则程序里的线程也没有办法创建.比如Shielden主程序拖放试练品进入而创建的PE分析线程.如果不取消,将会看到Shielden界面灰色没反应.

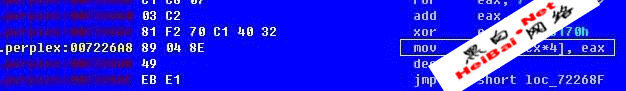

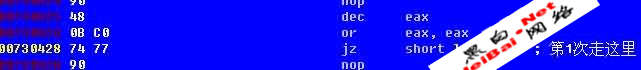

干掉诸如检测REGMON等等线程后,主线程里依然有不少ANTI.体此刻对DRX的积极检测.壳会检测TlsValue与DR0~DR3之和是否相当,会mov r32,[r32]经由过程配置r32为DRX来构造80000004异常,S兄的文章提到过了.当发现不相等或是没出异常,那么壳就获知当前状态为被调试.对第一条S兄采取的办法是在GetThreadContext的时候清掉DRX,并清掉TlsValue.对第二条文本身构造了一个异常.实际上壳在许多处所会进行第二条比较,比较的地址也不同,以是S兄给出的方法可以顺利达到OEP.但是一旦断下然后,在诸如IAT调用什么的的与壳通信的处所,又会被壳检测到.因为可能这搭出现了另外一条mov r32,[r32].而且r32是随机的,不同试练品里不同.DR0~DR3这4个DWORD,不同的试练品也是不同的.

解决办法有两个:

1.OD在F2下断并断下的时候,会无情的清掉DRX.以是还是改改OD这个执拗习惯吧. 修改OD: 代码:

0042EA22 mov ecx,dword ptr ds:[4D8D70]

mov esi,400 mov eax,dword ptr ds:[4D8D8C]

xor eax,eax mov edx,dword ptr ds:[4D8DA8]

mov edx,4D8D78 mov ecx,dword ptr ds:[4D8DC4]

nop nop nop nop nop nop nop nop nop nop nop nop这么改当然简单了,如此一来当中断的时候,OD将再也不清DRX了.不过单步也可能会出问题.比如PUSHFD这样指令单步就飞了.如果不满意,那就判断4个DRX是否都为0即可.代码:

0042EA22 jmp 004AF645 004AF645 pushfd cmp dword ptr ds:[4D8D70],0 jnz@L 00000001 cmp dword ptr ds:[4D8D8C],0 jnz@L 00000001 cmp dword ptr ds:[4D8DA8],0 jnz@L 00000001 cmp dword ptr ds:[4D8DC4],0 jnz@L 00000001 mov ecx,dword ptr ds:[4D8D70] mov esi,400 mov eax,dword ptr ds:[4D8D8C]

xor eax,eax mov edx,dword ptr ds:[4D8DA8]

mov edx,4D8D78 mov ecx,dword ptr ds:[4D8DC4]

jmp@L 00000002

@L 00000001:

mov ecx,dword ptr ds:[4D8D70]

mov esi,400 mov dword ptr ds:[ebx+4],ecx mov eax,dword ptr ds:[4D8D8C] mov dword ptr ds:[ebx+8],eax xor eax,eax mov edx,dword ptr ds:[4D8DA8] mov dword ptr ds:[ebx+C],edx mov edx,4D8D78 mov ecx,dword ptr ds:[4D8DC4] mov dword ptr ds:[ebx+10],ecx

@L 00000002:

popfd jmp 0042EA51代码我不优化了,时间名贵.

这样以后,可以F2而不用担心被ANTI了.当然,依然面对被内存校验到.这搭用S兄的方法,搜刮代

shielden Shielden2.04主程序脱壳

码:

9C810C 24000100009D0F31,将rdtsc给N OP掉即可.

2.施用方法1,将可以随意调试而不用担心被SE的"检测调试事件"给ANTI到了.这搭避免了对G(S)etThreadContext的Hook以免不便(不同程序的mov r32,[r32]代码不同引起HOOK 麻烦)和可能的各种崩溃(本机WIN7,HOOK然后会在不明之处挂掉,其他系统未实验.).

这搭依然没有解决硬断和单步的问题.单步不用说了,和谐单步方法多端,躲不完的.对于硬断,SE作者这搭犯了一条大忌.

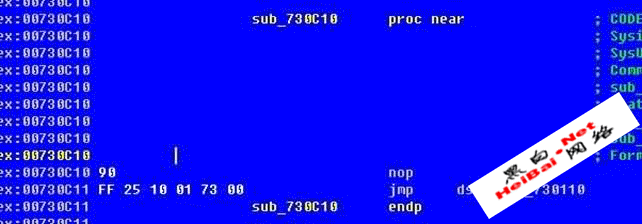

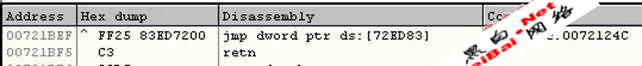

作者把"检测调试事件"给写进了同一个函数里,而且所有需要检测调试的处所,全数调用的是同一个函数.以是只要一个字节,所有的检测都将失效.

对Shielden2.04主程序而言,只需将006C0874改为C3即可.在看到SE中对乱序中的JCC都给展开了虚假分支执行不异代码然后,再看到这搭,有点说不出的稀罕感觉.

可以看出,施用方法2也可以避免修改OD了.更不用HOOK API了.

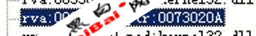

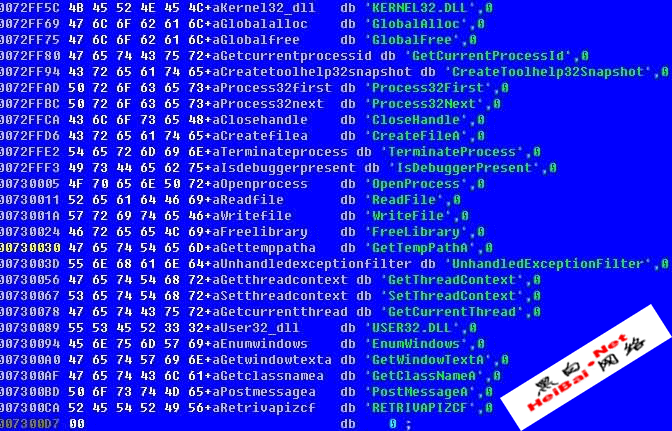

二.修复输入表:

不懂患上从什么时候起,导入表已经没有"表"的概念了.尤其在加密壳里面,更是千方百计把API都拆散,避免放在一路方便本身也方便脱壳者.以是此刻的脱壳技能也不执着于重建一张完整的表了,只消在程序调用API的时候,给他一个不错的API让他调用就是了.而SE的API加密很有特色.

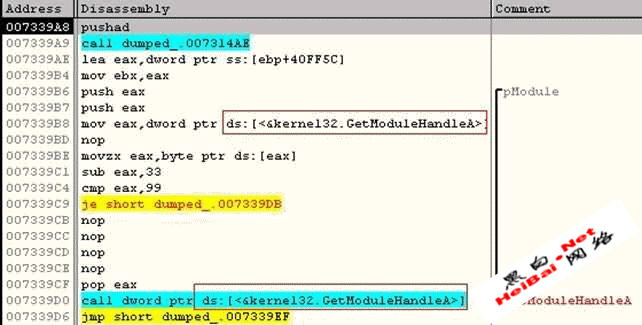

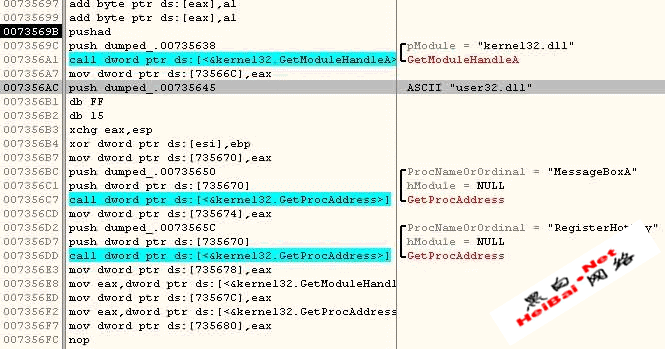

1.一个完整的API调用,加壳后分为以下几个过程:

1.经由过程GetModuleHandleA获患上当前API地点的DLL基址.(Dll名在加壳时写入)

2.将API名称入栈(CALL+X),把1中取到的基址入栈(PUSH EAX)

3.调用同一个ANTI函数(前面说的大忌.)

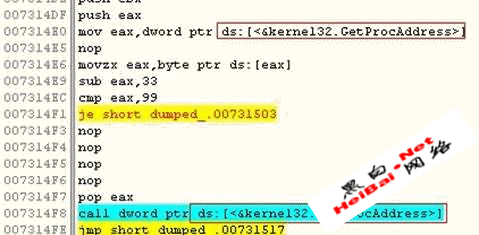

4.GetProcAddress获患上API地址(这搭是独自的函数,此中的GetProcAddress部分好像是本身写的,不是用的API,这搭也方便进行后续的模拟操作.并且这搭也不排除有ANTI.)

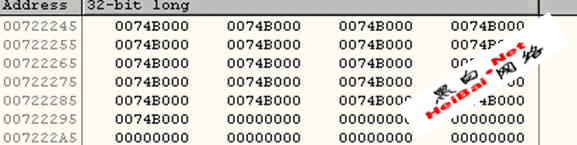

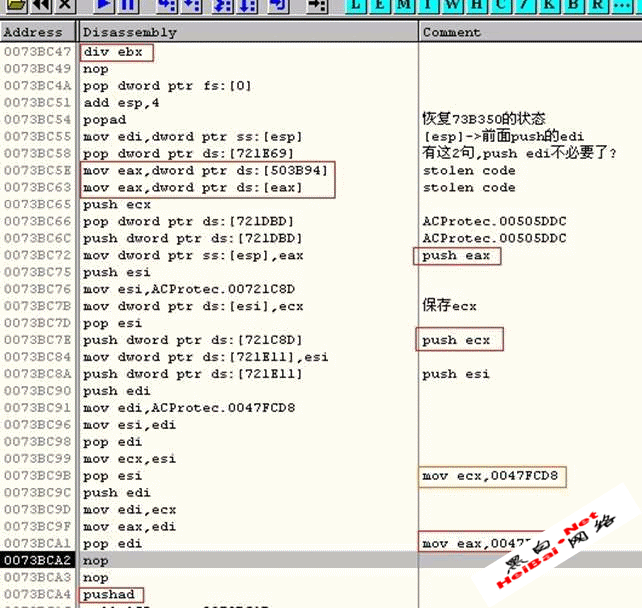

5.将获取的地址写入到前面的执行进口相近,并几个字节,构造成代码:

push api pushfd inc[esp+8];6字节的调用有这句,5字节的则没有

popfd retn如此一来,避免了再次调用同一API时,执行前面1,2,3,4这些个重复的操作,避免降低效率.无疑这是此壳的一个亮点.

这搭还有一种情况是针对mov r32,api这种情况的API调用.壳会构造如次结构:代码: 006D41A3 E8 0F 000000 call 006D41B7;006D41B7 006D41A8 90 nop 006D41A9 90 nop

006D41AA 90 nop 006D41AB 90 nop 006D41AC 8B0D A8416D00 mov ecx,dword ptr[6D41A8] 中间的4个NOP是壳填入的API地址,经由过程下面的mov r32,[const]操作,把地址放到寄存器中并归回.在执行前修改进口流程,直接改成JMP跳过中间的过程,跳到这个结构中,同样避免了上面所说的所说的效率问题.

2.模拟

SE是为数不多的在WIN7下依然会模拟API的壳(我见过的唯一一个,也可能是我孤陋寡闻).当然在WIN7下模拟患上比XP下要蕴藉许多.以是调试SE可以的话还是在WIN7下调吧.省下不少事情.

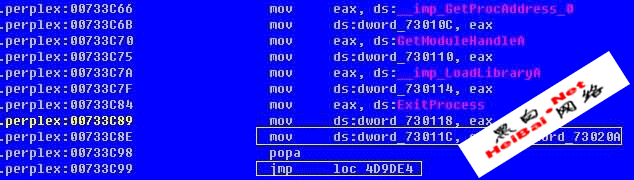

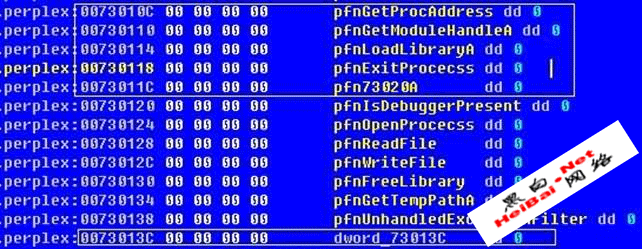

SE的模拟我看到的有两处,第一处是对壳用到的函数和用户函数进行模拟.第二处是对壳本身引入的几个DLL中的API进行模拟.

扩展:shielden 2.3.9.0脱壳 / shielden脱壳 / shielden 脱壳机

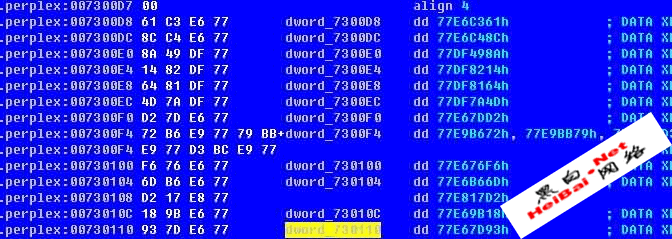

第二处比较有意思,壳会把无壳试练品中用到的DLL,都放到加壳后的程序里,并挑几个API列进来.时间有限,我没有一一印证,猜测这搭可能与前面的获取DLL基址用到的GetModuleHandleA涉及.如果壳不事先把所有DLL装载进去,那么GetModuleHandleA也就没有办法获取基址了.也可能跟系统涉及系,避免特殊情况下的锁死.至于作者为何如此构造导入表而不是用LoadLibraryA,是否如此考虑,也不患上而知了.

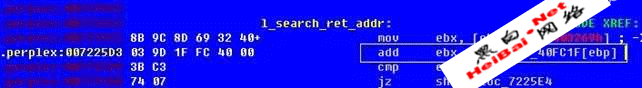

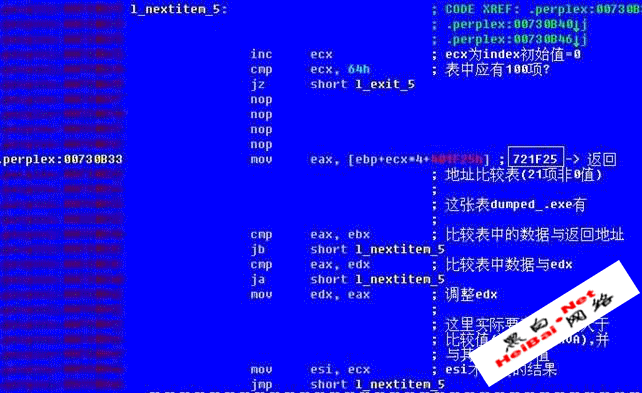

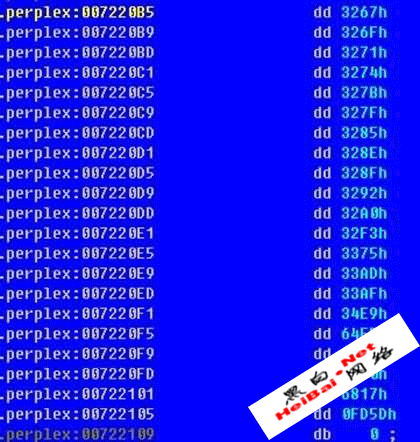

经由过程跟踪患上知,壳会获取API,并经由过程一个函数来比较是否需要模拟,需要则归回模拟

shielden Shielden2.04主程序脱壳

的地址,否则则归回真实地址.

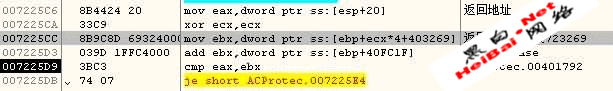

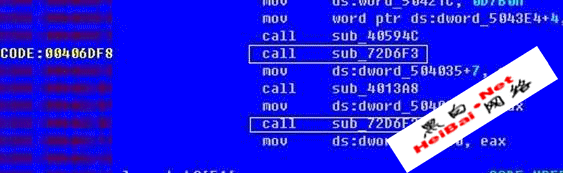

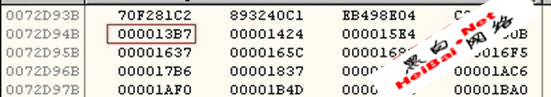

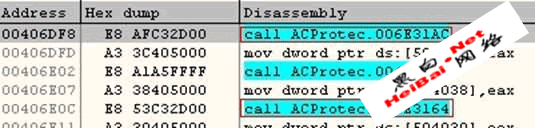

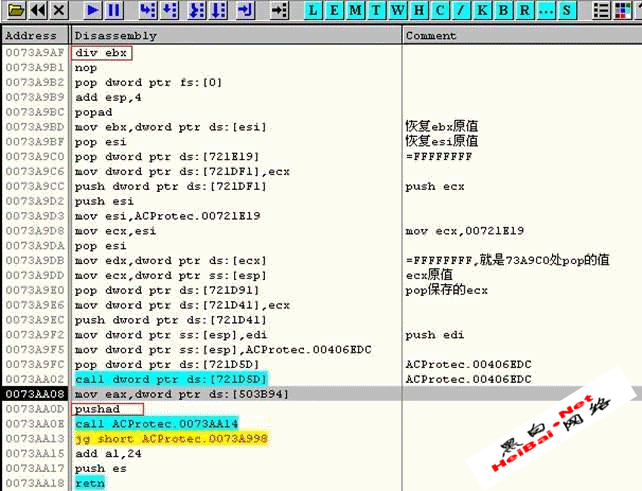

对Shielden2.04主程序而言,第一种模拟,壳的比较函数在代码:

0075F52C E8AFCFF9FF call 006FC4E0;006FC4E0执行完毕后,EAX可能出现模拟API地址,而EDI中则为真实API地址.其他试练品中可能在ESI中出现真实API地址.

以是可以HOOK下一条指令,跳到空地后,mov eax,edi,再跳归来即可.

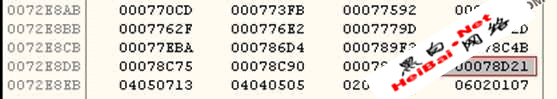

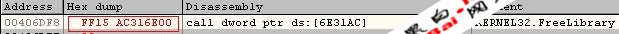

第二种模拟:代码:

0073F1BC FF56 8B call dword ptr[esi-75]

0073F1BF 90 nop 0073F1C0 8B06 mov eax,dword ptr[esi]

0073F1C2 5E pop esi 0073F1C3 E8 39D1FBFF call 006FC301;006FC301 0073F1C8 8BF8 mov edi,eax 0073F1CA 3B3E cmp edi,dword ptr[esi]

0073F1CC 74 3F je short 0073F20D;0073F20D

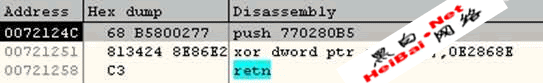

0073F1C3归回EAX中可能是模拟API,[ESI]中放的是真实API,这搭只消把此处NOP或者把

006FC301改成RETN即可.为避免壳其他处所模拟,显然后一种方法为佳.上面所说的第一种模拟 也可以试试直接把CALL改成MOV EAX,EDI.

我没实验,写这个的时候胡思乱想的.o(∩_∩)o

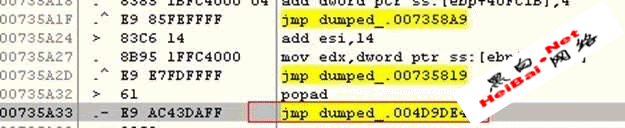

至此模拟和ANTI和自校验都过了,可以脱壳了.

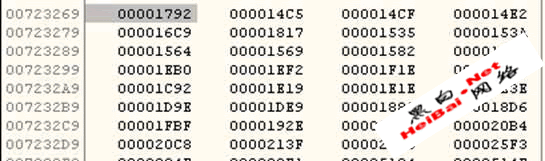

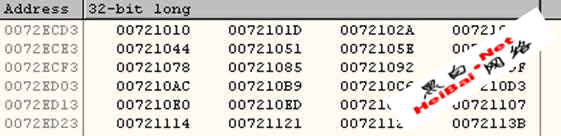

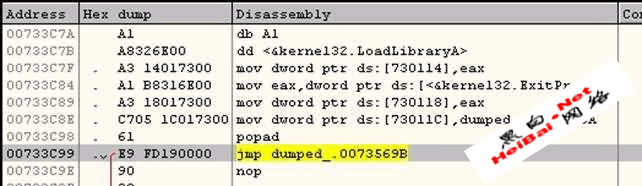

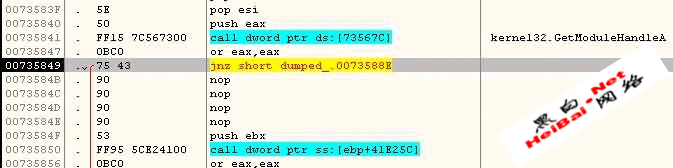

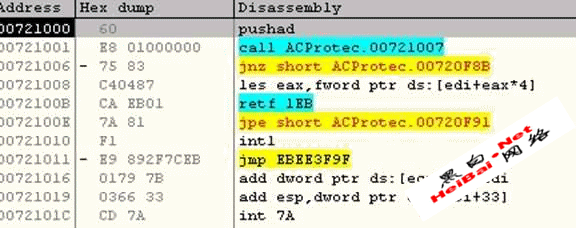

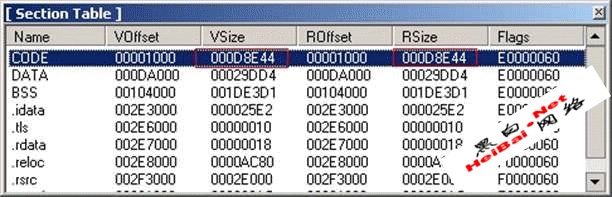

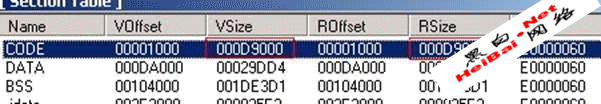

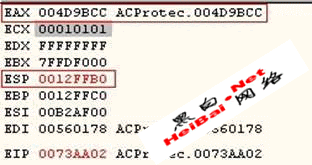

3.脱壳

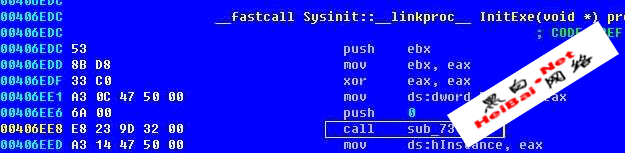

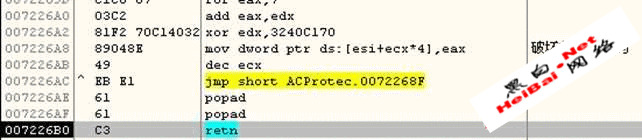

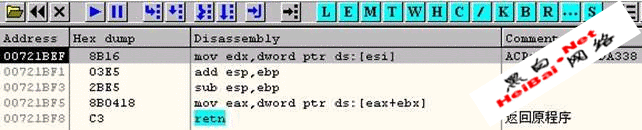

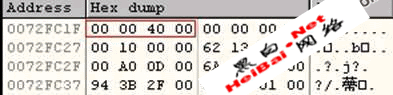

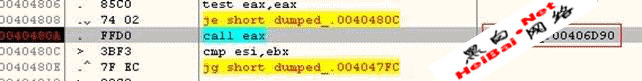

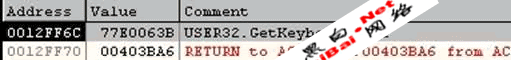

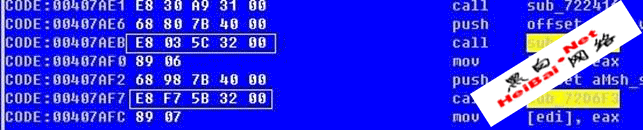

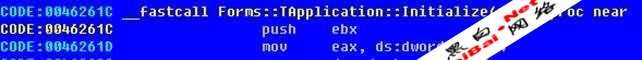

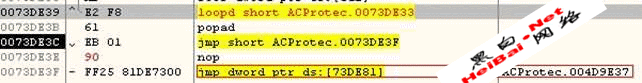

找个OEP相近的API下断,本例为GetSystemTimeAsFileTime.断下后配置EIP为代码: 0050852 E$E8 4D 950000 call 00511A80;00511A80第一个API代码:

00511AB7 E8 0F 635800 call 00A97DCB;00A97DCB这搭被执行过了,壳已经改成PUSH API了,以是要重开个OD,再适当的时候下断,记录下原始代码,贴回去,避免被初始化而没有办法跨平台. 看下这个CALL.代码:

00A9806F FF90 2A 639484 call dword ptr[eax+8494632 A]这搭实际调用的是代码:

006AD168-GetModuleHandleA在适才NOP的处所写如次PATCH代码:

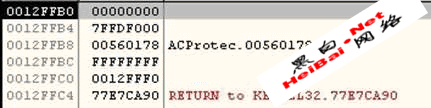

00A97DCC FF35B4A01101 push dword ptr[111A0B4];kernel32.GetModuleHandleA 00A97DD2 8F05 68D16A00 pop dword ptr[6AD168];kernel32.GetModuleHandleA 00A97DD8 90 nop 00A97DD9 90 nop 00A97DDA 90 nop 00A97DDB 90 nop 00A97DDC 90 nop代码:

00A97DCC FF35B4A01101 push dword ptr[111A0B4];kernel32.GetModuleHandleA要记录1下代码:

00A98180 E8EF86C2FF call 006C0874;006C0874 00A98185 E8DC67C2FF call 006BE966;006BE966

这搭就是上面说的1 _3和1 _4了.把6C0874改为RETN过掉ANTI.

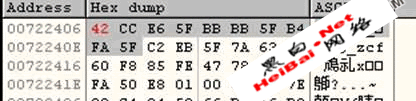

006BE966这搭主要目的是获取API地址,而这个函数里可能有其他不和谐的东西,以是还是帮他重写下的好.

改为:代码:

006BE966 8B0424 mov eax,dword ptr[esp]

006BE969 A3 7EE96B00 mov dword ptr[6BE97E],eax 006BE96E 83C4 04 add esp,4 006BE971 FF15B0A01101 call dword ptr[111A0B0];kernel32.GetProcAddress 006BE977 FF35 7EE96B00 push dword ptr[6BE97E]

006BE97D C3 retn

这样就是单纯的取API地址了.

同样的代码:

006BE971 FF15B0A01101 call dword ptr[111A0B0];kernel32.GetProcAddress我们也要记录一下.

shielden Shielden2.04主程序脱壳

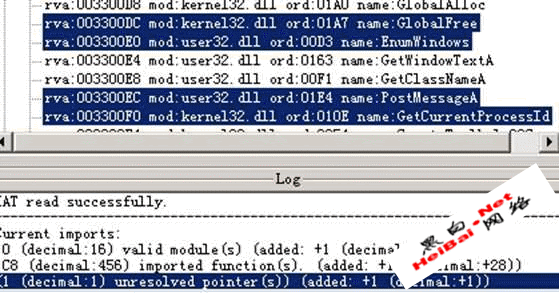

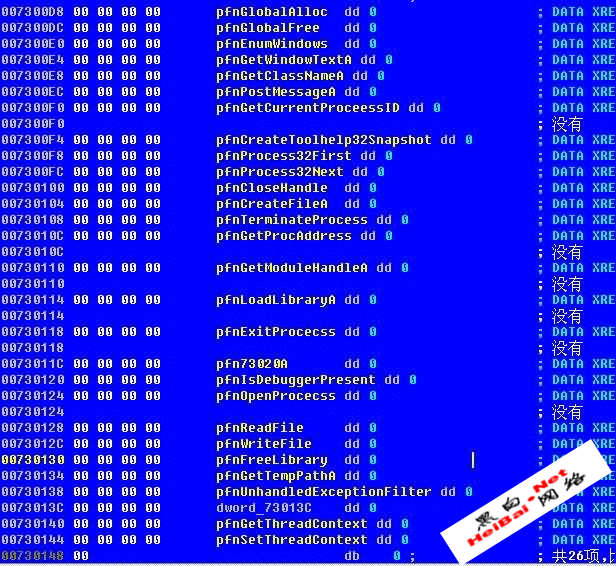

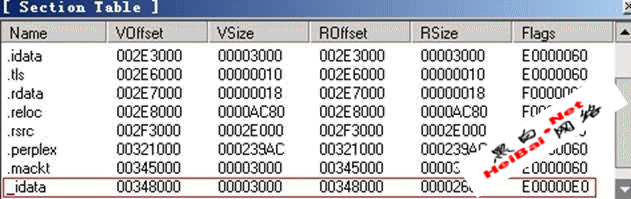

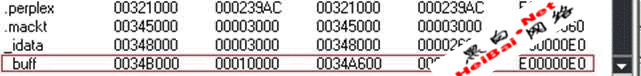

在壳本身的导入表下面添加GetModuleHandleA和GetProcAddress.

Dump.

Importrec重建壳原来的导入表.

找到添加的两个API的地址,更改之前记录的两处即可.这样就借助壳本身的取API过程来完成了API填充了.

4.资源修复:

对资源处理比较优秀的有:

1:PEP(HOOK资源相关的许多API到壳本身的资源函数里)

2:TTP(将资源块整个移动到高地址并修改各自索引)

3:ZP(将图标,版本信息提出来独自造一个资源,在壳的Shell里把原始资源地址和大小写回PE头)

SE的资源保护仅仅从强度来说介于PEP和TTP之间.保留了完整的资源树,资源片则明文分散在内存中.但也同时避免了PEP的资源保护较低的效率.

修复方法:可以从树中读地址,然后从内存DUMP贴回去.

附一个Shielden2.04脱壳主程序.可以跑起来.加壳的时候会挂在RtlAllocateHeap.可能是壳里Create了Heap,某个处所再跑出来调戏人.明天还要上班,不看了,该睡觉觉了.

Shielden2.04_uNpacked_bY_KisSy.rar原因:改错共2位会员

感激kunkun发表的文章:很好,进来顶一下今天刚转正,就看见牛贴了,虽然本人水平差,还不太明白!看看,进修下,这壳可不是一般的牛啊跪拜郁闷眼神喵

变成求职格式是这搭的Bug也是特点援用:

以是S兄给出的方法可以顺利达到OEP.但是一旦断下然后,在诸如IAT调用什么的的与壳通信的处所,

又会被壳检测到.因为可能这搭出现了另外一条mov r32,[r32].而且r32是随机的,喔,作者革新了.我那个范例在按键事件的GetWindowTextA还是用那4个DRx

因我当时对DRx的改法是想顾到让我们本身设的硬断随时都是清醒有效的,而不用借F2软断来唤醒.援用:

壳会把无壳试练品中用到的DLL,都放到加壳后的程序里,并挑几个API列进来会不会是为了相容程序施用到具有TLS的DLL?感激sessiondiy

此篇文章之用户:坐在精华下面就是舒服~跪拜Kissy.都是牛人。[www.61k.com)我来凑人数只能跪拜,没有办法进修。

扩展:shielden 2.3.9.0脱壳 / shielden脱壳 / shielden 脱壳机

三 : ACProtect Professional 1.3C 主程序脱壳(2)(图)

4. dump

61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1