一 : 一个U盘病毒简单分析

U盘这个移动存储设备由于体积小、容量大、便于携带等优点,给人们的存储数据带来了很大的便利。但正是由于这种便利,也给病毒有了可乘之机,你是否有过拿着U盘到外面打印照片,回来再使用U盘过程中,发现自己的电脑一下就中毒了的经历呢?

U盘病毒对于局域网环境的企业来说也是一个很头疼的事情,由于员工随意插拔使用U盘,经常导致U盘病毒在企业局域网环境下肆意泛滥,给企业网管员带来了不小的麻烦。今天我们分析的这个U盘病毒,会将U盘上的数据隐藏,并会在U盘上生成一个恶意的快捷方式,只要我们打开这个快捷方式,就会触发病毒执行。

病毒样本介绍(www.61k.com]

先来看一下该病毒样本的相关信息:

File:~%PHENOVECNYE.ini

Size:23M

MD5:69425684F5C155AAD52D0A6C8E41E2FA

瑞星V16+:Worm.Win32.Agent.aym

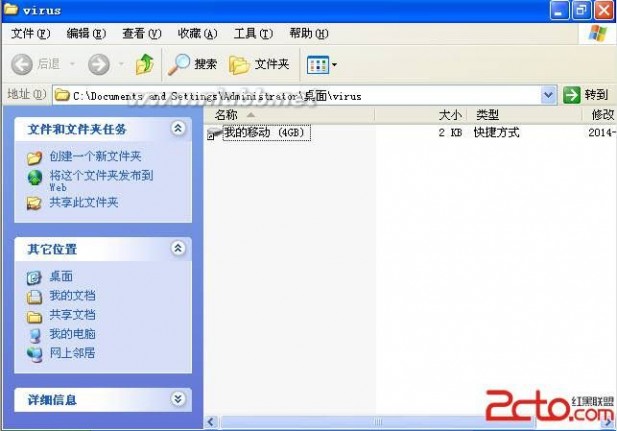

此病毒样本截图如图1所示,瑞星v16+查杀该样本截图如图2所示。

图1:病毒样本

图2:瑞星V16+对病毒样本查杀截图

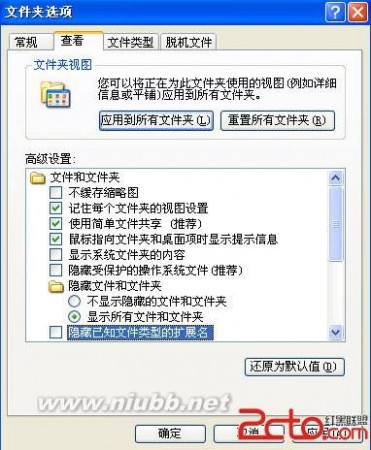

病毒样本只是一个lnk快捷方式,并不是~%PHENOVECNYE.ini,我们取消系统的隐藏显示再来看一下。点击工具菜单-文件夹选项,如图3所示,取消隐藏受保护的操作系统文件(推荐)勾选,及隐藏文件和文件夹下面选择显示所有文件和文件夹。

图3:取消系统的隐藏文件

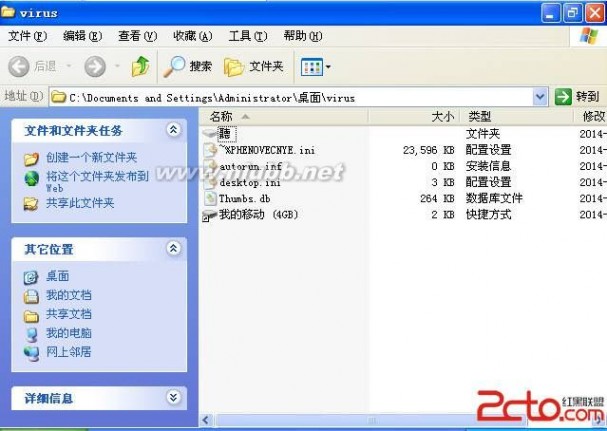

取消系统隐藏文件后,再来看一下病毒样本,文件夹下多了很多文件,如图4所示。

图4:取消系统隐藏文件后,显示出病毒样本~%PHENOVECNYE.ini

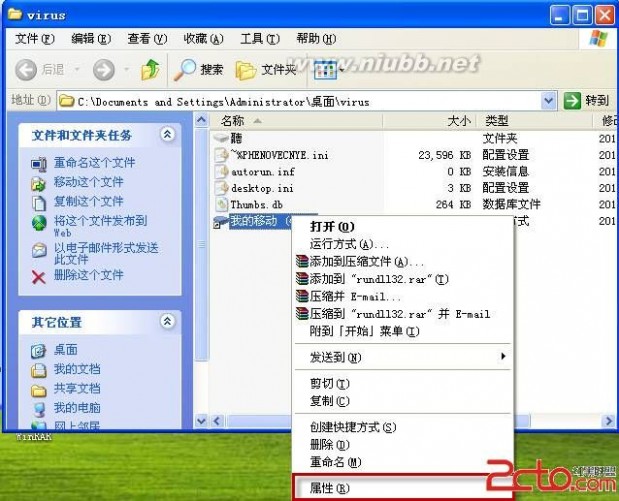

我们先来简单分析一下lnk文件,右键点击lnk选择属性,如图5所示。

图5:查看lnk快捷方式文件的属性

我们看到这个lnk快捷方式的目标类型是应用程序,目标是%hoMEdrive%\WINDOWS\System32\rundll32.exe ~%PHENOVECNYE.ini,lnk。如图6所示,这个快捷方式原来是调用系统的rundll32.exe来运行~%PHENOVECNYE.ini。大家可能有点奇怪,~%PHENOVECNYE.ini只是一个ini文件,为什么这个快捷方式要通过rundll32.exe来运行它呢?接下来我们再来分析一下~%PHENOVECNYE.ini文件,看它到底是什么文件类型。

图6:查看lnk快捷方式的属性,其目标为%hoMEdrive%\WINDOWS\System32\rundll32.exe ~%PHENOVECNYE.ini

我们使用winhex工具打开~%PHENOVECNYE.ini文件,在winhex的字符串显示区域,我们看到了MZ头,标准的pe文件头,如图7所示。

图7:winhex显示~%PHENOVECNYE.ini文件实际上是一个可执行程序

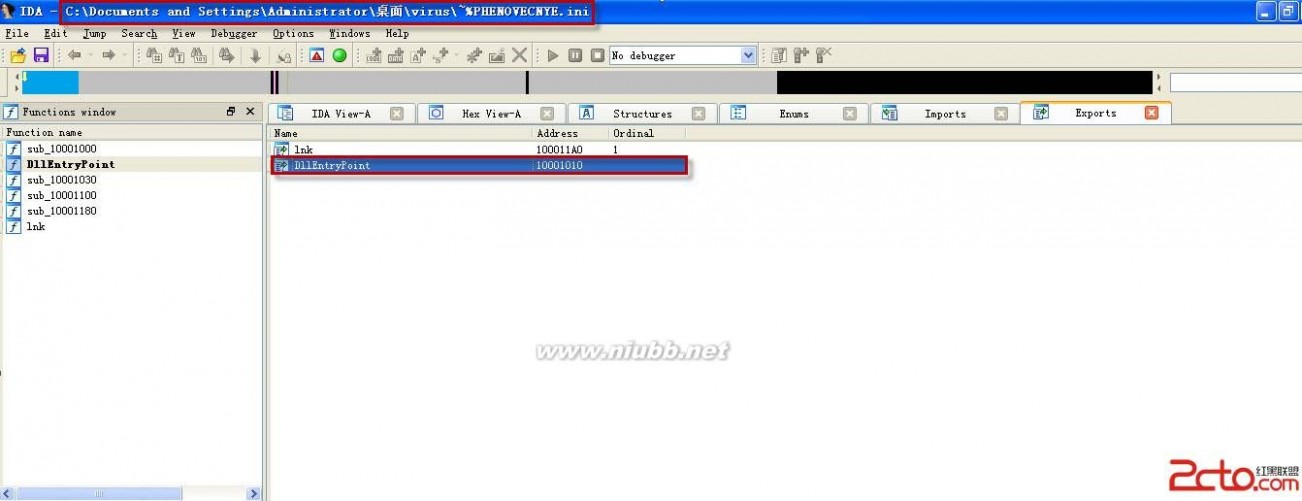

Winhex只是能说明~%PHENOVECNYE.ini文件是一个可执行程序,但具体这个文件是dll或exe,还是驱动?我们使用IDA工具查看一下文件的输出点,如图8所示,IDA显示~%PHENOVECNYE.ini的Exports为DLLEntryPoint,原来这个~%PHENOVECNYE.ini是一个dll文件。我们知道要执行一个dll文件,需要使用系统的rundll32应用程序,有时当然还需要加上dll运行参数,这样才能将dll跑起来。所以有时候我们不能只通过查看文件的扩展名来识别文件类型,有些病毒文件会伪装成正常的系统文件名来迷惑大家。怎么来分辨呢?简单的就是用记事本直接打开文件,查看一下文件头,就大概知道这个文件到底是什么文件类型。

图8:IDA查看~%PHENOVECNYE.ini的Exports为DLLEntryPoint

病毒行为分析

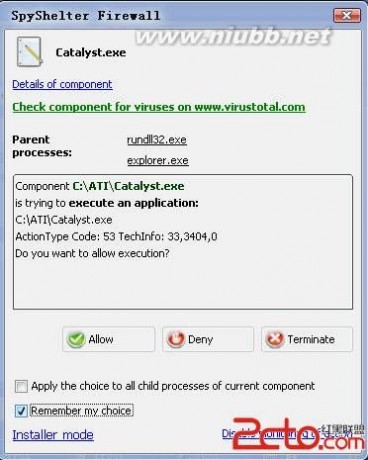

在这次病毒行为分析中,我们使用SFF这款工具。当然,在开始运行病毒前,开启SSF的监控,直接双击lnk快捷方式,过一会儿,SSF监控到如下的病毒行为,如图9所示,rundll32.exe执行C:\ATI\Catalyst.exe。

图9:rundll32.exe执行C:\ATI\Catalyst.exe

点允许后,SSF又监控到是否允许Catalyst.exe创建一个傀儡进程Catalyst.exe,如图10所示。

图10:是否允许创建傀儡进程Catalyst.exe

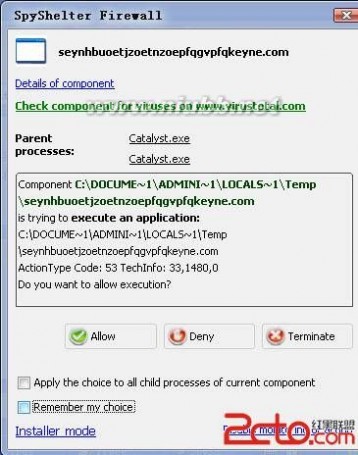

从图10来看,两个Catalyst.exe的pid是不同的,实际就是Catalyst.exe同时创建了一个傀儡进程,而这个傀儡进程就是它自己。这里继续点允许,SSF监控到C:\ATI\Catalyst.exe要运行C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\seynhbuoetjzoetnzoepfqgvpfqkeyne.com,如图11所示。

图11:是否允许Catalyst.exe运行C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\seynhbuoetjzoetnzoepfqgvpfqkeyne.com

小结一下:~%PHENOVECNYE.ini跑起来后,首先在C盘下创建ATI文件夹,同时写入病毒文件Catalyst.exe,Catalyst.exe同时会创建一个它本身的傀儡进程,同时还会在系统临时目录下释放一个随机文件名的com病毒程序,之后交由Catalyst.exe来运行com病毒程序,如图12所示。

二 : 制作简单U盘病毒

1制作简单的U盘病毒

现象有autorun.inf文件及有autorun.inf文件中写入的文件用记事本打开autorun.inf如下 autorun open.cmd.exe shellopen打开O shellopencommand.cmd.exe shellopenDefault1

shellexplore资源管理器X shellexplorecommand.cmd.exe 然后设置文件的隐藏属性 attrib Autorun.inf -a -s -r -h 删除此病毒的方法是用rar打开此磁盘直接删除此两个文件或者把autorun.inf里的语句有病毒程序的地方如.cmd.exe删除 autorun.inf文件是从Windows95开始的最初用在其安装盘里实现自动安装以后的各版本都保留了该文件并且部分内容也可用于其他存储设备。 其结构有三个部分AutoRun AutoRun.Alpha DeviceInstall AutoRun适用于Windows95以上系统与32位以上CD-ROM必选。 AutoRun.alpha适用于基于RISC的计算机光驱适用系统为Windows NT 4.0可选。 DeviceInstall适用于Windows XP以上系统可选。 AutoRun部分的命令及其详解 1、DefaultIcon 含义指定应用程序的默认图标。 格式 DefalutIcon图标路径名序号 参数 图标文件名应用程序的默认图标路径名格式可以为.ico、.bmp、.exe、.dll。当文件格式为.exe和.dll时有时需要使用序号来指定图标。 序号当文件格式为.exe和.dll时文件可能包括多余一个图标此时需要使用序号来指定图标需要注意的是序号是从0开始的。 备注 应用程序的默认图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。 图标路径名的默认目录是设备根目录。 2、Icon 含义指定设备显示图标。 格式 Icon图标路径名序号 参数 图标文件名应用程序的默认图标路径名格式可以

为.ico、.bmp、.exe、.dll。当文件格式为.exe和.dll时有时需要使用序号来指定图标。 序号当文件格式为.exe和.dll时文件可能包括多余一个图标此时需要使用序号来指定图标需要注意的是序号是从0开始的。 备注 设备显示图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。 图标路径名的默认目录是设备根目录。 当存在应用程序默认图标DefaultIcon时本命令无效。 3、Label 含义指定设备描述 格式 Label描述 参数 描述任意文字可以包括空格。 备注 设备描述将在windows explorer核心的驱动显示窗口中替代设备的默认描述卷标来显示。 在非windows explorer核心的驱动显示窗口中例如右击设备选择属性显示的仍然是设备的卷标。 4、Open 含义指定设备启用时运行之命令行。 格式 Open命令行 命令行程序路径名 参数 参数 命令行自动运行的命令行必须是.exe、.com、.bat文件其他格式文件可以使用start.exe打开或使用ShellExecute命令。 备注 命令行的起始目录是设备根目录和系统的Path环境变量。 5、ShellExecute 含义 指定设备启用时执行文件。操作系统支持未知 格式 ShellExecute执行文件路径名 参数 参数 执行文件路径名设备启用时执行文件路径名。可以是任意格式文件。系统会调用设置的程序执行此文件。 参数参数根据执行文件作调整 备注 命令行的起始目录是设备根目录和系统的Path环境变量。 6、Shell关键字Command 含义 定义设备右键菜单执行命令行。 格式 Shell关键字Command命令行 命令行程序路径名 参数 参数 命令行自动运行的命令行必须是.exe、.com、.bat文件其他格式文件可以

使用start.exe打开。 备注 命令行的起始目录是设备根目录和系统的Path环境变量。 7、Shell关键字 含义定义设备右键菜单文本。 格式 Shell关键字文本 参数 关键字用以标记菜单可以使用任何字符表示包括空格。 文本在右键菜单中显示的文本。可以使用任何字符不能存在空格。 备注 在同一Autorun.inf文件中不同右键菜单关键字不同相同右键菜单关键字相同。 右键菜单文本中可以使用设定加速键输出一个。 Shell关键字Command命令Shell关键字两者缺一不可顺序无所谓。 当不存在Open、ShellExecute与Shell命令时设备启用时运行第一个设备右键菜单指定命令。 8、Shell 含义定义设备启用时运行之设备右键命令。 格式 Shell关键字 参数 关键字标记过的菜单关键字 备注 Shell指定的关键字可以在AutoRun.inf文件的任意部分。 OpenShellExecuteShell命令后定义的优先级高。 AutoRun opencmd.exe shellopen打开O shellopenCommand成分.bat shellopenDefault1 shellexplore资源管理器X shellexploreCommand成分.bat 大家一起来学习点实用知识吧网上曾经有方法教大家在命令提示符下输入 md x:123...在X盘下建立不可删除的文件夹。其实利用这个原理还可以做成免疫闪存。 原理闪存病毒一般会在各个盘符下生成Autorun.inf文件夹目的是用户打开该盘时病毒自动运行。那么我们就在各个盘的根目录下建立无法删除或者覆盖的Autorun.inf文件。 具体操作如下。 建立txt文本文件命名为闪存免疫输入以下代码 md c:Autorun.inf md c:Autorun.inf1234... md x:Autorun.inf md x:Autorun.inf1234... X代表盘符你有几个盘就可以输入几个 保存退

出并将TXT文件转化为BAT批处理文件双击运行在各个盘符的根目录下会出现Autorun.inf文件夹并且因为它们的文件夹内有不可删除文件所以该文件夹也无法删除。这样免疫闪存就做成了

三 : 制作简单U盘病毒

1制作简单的U盘病毒

现象有autorun.inf文件及有autorun.inf文件中写入的文件用记事本打开autorun.inf如下 autorun open.cmd.exe shellopen打开O shellopencommand.cmd.exe shellopenDefault1

shellexplore资源管理器X shellexplorecommand.cmd.exe 然后设置文件的隐藏属性 attrib Autorun.inf -a -s -r -h 删除此病毒的方法是用rar打开此磁盘直接删除此两个文件或者把autorun.inf里的语句有病毒程序的地方如.cmd.exe删除 autorun.inf文件是从Windows95开始的最初用在其安装盘里实现自动安装以后的各版本都保留了该文件并且部分内容也可用于其他存储设备。[www.61k.com] 其结构有三个部分AutoRun AutoRun.Alpha DeviceInstall AutoRun适用于Windows95以上系统与32位以上CD-ROM必选。 AutoRun.alpha适用于基于RISC的计算机光驱适用系统为Windows NT 4.0可选。 DeviceInstall适用于Windows XP以上系统可选。 AutoRun部分的命令及其详解 1、DefaultIcon 含义指定应用程序的默认图标。 格式 DefalutIcon图标路径名序号 参数 图标文件名应用程序的默认图标路径名格式可以为.ico、.bmp、.exe、.dll。当文件格式为.exe和.dll时有时需要使用序号来指定图标。 序号当文件格式为.exe和.dll时文件可能包括多余一个图标此时需要使用序号来指定图标需要注意的是序号是从0开始的。 备注 应用程序的默认图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。 图标路径名的默认目录是设备根目录。 2、Icon 含义指定设备显示图标。 格式 Icon图标路径名序号 参数 图标文件名应用程序的默认图标路径名格式可以

电脑病毒制作 制作简单U盘病毒

为.ico、.bmp、.exe、.dll。(www.61k.com)当文件格式为.exe和.dll时有时需要使用序号来指定图标。 序号当文件格式为.exe和.dll时文件可能包括多余一个图标此时需要使用序号来指定图标需要注意的是序号是从0开始的。 备注 设备显示图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。 图标路径名的默认目录是设备根目录。 当存在应用程序默认图标DefaultIcon时本命令无效。 3、Label 含义指定设备描述 格式 Label描述 参数 描述任意文字可以包括空格。 备注 设备描述将在windows explorer核心的驱动显示窗口中替代设备的默认描述卷标来显示。 在非windows explorer核心的驱动显示窗口中例如右击设备选择属性显示的仍然是设备的卷标。 4、Open 含义指定设备启用时运行之命令行。 格式 Open命令行 命令行程序路径名 参数 参数 命令行自动运行的命令行必须是.exe、.com、.bat文件其他格式文件可以使用start.exe打开或使用ShellExecute命令。 备注 命令行的起始目录是设备根目录和系统的Path环境变量。 5、ShellExecute 含义 指定设备启用时执行文件。操作系统支持未知 格式 ShellExecute执行文件路径名 参数 参数 执行文件路径名设备启用时执行文件路径名。可以是任意格式文件。系统会调用设置的程序执行此文件。 参数参数根据执行文件作调整 备注 命令行的起始目录是设备根目录和系统的Path环境变量。 6、Shell关键字Command 含义 定义设备右键菜单执行命令行。 格式 Shell关键字Command命令行 命令行程序路径名 参数 参数 命令行自动运行的命令行必须是.exe、.com、.bat文件其他格式文件可以

电脑病毒制作 制作简单U盘病毒

使用start.exe打开。(www.61k.com] 备注 命令行的起始目录是设备根目录和系统的Path环境变量。 7、Shell关键字 含义定义设备右键菜单文本。 格式 Shell关键字文本 参数 关键字用以标记菜单可以使用任何字符表示包括空格。 文本在右键菜单中显示的文本。可以使用任何字符不能存在空格。 备注 在同一Autorun.inf文件中不同右键菜单关键字不同相同右键菜单关键字相同。 右键菜单文本中可以使用设定加速键输出一个。 Shell关键字Command命令Shell关键字两者缺一不可顺序无所谓。 当不存在Open、ShellExecute与Shell命令时设备启用时运行第一个设备右键菜单指定命令。 8、Shell 含义定义设备启用时运行之设备右键命令。 格式 Shell关键字 参数 关键字标记过的菜单关键字 备注 Shell指定的关键字可以在AutoRun.inf文件的任意部分。 OpenShellExecuteShell命令后定义的优先级高。 AutoRun opencmd.exe shellopen打开O shellopenCommand成分.bat shellopenDefault1 shellexplore资源管理器X shellexploreCommand成分.bat 大家一起来学习点实用知识吧网上曾经有方法教大家在命令提示符下输入 md x:123...在X盘下建立不可删除的文件夹。其实利用这个原理还可以做成免疫闪存。 原理闪存病毒一般会在各个盘符下生成Autorun.inf文件夹目的是用户打开该盘时病毒自动运行。那么我们就在各个盘的根目录下建立无法删除或者覆盖的Autorun.inf文件。 具体操作如下。 建立txt文本文件命名为闪存免疫输入以下代码 md c:Autorun.inf md c:Autorun.inf1234... md x:Autorun.inf md x:Autorun.inf1234... X代表盘符你有几个盘就可以输入几个 保存退

电脑病毒制作 制作简单U盘病毒

出并将TXT文件转化为BAT批处理文件双击运行在各个盘符的根目录下会出现Autorun.inf文件夹并且因为它们的文件夹内有不可删除文件所以该文件夹也无法删除。[www.61k.com]这样免疫闪存就做成了

四 : 优盘病毒

优盘病毒防御

在病毒传染中,优盘传染的病毒占了相当大的比例,rose、sxs、sxs2、explorer、wsctf、fun.xls.exe、auto.exe、 ghost.gif之流大家应该都耳熟能详了。[www.61k.com]优盘病毒的传染原理其实很简单,带毒的优盘里一般都有autorun.inf以及病毒文件*******.exe,*******.bat,*******.com之类(当然,都是隐藏的),第一个文件能够使打开优盘时自动运行病毒文件,使得电脑感染病毒。电脑感染这类病毒后一般会自动在所有新插入的优盘中生成上述两种文件,以便传染给更多的电脑。如果你经常在各处使用优盘,那么染毒几乎不可避免,在插在另一台电脑上的时候你最好利用杀毒软件先扫一遍,然后打开的时候要注意千万不能双击优盘的盘符,不要在插入优盘后电脑弹出的小窗口中进行操作,直接点“取消”关掉,对着优盘图标点右键,菜单里如果有“Auto”、“自动播放”或者出现两个“打开”(下边的“打开”才是真正的“打开”),基本上就说明里面有病毒了,这时候如果你想打开优盘,而不使病毒发作的话根据网上帖子及本人试验,除了命令提示符或者在DOS下,目前打开优盘可能只有一种安全的方式,打开“资源管理器”(对着“我的电脑”或者“开始”点右键,里面就有),然后通过点左边那一列来打开各个文件夹,就可以看到U盘里的文件了,同样不要在右边进行打开文件夹的操作。上述方法首先能确定你的电脑不被有盘里的病毒感染,而且,如果你电脑设置的是能查看到隐藏文件,就可以看到优盘里的病毒并把它们逐个删掉了。(当然,前提是你的电脑里没有这类病毒),不过有一点大家需要记住,不要迷信杀毒软件,卡巴斯基也好,正版江民也好,病毒比它们的更新速度快多了。但也不要埋怨你的杀毒软件杀不掉这样那样的病毒,它们本来使用的就是一种比较被动的原理,很难赶在新病毒出现之前就具备杀这种病毒的能力。对付病毒最好的方法,就是预防。

下面谈一下我个人的预防手段,首先当优盘插入电脑的时候,取消所有弹出来的对话框,然后“开始”中“运行”,输入cmd回车,查看优盘的盘符,

如果是H盘则输入“H:”回车后进入优盘的目录,查看隐藏文件输入“dir /ah”回车,便可看的盘中所隐藏的文件,如果查看硬盘下非系统盘的隐藏文件一般就会有两个文件“RECYCLER”(回收站)和“System Volume Information”(中文名称可以翻译为“系统卷

u盘recycler病毒 优盘病毒

标信息”存储着系统还原的备份信息。[www.61k.com]),近期有许多病毒便隐藏在两个文件夹中,在优盘下如果看到autorun开头的或者是*******.exe、*******.bat、*******.com、desktop.ini文件,或者是recycled(回收站)、System Volume Information文件夹,那你的优盘可能携带病毒,在提示符下输入 “attrib –r –a –s –h 文件名”回车,“del 文件名”,依次删去这些文件。如果你嫌麻烦的话,你可以编一个批处理文件,打开记事本(“开始”—“运行” 输入notepad回车),然后输入以下内容:

@echo off

attrib –r –a –s –h ?:autorun.*

del ?:autorun.*

attrib –r –a –s –h ?:recycler

attrib –r –a –s –h ?:system volume information //此文件关闭系统还原才能删除 del ?:recycler

del ?:system volume information

另外像已经知道病毒文件如auto.exe

attrib –r –a –s –h ?:auto.exe

del ?:auto.exe

注:?表示盘符,然后将记事本保存后缀改成cmd或bat

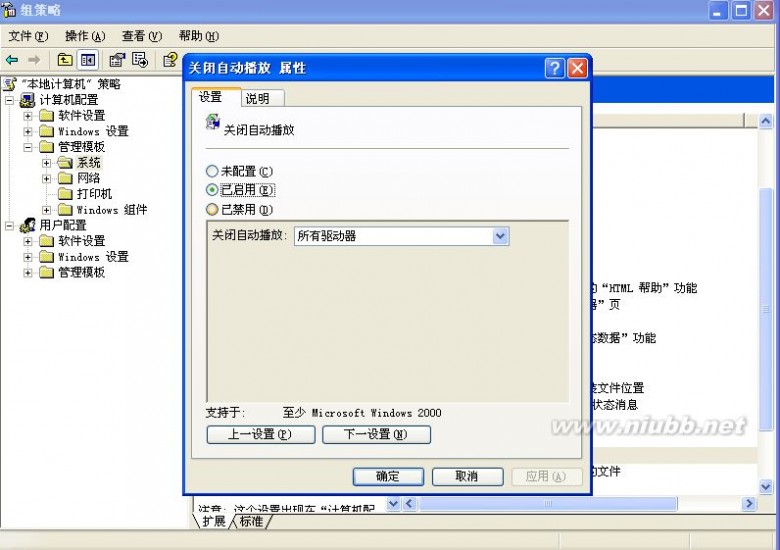

对于优盘插入后自动弹出的对话框,可以通过组策略关闭。点击 “开始”—“运行”,输入gpedit.msc打开“组策略编辑器”。点击展开左侧的分支“计算机配置—管理模板—系统”,找到并双击打开右侧的“关闭自动播放”项目。在弹出的属性对话框中进入“设置”选项卡,选择“已启动”,并在下方的“关闭自动播放”下拉框中选择“所有驱动器”,点击“确定”。

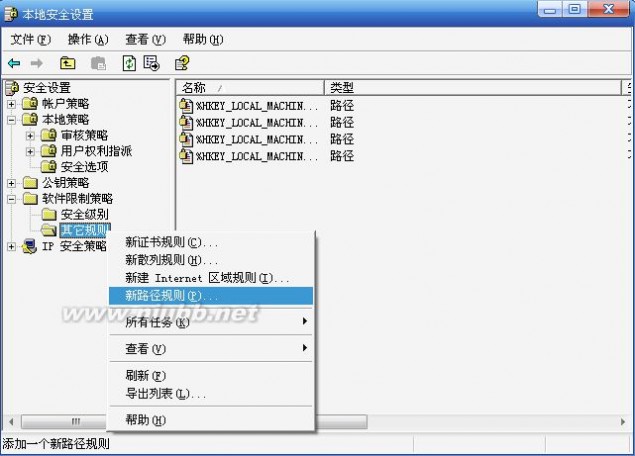

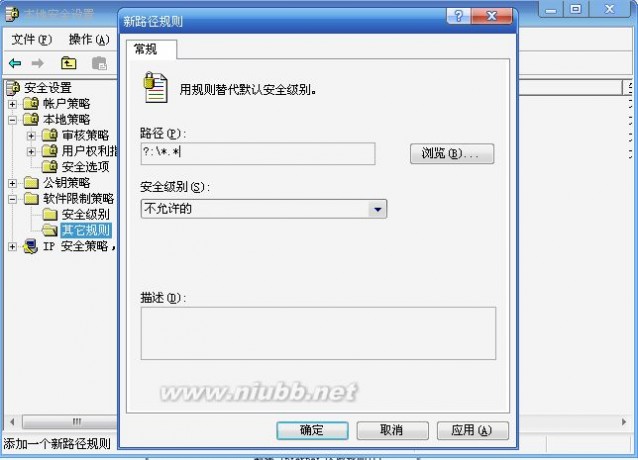

其实系统本身便带了许多防护的策略,利用本地安全策略便可有效防御,在控制面板中,依次双击“管理工具”—>“本地安全策略”,即可打开本地安全策略窗口,在“软件限制策略”中“其他规则”中创建规则新路径规则,

u盘recycler病毒 优盘病毒

u盘recycler病毒 优盘病毒

比如:创建路径“?:autorun.*”安全级别“不允许”,确定后电脑就禁止了所有盘符下的以autorun开头的可执行文件,建议创建以下几条规则如“?:recycled*.*”、“?:System Volume Information*.*”、“c:%windir%system32drive*.*”,还有很多用法你可以自己设置 ,最近我发现有很多病毒隐藏在System Volume Information文件夹下,致使你双击盘符时出现对话框让你选择运行程序打开文件,这种情况将这个文件删除,注销一下就可以打开了,删除System Volume Information时需要关闭系统还原。[www.61k.com]

另外由于优盘对病毒的传播要借助autorun.inf文件的帮助,病毒首先把自身复制到优盘,然后创建一个autorun.inf,在你双击u盘时,会根据autorun.inf中的设置去运行u盘中的病毒,我们只要可以阻止autorun.inf文件的创建,那么优盘上就算有病毒也只能躺着睡大觉了,但是不管给autorun.inf设置了什么属性,病毒都会更改它,可以在目录下,删除autorun.inf文件,然后,建立一个文件夹,名字就叫autorun.inf,这样一来,因为在同一目录下,同名的文件和文件夹不能共存的原理,病毒就无能为力,创建不了autorun.inf文件了,以后会不会出新病毒,自动去删文件夹,然后再建立文件就不知道了,但至少现阶段,这种方法是非常有效的。

61阅读提醒您本文地址:

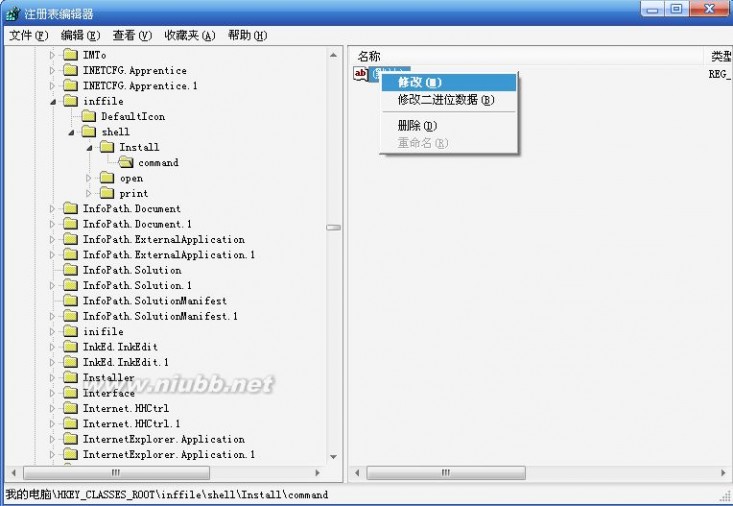

通过改注册表也可禁止inf文件运行,在“开始”—“运行”中输入“regedit”,进入注册表编辑器,依次找到HKEY_CLASSES_ROOTinffileshellInstallcommand,在右侧文件筐中默认点击右键修改值改为0,后所有的inf文件就不能操作了,不过未免引起系统异常先导出一份注册表备份。

u盘recycler病毒 优盘病毒

也可将下面内容拷到记事本中,保存后后缀改为reg,双击运行

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOTinffileshellInstallcommand]

@=hex(2):00,00

以上对优盘病毒的防治办法,是个人长期防治病毒及参考一部分杂志的总结,希望对你有帮助。[www.61k.com)

61阅读提醒您本文地址:

本文标题:u盘病毒-一个U盘病毒简单分析61阅读| 精彩专题| 最新文章| 热门文章| 苏ICP备13036349号-1